Advertentie

In 2012, LinkedIn is gehackt door een onbekende Russische entiteiten zes miljoen gebruikersgegevens zijn online gelekt. Vier jaar later bleek dat de hack dat was ver erger dan we eerst hadden verwacht. In een rapport uitgegeven door Vice’s Motherboard, een hacker genaamd Peace heeft 117 miljoen LinkedIn-referenties op het Dark web verkocht voor ongeveer $ 2.200 in Bitcoin.

Hoewel deze aflevering een voortdurende hoofdpijn is voor LinkedIn, zal het onvermijdelijk erger zijn voor de duizenden gebruikers van wie de gegevens online zijn gespat. Kevin Shabazi helpt me het te begrijpen; een toonaangevende beveiligingsexpert en de CEO en oprichter van LogMeOnce.

Het LinkedIn-lek begrijpen: hoe erg is het echt?

Zitten met Kevin, het eerste wat hij deed was de enorme omvang van dit lek benadrukken. “Als het cijfer van 117 miljoen gelekte inloggegevens gigantisch lijkt, moet je jezelf hergroeperen. In het eerste kwartaal van 2012 telde LinkedIn in totaal 161 miljoen leden. Dit betekent dat hackers destijds niet zomaar 117 miljoen records namen. '

"In wezen haalden ze maar liefst 73% van LinkedIn's volledige database van lidmaatschap weg."

Deze cijfers spreken voor zich. Als je de gegevens puur meet in termen van gelekte records, is het te vergelijken met andere grote namen, zoals het PlayStation Network-lek van 2011, of de Ashley Madison lek van vorig jaar 3 redenen waarom de Ashley Madison-hack een serieuze aangelegenheid isHet internet lijkt extatisch over de hack van Ashley Madison, met miljoenen overspelers en potentieel de details van overspelers gehackt en online vrijgegeven, met artikelen over individuen die in de gegevens zijn gevonden dump. Hilarisch, toch? Niet zo snel. Lees verder . Kevin wilde graag benadrukken dat deze hack echter een fundamenteel ander beest is. Want hoewel de PSN-hack puur was om creditcardgegevens te verkrijgen, en de Ashley Madison-hack puur om het bedrijf en zijn gebruikers in verlegenheid te brengen, was de LinkedIn-hack “overspoelt een zakelijk gericht sociaal netwerk in wantrouwen ”. Het kan ertoe leiden dat mensen de integriteit van hun interacties op de site in twijfel trekken. Dit zou voor LinkedIn fataal kunnen zijn.

Zeker als de inhoud van de datadump serieuze vragen oproept over het beveiligingsbeleid van het bedrijf. De eerste dump bevatte gebruikersreferenties, maar volgens Kevin waren de gebruikersreferenties niet correct gecodeerd.

“LinkedIn had een moeten toepassen hasj en zout aan elk wachtwoord waarbij een paar willekeurige tekens worden toegevoegd. Deze dynamische variatie voegt een tijdselement toe aan het wachtwoord, zodat gebruikers bij diefstal ruim de tijd hebben om het te wijzigen. ”

Ik wilde weten waarom de aanvallers vier jaar hadden gewacht voordat ze het naar het dark web lekten. Kevin erkende dat de aanvallers veel geduld hadden getoond bij de verkoop, maar dat kwam waarschijnlijk omdat ze ermee experimenteerden. 'Je moet ervan uitgaan dat ze eromheen codeerden terwijl ze wiskundige kansen ontwikkelden om gebruikerstrends, gedrag en uiteindelijk wachtwoordgedrag te bestuderen en te begrijpen. Stel je de nauwkeurigheid voor als je 117.000.000 daadwerkelijke inputs indient om een curve te maken en een fenomeen te bestuderen! ”

Kevin zei ook dat het waarschijnlijk is dat de gelekte inloggegevens werden gebruikt om andere diensten, zoals Facebook en e-mailaccounts, in gevaar te brengen.

Het is begrijpelijk dat Kevin enorm kritisch is over de reactie van LinkedIn op het lek. Hij omschreef het als "simpelweg onvoldoende". Zijn grootste klacht is dat het bedrijf zijn gebruikers niet op de hoogte van de stuitligging heeft gewezen toen het gebeurde. Transparantie is volgens hem belangrijk.

Hij betreurt ook het feit dat LinkedIn geen praktische stappen heeft ondernomen om hun gebruikers te beschermen, toen het lek zich voordeed. "Als LinkedIn destijds corrigerende maatregelen had genomen, een wachtwoordwijziging had geforceerd en vervolgens met de gebruikers had samengewerkt om hen te informeren over best practices op het gebied van beveiliging, dan was dat oké geweest". Kevin zegt dat als LinkedIn het lek gebruikte als een kans om hun gebruikers te informeren over de noodzaak hiervan maak sterke wachtwoorden Sterke wachtwoorden genereren die passen bij uw persoonlijkheidZonder een sterk wachtwoord zou u zich snel aan de ontvangende kant van een cybercriminaliteit kunnen bevinden. Een manier om een gedenkwaardig wachtwoord te maken, is door het aan uw persoonlijkheid aan te passen. Lees verder die niet worden gerecycled en elke negentig dagen worden vernieuwd, zou de datadump vandaag minder waarde hebben.

Wat kunnen gebruikers doen om zichzelf te beschermen?

Kevin raadt gebruikers niet aan ga naar het Dark web Journey Into The Hidden Web: A Guide For New ResearchersDeze handleiding neemt je mee door de vele niveaus van het deep web: databases en informatie die beschikbaar is in wetenschappelijke tijdschriften. Eindelijk komen we aan de poorten van Tor. Lees verder om te zien of ze op de vuilnisbelt zitten. Hij zegt zelfs dat er geen reden is voor een gebruiker om te bevestigen of ze überhaupt zijn getroffen. Volgens Kevin, alle gebruikers moeten doorslaggevende maatregelen nemen om zichzelf te beschermen.

Het is de moeite waard hieraan toe te voegen dat het LinkedIn-lek vrijwel zeker zijn weg zal vinden naar dat van Troy Hunt Ben ik gepand, waar gebruikers hun status veilig kunnen controleren.

Dus wat moet je doen? Ten eerste, zegt hij, moeten gebruikers op alle verbonden apparaten uitloggen bij hun LinkedIn-accounts en op één apparaat hun wachtwoord wijzigen. Maak het sterk. Hij raadt mensen aan hun wachtwoorden te genereren met een willekeurige wachtwoordgenerator 5 manieren om veilige wachtwoorden op Linux te genererenHet is cruciaal om sterke wachtwoorden te gebruiken voor uw online accounts. Zonder een veilig wachtwoord kunnen anderen uw wachtwoord gemakkelijk kraken. U kunt er echter voor zorgen dat uw computer er een voor u kiest. Lees verder .

Toegegeven, dit zijn lange, logge wachtwoorden en zijn moeilijk te onthouden voor mensen. Dit, zegt hij, is geen probleem als je een wachtwoordbeheerder gebruikt. "Er zijn meerdere gratis en gerenommeerde, waaronder LogMeOnce."

Hij benadrukt dat het belangrijk is om de juiste wachtwoordbeheerder te kiezen. 'Kies een wachtwoordbeheerder die ‘injectie’ gebruikt om wachtwoorden in de juiste velden in te voegen, in plaats van simpelweg te kopiëren en plakken vanaf het klembord. Zo voorkom je hackaanvallen via keyloggers. ”

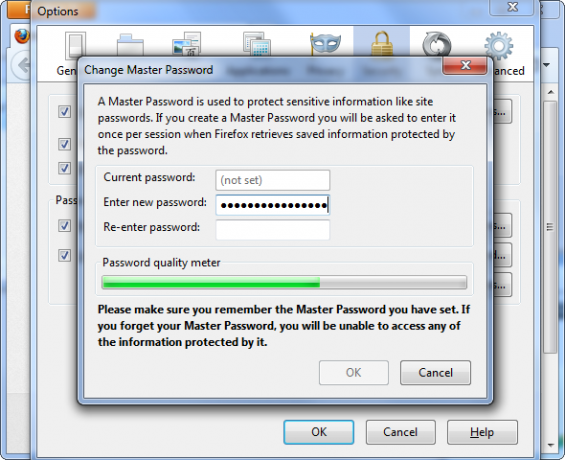

Kevin benadrukt ook het belang van het gebruik van een sterk hoofdwachtwoord in uw wachtwoordbeheerder.

'Kies een hoofdwachtwoord dat uit meer dan 12 tekens bestaat. Dit is de sleutel tot je koninkrijk. Gebruik een zin om te onthouden, zoals "$ _I Love BaseBall $". Het duurt ongeveer 5 septiljoen jaar om te worden gekraakt ”

Mensen moeten zich ook houden aan best practices op het gebied van beveiliging. Dit bevat het gebruik van tweefactorauthenticatie Vergrendel deze services nu met authenticatie in twee stappenTweefactorauthenticatie is de slimme manier om uw online accounts te beschermen. Laten we eens kijken naar enkele van de services die u kunt vergrendelen met betere beveiliging. Lees verder . “Twee-factor-authenticatie (2FA) is een beveiligingsmethode die vereist dat de gebruiker twee lagen of stukjes identificatie verstrekt. Dit betekent dat u uw inloggegevens beschermt met twee verdedigingslagen - iets dat u 'weet' (een wachtwoord) en iets dat u 'heeft' (een eenmalige token) ".

Tot slot beveelt Kevin aan dat LinkedIn-gebruikers iedereen in hun netwerk op de hoogte stellen van de hack, zodat ook zij beschermende maatregelen kunnen nemen.

Een aanhoudende hoofdpijn

Het lekken van meer dan honderd miljoen records uit de database van LinkedIn vormt een voortdurend probleem voor een bedrijf waarvan de reputatie is aangetast door andere spraakmakende beveiligingsschandalen. Wat er daarna gebeurt, is een gok van iemand.

Als we de PSN- en Ashley Madison-hacks gebruiken als onze routekaarten, kunnen we verwachten dat cybercriminelen die geen verband houden met de oorspronkelijke hack, profiteren van de gelekte gegevens en deze gebruiken om getroffen gebruikers af te persen. We kunnen ook van LinkedIn verwachten dat ze hun gebruikers verontschuldigen en hen iets aanbieden - misschien contant geld, of waarschijnlijker een premium accountkrediet - als blijk van berouw. Hoe dan ook, gebruikers moeten voorbereid zijn op het ergste, en neem proactieve stappen Bescherm uzelf met een jaarlijkse controle op veiligheid en privacyWe zijn bijna twee maanden oud in het nieuwe jaar, maar er is nog tijd om een positieve resolutie te maken. Vergeet minder cafeïne te drinken - we hebben het over het nemen van stappen om online veiligheid en privacy te waarborgen. Lees verder om zichzelf te beschermen.

Afbeelding tegoed: Sarah Joy via Flickr

Matthew Hughes is een softwareontwikkelaar en schrijver uit Liverpool, Engeland. Hij wordt zelden gevonden zonder een kopje sterke zwarte koffie in zijn hand en is dol op zijn Macbook Pro en zijn camera. Je kunt zijn blog lezen op http://www.matthewhughes.co.uk en volg hem op twitter op @matthewhughes.