Advertentie

De dreiging om een virus op te pikken is zeer reëel. De alomtegenwoordigheid van ongeziene krachten die proberen onze computers aan te vallen, onze identiteit te stelen en onze bankrekeningen te overvallen, is een constante, maar we hopen dat met de juiste hoeveelheid technische nous De 5 beste reddings- en herstelschijven voor een systeemherstel van WindowsHier zijn de beste Windows-reddingsschijven om u te helpen toegang te krijgen tot uw computer voor het maken van reparaties en back-ups, zelfs als deze niet wil opstarten. Lees verder en een beetje geluk, alles komt goed.

Hoe geavanceerd antivirus- en andere beveiligingssoftware ook is, potentiële aanvallers blijven nieuwe, duivelse vectoren vinden om uw systeem te verstoren. De bootkit is er een van. Hoewel ze niet helemaal nieuw zijn in de malware-scene, is er een algemene toename in het gebruik en een duidelijke intensivering van hun mogelijkheden.

Laten we eens kijken wat een bootkit is, een variant van de bootkit, Nemesis en onderzoeken

overweeg wat u kunt doen om duidelijk te blijven 10 stappen die u moet nemen wanneer u malware op uw computer ontdektWe zouden graag denken dat internet een veilige plek is om onze tijd door te brengen (hoesten), maar we weten allemaal dat er om elke hoek risico's zijn. E-mail, sociale media, kwaadaardige websites die hebben gewerkt ... Lees verder .Wat is een bootkit?

Om te begrijpen wat een bootkit is, leggen we eerst uit waar de terminologie vandaan komt. Een bootkit is een variant van een rootkit, een vorm van malware die zich kan verbergen voor je besturingssysteem en antivirussoftware. Rootkits zijn notoir moeilijk te detecteren en te verwijderen. Elke keer dat je je systeem opstart, geeft de rootkit een aanvaller continue rootniveau toegang tot het systeem.

Een rootkit kan om verschillende redenen worden geïnstalleerd. Soms wordt de rootkit gebruikt om meer malware te installeren, soms wordt deze gebruikt om te maken een "zombie" -computer binnen een botnet Hoe kan een DoS-aanval Twitter uitschakelen? [Technologie uitgelegd] Lees verder kan het worden gebruikt om coderingssleutels en wachtwoorden te stelen, of een combinatie van deze en andere aanvalsvectoren.

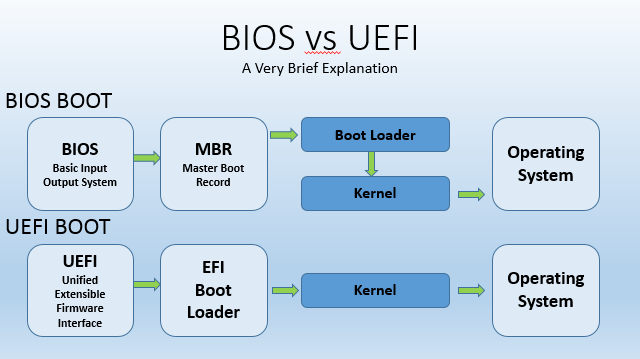

Rootkits op bootloader-niveau (bootkit) vervangen of wijzigen de legitieme bootloader door het ontwerp van een van de aanvallers, wat gevolgen heeft voor de Master Boot Record, Volume Boot Record of andere opstartsectoren. Dit betekent dat de infectie vóór het besturingssysteem kan worden geladen en dus alle detectie- en vernietigingsprogramma's kan ondermijnen.

Het gebruik ervan neemt toe en beveiligingsexperts hebben een aantal aanvallen opgemerkt die zijn gericht op monetaire diensten, waarvan 'Nemesis' een van de meest recent waargenomen malware-ecosystemen is.

Een beveiligingsnemesis?

Nee, niet een Star Trek film, maar een bijzonder vervelende variant van de bootkit. Het Nemesis malware-ecosysteem wordt geleverd met een breed scala aan aanvalsmogelijkheden, waaronder bestandsoverdracht, schermopname, logboekregistratie van toetsaanslagen, procesinjectie, procesmanipulatie en taakplanning. FireEye, het cyberbeveiligingsbedrijf dat Nemesis voor het eerst zag, gaf ook aan dat de malware een uitgebreid systeem bevat backdoor-ondersteuning voor een reeks netwerkprotocollen en communicatiekanalen, waardoor meer controle en controle eenmaal mogelijk is geïnstalleerd.

In een Windows-systeem slaat het Master Boot Record (MBR) informatie op met betrekking tot de schijf, zoals het aantal en de indeling van partities. De MBR is essentieel voor het opstartproces en bevat de code die de actieve primaire partitie lokaliseert. Zodra dit is gevonden, wordt de controle doorgegeven aan het Volume Boot Record (VBR) dat zich op de eerste sector van de individuele partitie bevindt.

De Nemesis bootkit kaapt dit proces. De malware maakt een aangepast virtueel bestandssysteem om Nemesis-componenten op te slaan in de niet-toegewezen ruimte ertussen partities, waarbij de originele VBR wordt gekaapt door de oorspronkelijke code te overschrijven met die van zichzelf, in een systeem dat wordt gedubd 'BOOTRASH.'

“Voorafgaand aan de installatie verzamelt het BOOTRASH-installatieprogramma statistieken over het systeem, inclusief de versie van het besturingssysteem en de architectuur. Het installatieprogramma kan 32-bits of 64-bits versies van de Nemesis-componenten implementeren, afhankelijk van de processorarchitectuur van het systeem. Het installatieprogramma installeert de bootkit op elke harde schijf met een MBR-opstartpartitie, ongeacht het specifieke type harde schijf. Als de partitie echter de GUID Partition Table-schijfarchitectuur gebruikt, in tegenstelling tot het MBR-partitioneringsschema, zal de malware het installatieproces niet voortzetten. ”

Elke keer dat de partitie wordt aangeroepen, injecteert de schadelijke code de wachtende Nemesis-componenten in Windows. Als resultaat, "De installatielocatie van de malware betekent ook dat deze blijft bestaan, zelfs na het opnieuw installeren van het besturingssysteem systeem, dat algemeen wordt beschouwd als de meest effectieve manier om malware uit te roeien, 'waardoor er een zware strijd voor een schone opgave ontstaat systeem.

Grappig genoeg heeft het Nemesis-malware-ecosysteem zijn eigen verwijderingsfunctie. Dit zou de oorspronkelijke opstartsector herstellen en de malware van uw systeem verwijderen - maar is er alleen voor het geval de aanvallers de malware uit eigen beweging moeten verwijderen.

UEFI Secure Boot

De Nemesis-bootkit heeft grote gevolgen gehad voor financiële organisaties om gegevens te verzamelen en geld weg te sommen. Het gebruik ervan verbaast Intel senior technisch marketingingenieur niet, Brian Richardson, wie notities "MBR-bootkits en rootkits zijn sinds de dagen van" Insert Disk in A: and Press ENTER to Continue "een virusaanvalvector. Hij ging leg uit dat Nemesis ongetwijfeld een enorm gevaarlijk stuk malware is, maar dat het niet zo snel invloed heeft op uw thuissysteem.

Windows-systemen die de afgelopen jaren zijn gemaakt, zijn waarschijnlijk geformatteerd met behulp van een GUID-partitietabel, met de onderliggende firmware gebaseerd op UEFI Wat is UEFI en hoe houdt het u veiliger?Als je onlangs je pc hebt opgestart, heb je misschien de afkorting "UEFI" opgemerkt in plaats van BIOS. Maar wat is UEFI? Lees verder . Het BOOTRASH-gedeelte voor het maken van virtuele bestandssystemen van de malware is afhankelijk van een verouderde schijfonderbreking die niet zal bestaan op systemen die opstarten met UEFI, terwijl de handtekeningcontrole van UEFI Secure Boot een bootkit zou blokkeren tijdens het opstarten werkwijze.

Dus die nieuwere systemen die vooraf zijn geïnstalleerd met Windows 8 of Windows 10 zijn mogelijk voorlopig vrijgesteld van deze bedreiging. Het illustreert echter wel een groot probleem met grote bedrijven die hun IT-hardware niet updaten. Die bedrijven gebruiken nog steeds Windows 7 en op veel plaatsen nog steeds met Windows XP, stellen zichzelf en hun klanten bloot aan een grote financiële en gegevensdreiging Waarom bedrijven schendingen geheim houden, kan een goede zaak zijnMet zoveel informatie online, maken we ons allemaal zorgen over mogelijke inbreuken op de beveiliging. Maar deze inbreuken kunnen in de VS geheim worden gehouden om u te beschermen. Het klinkt gek, dus wat is er aan de hand? Lees verder .

The Poison, The Remedy

Rootkits zijn lastige operators. Meesters van verduistering, ze zijn ontworpen om een systeem zo lang mogelijk te besturen en gedurende die tijd zoveel mogelijk informatie te verzamelen. Antivirus- en antimalwarebedrijven hebben kennis genomen van een aantal rootkit verwijderingsapplicaties zijn nu beschikbaar voor gebruikers De complete gids voor het verwijderen van malwareMalware is tegenwoordig overal en het verwijderen van malware van uw systeem is een langdurig proces dat begeleiding vereist. Als u denkt dat uw computer is geïnfecteerd, is dit de gids die u nodig heeft. Lees verder :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - geavanceerde applicatie die handmatige verwijdering vereist

Zelfs met de kans op een succesvolle verwijdering die wordt aangeboden, zijn veel beveiligingsexperts het erover eens dat dit de enige manier is om 99% zeker te zijn van een schoon systeem is een compleet schijfformaat - dus zorg ervoor dat u uw systeem behoudt gebackupt!

Heb je een rootkit of zelfs een bootkit ervaren? Hoe heb je je systeem schoongemaakt? Laat het ons hieronder weten!

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.