Advertentie

De Dirty COW werd eind 2016 ontdekt en is een computerbeveiligingsprobleem dat alle op Linux gebaseerde systemen treft. Het verrassende is dat deze fout op kernelniveau al sinds 2007 in de Linux Kernel bestaat, maar pas in 2016 werd ontdekt en geëxploiteerd.

Vandaag zullen we zien wat precies dit beveiligingslek is, welke systemen het beïnvloedt en hoe u uzelf kunt beschermen.

Wat is een kwetsbaarheid voor vuile koeien?

Dirty COW-kwetsbaarheid is een soort misbruik van privilege-escalatie, wat in wezen betekent dat het kan worden gebruikt om te winnen root-gebruikerstoegang Wat is SU en waarom is het belangrijk om Linux effectief te gebruiken?Het Linux SU- of root-gebruikersaccount is een krachtig hulpmiddel dat nuttig kan zijn bij correct gebruik of verwoestend bij roekeloos gebruik. Laten we eens kijken waarom u verantwoordelijk moet zijn bij het gebruik van SU. Lees verder op elk op Linux gebaseerd systeem. Hoewel beveiligingsexperts beweren dat dergelijke soorten exploits niet ongebruikelijk zijn, is het gemakkelijk te exploiteren karakter ervan en het feit dat het al meer dan 11 jaar bestaat, behoorlijk zorgwekkend.

Linus Torvalds erkende zelfs dat hij het in 2007 had ontdekt, maar negeerde het omdat het een 'theoretische exploitatie' was.

Dirty COW dankt zijn naam aan de copy-on-write (COW) mechanisme in het geheugenbeheersysteem van de kernel. Schadelijke programma's kunnen mogelijk een racevoorwaarde creëren om een alleen-lezen toewijzing van een bestand om te zetten in een beschrijfbare toewijzing. Dus een kansarme gebruiker zou deze fout kunnen gebruiken om zijn rechten op het systeem te vergroten.

Door root-privileges te verkrijgen, krijgen kwaadaardige programma's onbeperkte toegang tot het systeem. Van daaruit kan het systeembestanden wijzigen, keyloggers implementeren, toegang krijgen tot persoonlijke gegevens die op uw apparaat zijn opgeslagen, enz.

Welke systemen worden getroffen?

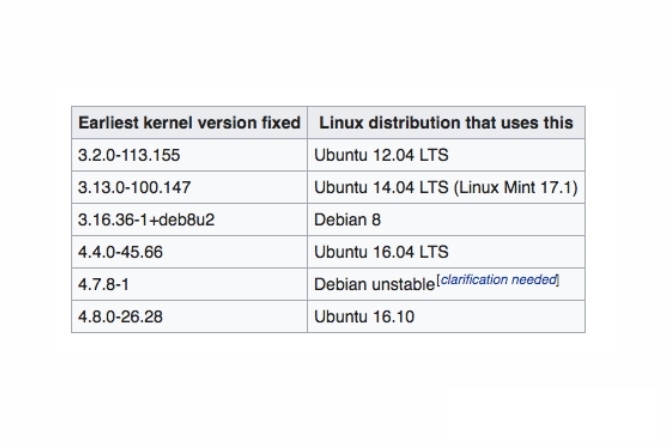

Dirty COW-kwetsbaarheid is van invloed op alle versies van de Linux-kernel sinds versie 2.6.22, die in 2007 werd uitgebracht. Volgens Wikipedia is het beveiligingslek gepatcht in kernelversies 4.8.3, 4.7.9, 4.4.26 en nieuwer. In eerste instantie werd in 2016 een patch uitgebracht, maar deze loste het probleem niet volledig op, dus in november 2017 werd een volgende patch uitgebracht.

Om uw huidige kernelversienummer te controleren, kunt u de volgende opdracht gebruiken op uw Linux-systeem:

uname - rGrote Linux-distributies zoals Ubuntu, Debian en ArchLinux hebben het allemaal heeft de juiste oplossingen vrijgegeven. Dus als je dat nog niet hebt gedaan, zorg er dan voor update uw Linux-kernel 5 redenen waarom u uw kernel vaak moet updaten [Linux]Als je een Linux-distributie gebruikt zoals Ubuntu of Fedora, gebruik je ook de Linux-kernel, de kern die van je distributie een Linux-distributie maakt. Je distributie vraagt je constant om je kernel bij te werken ... Lees verder .

Aangezien de meeste systemen nu zijn gepatcht, wordt het risico verkleind, toch? Nou, niet precies.

Hoewel de meeste reguliere systemen zijn gepatcht, zijn er verschillende andere Op Linux gebaseerde embedded apparaten Linux is overal: 10 dingen die je niet wist, werden aangedreven door PenguinAls je denkt dat de wereld op Windows rust, denk dan nog eens goed na. Linux speelt een cruciale rol om onze wereld draaiende te houden. Lees verder die nog steeds kwetsbaar zijn. De meeste van deze embedded apparaten, vooral goedkope, krijgen nooit een update van de fabrikanten. Helaas kun je er niet veel aan doen.

Daarom is het best belangrijk om te kopen Internet of Things (IoT) -apparaten De 10 beste gadgets voor internet der dingen die u moet proberenNog geen tien jaar geleden waren dergelijke gadgets het spul van de verbeelding. Maar nu zijn op internet aangesloten speelgoed, hoofdtelefoons, bagage en meer overal verkrijgbaar. Hier zijn enkele geweldige producten die je zeker moet bekijken! Lees verder van gerenommeerde bronnen die betrouwbare after-salesondersteuning bieden.

Omdat Android is gebaseerd op de Linux-kernel, wordt ook een meerderheid van Android-apparaten getroffen.

Hoe Dirty COW Android-apparaten beïnvloedt

ZNIU is de eerste malware voor Android op basis van de Dirty COW-kwetsbaarheid. Het kan worden gebruikt om alle Android-apparaten tot Android 7.0 Nougat te rooten. Hoewel het beveiligingslek zelf alle versies van Android treft, treft ZNIU specifiek Android-apparaten met de ARM / X86 64-bits architectuur.

Volgens een rapport van Trend Microwerden vanaf september 2017 meer dan 300.000 kwaadaardige apps met ZNIU in het wild gespot. Gebruikers in 50 landen, waaronder China, India, Japan, enz. worden erdoor beïnvloed. De meeste van deze apps vermommen zich als apps en games voor volwassenen.

Hoe de ZNIU Android Malware werkt

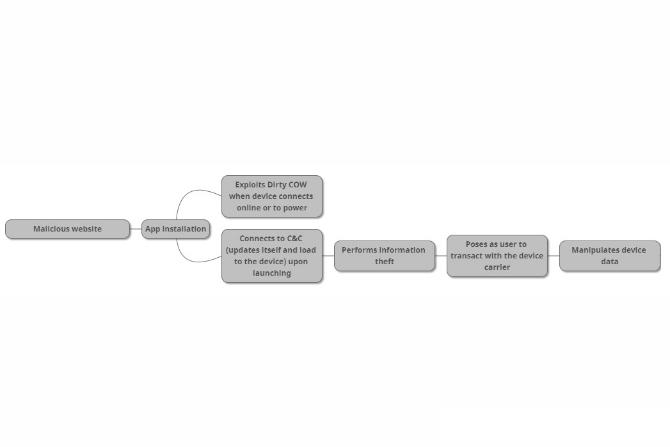

De door ZNIU getroffen app verschijnt vaak als een softporno-app op kwaadaardige websites, waar gebruikers worden misleid om het te downloaden 5 manieren om websites voor volwassenen te bezoeken is slecht voor uw veiligheid en privacyHoewel pornografie vaak wordt besproken in de context van moraliteit, is er een enorme veiligheids- en privacyhoek die vaak over het hoofd wordt gezien. Als u weet waar u op moet letten, is het veiliger. Lees verder . Omdat Android het gemakkelijk maakt om apps te sideloaden, vallen veel beginnende gebruikers in deze val en downloaden ze.

Zodra de geïnfecteerde app is gestart, communiceert deze met zijn command and control (C & C) -server. Vervolgens maakt het gebruik van het Dirty COW-beveiligingslek om zichzelf supergebruikersrechten te verlenen. Hoewel de kwetsbaarheid niet op afstand kan worden misbruikt, kan de kwaadaardige app in de toekomst nog steeds een achterdeur plaatsen en aanvallen op afstand uitvoeren.

Nadat de app root-toegang heeft verkregen, verzamelt en verzendt deze de carrier-informatie terug naar hun servers. Vervolgens voert het transacties uit met de koerier via een op SMS gebaseerde betalingsdienst. Vervolgens haalt het het geld op via de betalingsdienst van de koerier. Onderzoekers van Trend Micro beweren dat de betalingen zijn gericht aan een nepbedrijf in China.

Als het doelwit buiten China is gevestigd, kan het deze microtransacties niet met de koerier doen, maar het zal nog steeds een achterdeur plaatsen om andere kwaadaardige apps te installeren.

Een interessant ding over de malware is dat deze microtransacties uitvoert, ongeveer $ 3 / maand om onopgemerkt te blijven. Het is ook slim genoeg om alle berichten te verwijderen nadat de transactie is voltooid, waardoor het moeilijker te detecteren is.

Hoe u uzelf kunt beschermen tegen ZNIU

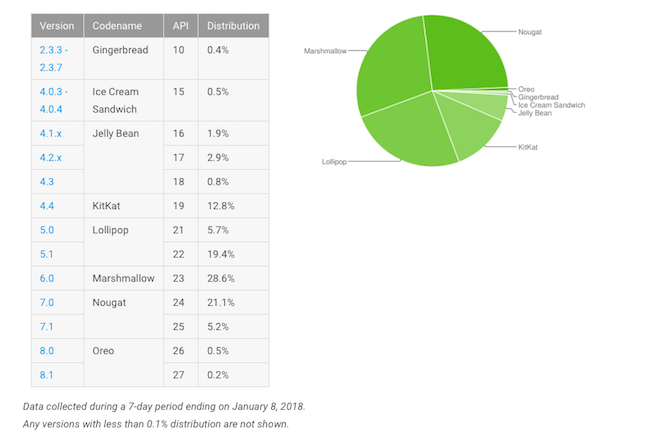

Google loste het probleem snel op en bracht in december 2016 een patch uit om dit probleem op te lossen. Deze patch werkte echter op apparaten met Android 4.4 KitKat of hoger.

Vanaf januari 2018 gebruikt ongeveer 6 procent van de apparaten nog steeds een Android-versie onder de 4.4 KitKat.

Hoewel dit misschien niet veel klinkt, brengt het toch een behoorlijk aantal mensen in gevaar.

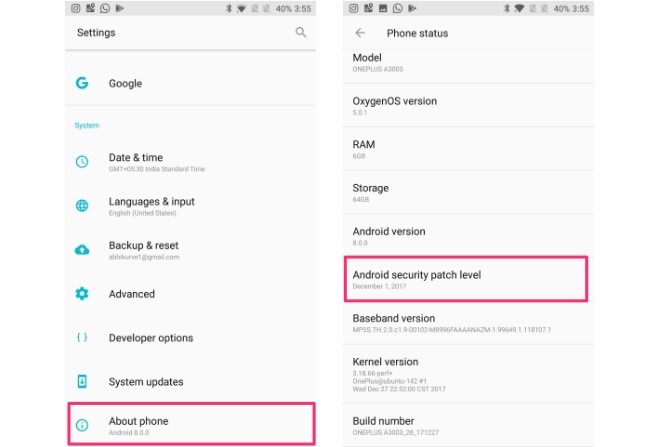

Als je apparaat Android 4.4 KitKat en hoger gebruikt, zorg er dan voor dat je de nieuwste beveiligingspatch hebt geïnstalleerd. Open dit om dit te controleren Instellingen> Over telefoon. Scroll naar beneden en vink aan Android-beveiligingspatch-niveau.

Als de geïnstalleerde beveiligingspatch nieuwer is dan december 2016, moet u tegen dit beveiligingslek worden beschermd.

Google heeft dat ook bevestigd Google Play Protect Hoe Google Play Protect uw Android-apparaat veiliger maaktU heeft mogelijk "Google Play Protect" zien verschijnen, maar wat is het precies? En hoe helpt het jou? Lees verder kan scannen op getroffen apps en u helpen veilig te blijven. Maar vergeet niet dat Google Play Protect vereist dat uw apparaat is gecertificeerd om correct met Google-apps te werken. Fabrikanten kunnen eigen apps zoals Google Play Protect pas opnemen nadat ze de compatibiliteitstest hebben doorstaan. Het goede nieuws is dat de meeste grote fabrikanten zijn Google-gecertificeerd. Dus tenzij je een echt goedkoop knock-off Android-apparaat hebt, hoef je je niet veel zorgen te maken.

Terwijl Android-antivirus-apps 6 Android-beveiligingsapps die u vandaag moet installerenAndroid-beveiligingsapps - die malware en phishing-pogingen kunnen blokkeren - zijn noodzakelijk als u een veilige smartphone wilt gebruiken. Laten we eens kijken naar enkele van de beste Android-beveiligingsapps die momenteel ... Lees verder dergelijke aanvallen met verhoogde toestemming kunnen detecteren, kunnen ze dit niet voorkomen. Antivirus-apps kunnen nuttig zijn voor andere functies zoals anti diefstal De 7 beste Android-antidiefstal-apps om uw apparaat te beschermenAls je Android-telefoon wordt gestolen, heb je een manier nodig om hem terug te krijgen. Dit zijn de beste anti-diefstal-apps voor Android. Lees verder , maar in dit geval hebben ze zeker niet veel nut.

Als laatste voorzorgsmaatregel moet u goed opletten bij het installeren van apps van onbekende bronnen. Android 8.0 Oreo 9 beveiligingsredenen die u moet upgraden naar Android 8.0 OreoAndroid 8.0 Oreo heeft de beveiliging van het besturingssysteem met grote sprongen verbeterd - en dat betekent dat je moet upgraden. Lees verder maakt het installeren van apps van onbekende bronnen een beetje veiliger, maar u moet nog steeds voorzichtig zijn.

Veilig blijven: de belangrijkste afhaalmaaltijd

Het is geen geheim dat de Dirty COW-kwetsbaarheid een groot aantal systemen treft. Gelukkig zijn bedrijven snel in actie gekomen om de situatie onder controle te houden. De meeste op Linux gebaseerde systemen zoals Ubuntu, Debian en Arch-Linux zijn gepatcht. Google heeft Play Protect ingezet om te scannen op getroffen apps op Android.

Helaas zal een groot aantal gebruikers met embedded systemen met de getroffen Linux-kernel waarschijnlijk nooit beveiligingsupdates ontvangen, waardoor ze gevaar lopen. Fabrikanten die verkopen goedkope knock-off Android-apparaten Uw Chinese smartphone heeft mogelijk een ernstig beveiligingsprobleemEen onlangs ontdekte kwetsbaarheid in veel Chinese budget-handsets, waardoor een aanvaller root-toegang kan krijgen, vormt momenteel een bedreiging voor eigenaren van Android 4.4 KitKat-apparaten Lees verder zijn niet Google-gecertificeerd, waardoor hun kopers gevaar lopen. Dergelijke kopers ontvangen geen beveiligingsupdates, laat staan updates van Android-versies.

Daarom is het uiterst belangrijk om het kopen van apparaten van dergelijke fabrikanten over te slaan. Als je er toevallig een hebt, is het tijd om het onmiddellijk te negeren. Hier zijn enkele van de beste Android-telefoons De 5 beste goedkope Android-telefoons in 2017Op zoek naar een goedkope Android-telefoon? U bent hier aan het juiste adres. Lees verder die geen gat in uw zak branden. De rest van ons moet ervoor zorgen dat updates snel worden geïnstalleerd en ons gezond verstand gebruiken blijf veilig op het internet Begrijpen hoe u online veilig kunt blijven in 2016Waarom dwalen sommige gebruikers blindelings op internet met het absolute minimum aan online beveiligingssoftware geïnstalleerd? Laten we eens kijken naar enkele vaak verkeerd begrepen beveiligingsverklaringen en de juiste beveiligingsbeslissingen nemen. Lees verder .

Is uw Linux-systeem ooit getroffen door de Dirty COW-kwetsbaarheid of de ZNIU-malware? Installeer je snel beveiligingsupdates? Deel uw mening met ons in de onderstaande opmerkingen.

Abhishek Kurve is een computerwetenschapper. Hij is een nerd die elke nieuwe consumententechnologie met onmenselijk enthousiasme omarmt.