Advertentie

Onder de altijd stromende rivier van gestolen persoonlijke informatie heeft één gegevenstype zijn positie als de kaviaar van persoonlijke referenties, en wordt nu gezocht door een grote verscheidenheid aan snode individuen en organisaties. Medische gegevens zijn naar de top gestegen 5 redenen waarom medische identiteitsdiefstal toeneemtOplichters willen uw persoonlijke gegevens en bankrekeninggegevens - maar wist u dat uw medische dossiers ook voor hen interessant zijn? Ontdek wat u eraan kunt doen. Lees verder van de stapel identiteitsdiefstal, en als zodanig worden medische voorzieningen geconfronteerd met een voortdurende toename van malware die is ontworpen om die privé-inloggegevens te stelen.

MEDJACK 2

Eerder dit jaar hebben we het MEDJACK-rapport onderzocht Gezondheidszorg: de nieuwe aanvalsvector voor oplichters en ID-dievenZorgdossiers worden in toenemende mate door oplichters gebruikt om winst te maken. Hoewel het hebben van een gedigitaliseerd medisch dossier enorme voordelen heeft, is het de moeite waard om uw persoonlijke gegevens in de vuurlinie te plaatsen?

Lees verder , samengesteld door een op misleiding gericht beveiligingsbedrijf, TrapX. Hun eerste MEDJACK-rapport illustreerde een breed scala aan aanvallen gericht op medische voorzieningen in het hele land, met de nadruk op medische hulpmiddelen in ziekenhuizen. TrapX vond "een uitgebreid compromis van een verscheidenheid aan medische apparaten, waaronder röntgenapparatuur, fotoarchief en communicatiesystemen (PACS) en bloedgasanalysatoren (BGA) ”, en de ziekenhuisautoriteiten op de hoogte brengen van een indrukwekkend scala aan extra potentieel kwetsbare instrumenten, inclusief:“Diagnostische apparatuur (PET-scanners, CT-scanners, MRI-machines, enz.), Therapeutische apparatuur (infusiepompen, medische lasers en chirurgische LASIK machines), en levensondersteunende apparatuur (hart-longmachines, medische beademingsapparatuur, extracorporale membraanoxygenatiemachines en dialysemachines) en veel meer."

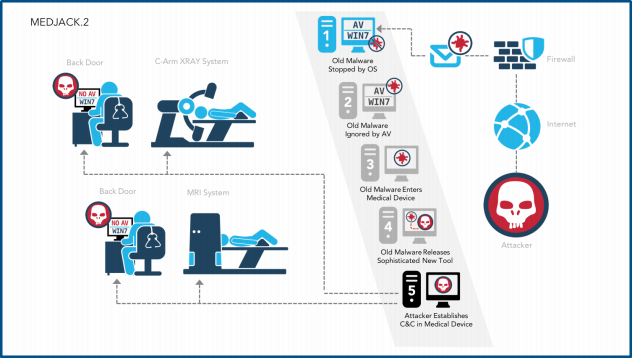

Het nieuwe rapport, MEDJACK.2: Belegerde ziekenhuizen (Ik ben trouwens dol op deze titel!), Heeft voortgebouwd op deze vroege detaillering van de aanhoudende bedreiging voor de medische sector faciliteiten en het beveiligingsbedrijf bieden een gedetailleerde analyse van de "voortdurende, geavanceerde" aanvallen die plaatsvinden.

Nieuwe instellingen, nieuwe aanvallen

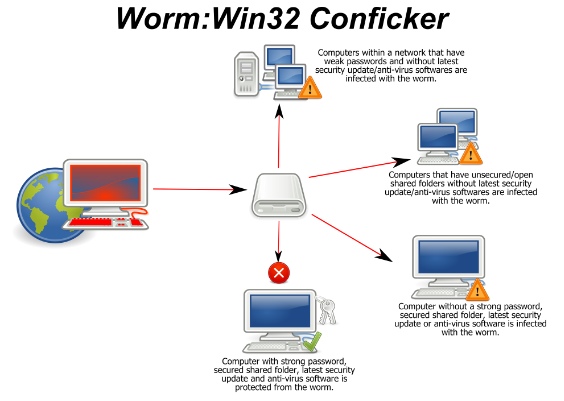

Een van de meest interessante dingen die in het rapport worden beschreven, waren de geavanceerde malwarevarianten ingezet door de aanvallers, speciaal ontworpen om te lijken alsof het geen probleem is voor moderne Windows systemen. De MS08-067-worm, beter bekend als Conficker, is bekend onder beveiligingsprofessionals, en de handtekening is inderdaad gelijk bekend door antivirus- en eindpuntbeveiligingssoftware Vergelijk de prestaties van uw antivirusprogramma met deze 5 topsitesWelke antivirussoftware moet ik gebruiken? Welke is het beste"? Hier bekijken we vijf van de beste online bronnen voor het controleren van antivirusprestaties, zodat u een weloverwogen beslissing kunt nemen. Lees verder .

De meeste recente Windows-versies hebben de meeste van de specifieke kwetsbaarheden die de worm zo succesvol maakten, uitgeroeid het is "hoogtijdagen", dus toen het werd gepresenteerd aan het netwerkbeveiligingssysteem van de medische faciliteit, leek het alsof er geen onmiddellijke was bedreiging.

De malware is echter speciaal geselecteerd vanwege de mogelijkheid om oudere, niet-gepatchte versies van Windows te gebruiken die op veel medische apparaten voorkomen. Dit is om twee redenen van cruciaal belang:

- Omdat de nieuwere versies van Windows niet kwetsbaar waren, hebben ze geen bedreiging gedetecteerd, waardoor alle beveiligingsprotocollen voor endpoints die hadden moeten optreden, werden geëlimineerd. Dit zorgde voor een succesvolle navigatie van de worm naar alle oude Windows-werkstations.

- Door de aanval specifiek op oudere versies van Windows te richten, was de kans op succes aanzienlijk groter. Daarnaast hebben de meeste medische apparaten geen gespecialiseerde eindpuntbeveiliging, wat wederom hun kans op detectie beperkt.

Medeoprichter van TrapX, Moshe Ben Simon, legde uit:

"MEDJACK.2 voegt een nieuwe camouflagelaag toe aan de strategie van de aanvaller. Nieuwe en zeer capabele aanvallerhulpmiddelen zijn slim verborgen in zeer oude en verouderde malware. Het is een zeer slimme wolf in zeer oude schaapskleren. Ze hebben deze aanval gepland en weten dat ze binnen de zorginstellingen deze aanvallen zonder straffeloosheid of detectie kunnen lanceren, en gemakkelijk achterdeuren binnen het ziekenhuis of artsennetwerk opzetten waarin ze onopgemerkt kunnen blijven, en gegevens gedurende lange perioden van tijd."

Specifieke kwetsbaarheden

Door de verouderde Conficker-worm als wrapper te gebruiken, konden de aanvallers snel schakelen tussen interne ziekenhuisnetwerken. Hoewel TrapX de leveranciers van medische faciliteiten niet officieel heeft genoemd, waren hun beveiligingssystemen dat wel ter evaluatie hebben ze de specifieke afdelingen, systemen en leveranciers van apparatuur gedetailleerd beschreven getroffen:

-

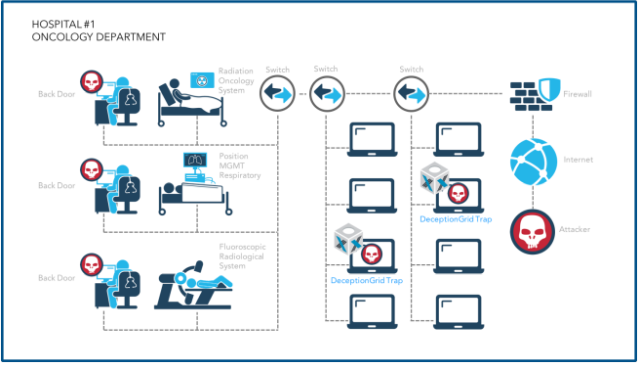

Hosptial # 1: Top 1.000 wereldwijd ziekenhuis.

- Leverancier A - Radiation Oncology-systeem

- Leverancier A - Trilogy LINAC Gating-systeem

- Vendor B - Flouroscopy Radiology systeem

-

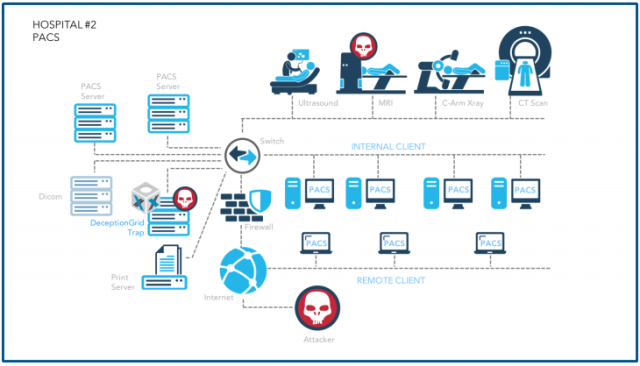

Ziekenhuis # 2: Top 2.000 wereldwijd ziekenhuis.

- Vendor C - PACS-systeem

- Computerservers en opslageenheden van meerdere leveranciers

-

Ziekenhuis # 3: Top 200 wereldwijd ziekenhuis.

- Leverancier D - X-Ray Machine

In het eerste ziekenhuis hebben aanvallers een systeem gecompromitteerd met een gecentraliseerd inbraakdetectiesysteem, eindpuntbeveiliging in het hele netwerk en firewalls van de volgende generatie. Ondanks deze bescherming vonden beveiligingsonderzoekers achterdeuren in een aantal systemen, zoals hierboven beschreven.

Het tweede ziekenhuis ontdekte dat hun Picture Archiving and Communication System (PACS) was aangetast om te zoeken kwetsbare medische hulpmiddelen en patiëntgegevens Hoe gezondheidsgegevens van uw apps worden gekocht en verkochtDe recente explosie van het aantal gezondheids- en fitness-apps betekent dat er veel gezondheidsgegevens worden verzameld door onze apparaten - gegevens die worden verkocht. Lees verder , waaronder "röntgenfilmbeelden, computertomografie (CT) -scanbeelden en magnetische resonantie (MRI) -beelden samen met de benodigde werkstations, servers en opslag." EEN bijzonder dilemma is dat vrijwel elk ziekenhuis in het land ten minste één gecentraliseerde PACS-dienst heeft, en er zijn er honderdduizenden meer in de hele wereld.

In het derde ziekenhuis vond TrapX een achterdeur in de röntgenapparatuur, een applicatie gebaseerd op Windows NT 4.0 Onthoud deze? 7 oude Windows-programma's die nog steeds worden gebruiktZe zeggen dat de technologie exponentieel vordert. Maar wist u dat sommige programma's al tientallen jaren bestaan? Ga met ons mee op een wandeling door Nostalgia Lane en ontdek de oudste nog bestaande Windows-programma's. Lees verder . Hoewel het beveiligingsteam van het ziekenhuis "veel ervaring had met cyberveiligheid", waren ze dat volledig niet wetende dat hun systeem was gecompromitteerd, opnieuw vanwege de malware die als een ingetogen versie arriveerde bedreiging.

Een gevaar voor services?

De aanwezigheid van hackers in medische netwerken is natuurlijk buitengewoon zorgwekkend. Maar het lijkt erop dat hun inbraak in netwerken van medische instellingen dat wel is voornamelijk ingegeven door de diefstal van persoonlijke medische dossiers Dit is hoe ze je hacken: de duistere wereld van exploitkitsOplichters kunnen softwaresuites gebruiken om kwetsbaarheden te misbruiken en malware te creëren. Maar wat zijn deze exploitkits? Waar komen ze vandaan? En hoe kunnen ze worden gestopt? Lees verder , in plaats van daadwerkelijk een directe bedreiging te vormen voor ziekenhuishardware. In die zin kunnen we dankbaar zijn.

Veel beveiligingsonderzoekers zullen dat doen let op de geavanceerde gecamoufleerde malware Uw nieuwe beveiligingsdreiging voor 2016: JavaScript RansomwareLocky-ransomware baart beveiligingsonderzoekers zorgen, maar sinds de korte verdwijning en de terugkeer als platformonafhankelijke JavaScript-ransomware-bedreiging zijn de zaken veranderd. Maar wat kun je doen om de Locky-ransomware te verslaan? Lees verder als meer basale versies, ontworpen om de huidige oplossingen voor eindpuntbeveiliging te ontlopen. TrapX merkte in hun eerste MEDJACK-rapport op dat terwijl oude malware werd gebruikt om toegang te krijgen tot apparaten, dit een duidelijke escalatie is; de wens van de aanvallers om moderne veiligheidscontroles te omzeilen werd opgemerkt.

"Deze oude malware-wrappers omzeilen moderne endpoint-oplossingen, aangezien de gerichte kwetsbaarheden allang zijn gesloten op besturingssysteemniveau. Dus nu kunnen de aanvallers, zonder enige waarschuwing te genereren, hun meest geavanceerde toolkits verspreiden en achterdeurtjes opzetten binnen grote zorginstellingen, volledig zonder waarschuwing of waarschuwing. ”

Zelfs als het primaire doel diefstal van inloggegevens van patiënten is, is de blootstelling van deze kritieke kwetsbaarheden betekent maar één ding: een kwetsbaarder gezondheidszorgsysteem, met nog meer potentiële kwetsbaarheden blootgesteld. Of netwerken die al zijn gecompromitteerd zonder alarm te slaan. Zoals we hebben gezien, is dit scenario heel goed mogelijk.

Medische dossiers zijn een van de meest lucratieve vormen van persoonlijk identificeerbare informatie geworden, die door een breed scala aan kwaadaardige entiteiten wordt gezocht. Met prijzen variërend van $ 10-20 per individueel record is er een effectieve handel op de zwarte markt, gestimuleerd door de schijnbare gemakkelijke toegang tot verdere records.

De boodschap aan medische instellingen moet duidelijk zijn. De evolutie van patiëntendossiers naar een gemakkelijk overdraagbare gedigitaliseerde versie is ongetwijfeld fantastisch. U kunt bijna elke medische faciliteit binnenlopen en ze hebben gemakkelijk toegang tot een kopie van uw gegevens.

Maar met de wetenschap dat achterdeuren steeds vaker voorkomen in medische apparaten die gebruikmaken van steeds oudere hardware, moet dat wel een gezamenlijke inspanning zijn van zowel fabrikanten van apparatuur als medische instellingen om samen te werken om het patiëntendossier bij te houden veiligheid.

Bent u getroffen door diefstal van een medisch dossier? Wat is er gebeurd? Hoe hebben ze toegang gekregen tot uw gegevens? Laat het ons hieronder weten!

Afbeeldingscredits:medische monitor door sfam_photo via Shutterstock

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.