Advertentie

Ransomware zit in de lift. Cybercriminelen hebben de inzet verhoogd Beyond Your Computer: 5 manieren waarop ransomware u in de toekomst gevangen zal nemenRansomware is waarschijnlijk de meest vervelende malware die er is, en de criminelen die het gebruiken, worden steeds meer geavanceerd, Hier zijn vijf verontrustende dingen die binnenkort in gijzeling kunnen worden genomen, waaronder slimme huizen en slimme auto's. Lees verder in de strijd om uw gegevens, door een reeks geavanceerde malware te introduceren die is ontworpen om uw persoonlijke gegevens te versleutelen. Hun uiteindelijke doel is om geld van je af te persen. Tenzij aan hun eisen wordt voldaan, blijven uw gecodeerde bestanden buiten bereik.

Niet beschikbaar. Verloren.

Aanvallen op individuen zijn niet baanbrekend. Ze halen ook niet de krantenkoppen. Maar in 2015 ontving de FBI iets minder dan 2500 klachten die rechtstreeks verband houden met aan ransomware gerelateerde aanvallen, met een schade van ongeveer $ 24 miljoen voor slachtoffers.

Iets meer dan twee weken geleden, een nieuwe ransomware-variant, Petya, kwam naar voren. Maar zodra beveiligingsonderzoekers waren begonnen met het toedienen van waarschuwingen met betrekking tot de ransomware's mogelijkheden en specifieke manieren van aanvallen, een geïrriteerd persoon heeft de Petya gekraakt encryptie. Dit betekent dat duizenden potentiële slachtoffers hun bestanden veilig kunnen decoderen, wat tijd, geld en bergen frustratie bespaart.

Waarom Petya anders is

Ransomware infecties volgen meestal een lineair pad Wat is een bootkit en is Nemesis een echte bedreiging?Hackers blijven manieren vinden om uw systeem te verstoren, zoals de bootkit. Laten we eens kijken wat een bootkit is, hoe de Nemesis-variant werkt en kijken wat u kunt doen om duidelijk te blijven. Lees verder . Zodra een systeem is gecompromitteerd, zal de ransomware scant de hele computer Val niet in de problemen van de oplichters: een gids voor ransomware en andere bedreigingen Lees verder en begint het versleutelingsproces. Afhankelijk van de ransomware-variant Voorkom dat u slachtoffer wordt van deze drie ransomware-scamsEr zijn momenteel verschillende prominente ransomware-zwendel in omloop; laten we de drie meest verwoestende bespreken, zodat je ze kunt herkennen. Lees verder kunnen netwerklocaties ook worden versleuteld. Zodra het coderingsproces is voltooid, bezorgt de ransomware de gebruiker een bericht met informatie over hun opties: betalen of verliezen Betaal niet - Hoe ransomware te verslaan!Stel je voor dat iemand voor de deur stond en zei: "Hé, er zijn muizen in je huis waarvan je niets wist. Geef ons $ 100 en we zullen ze verwijderen. "Dit is de Ransomware ... Lees verder .

Bij recente variaties in ransomware zijn persoonlijke gebruikersbestanden genegeerd, en is ervoor gekozen om in plaats daarvan de Master File Table (MFT) van de C: -schijf te versleutelen, waardoor een computer effectief onbruikbaar wordt.

Master-bestandstabel

Petya is grotendeels verspreid via een kwaadaardige e-mailcampagne.

'Slachtoffers zouden een e-mail ontvangen die op maat is gemaakt om eruit te zien en te lezen als een zakelijk bericht van een' sollicitant 'die een functie binnen een bedrijf zoekt. Het zou gebruikers een hyperlink naar een Dropbox-opslaglocatie geven, waardoor de gebruiker het curriculum vitae (cv) van de aanvrager zou kunnen downloaden. "

Na installatie begint Petya met het vervangen van het Master Boot Record (MBR). De MBR is de informatie die is opgeslagen in de eerste sector van de harde schijf, die de code bevat die de actieve primaire partitie lokaliseert. Het overschrijfproces zorgt ervoor dat Windows niet normaal wordt geladen en dat toegang tot de Veilige modus wordt voorkomen.

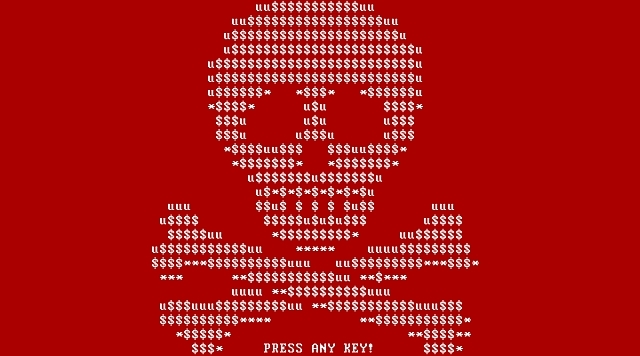

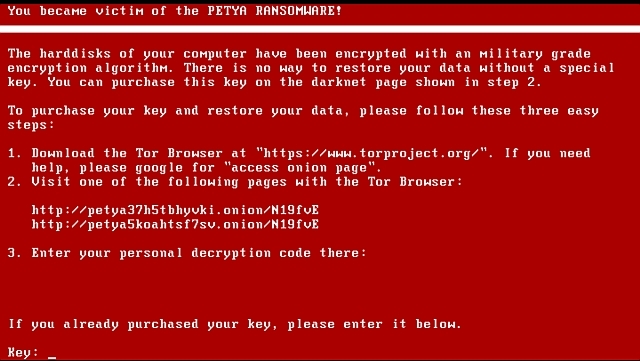

Zodra Petya de MBR heeft overschreven, versleutelt het de MFT, een bestand dat op NTFS-partities wordt aangetroffen en dat kritieke informatie bevat over elk ander bestand op de schijf. Petya dwingt vervolgens een herstart van het systeem. Bij opnieuw opstarten komt de gebruiker een nep-CHKDSK-scan tegen. Hoewel de scan de integriteit van het volume lijkt te waarborgen, is het tegenovergestelde waar. Wanneer de CHKDSK voltooid is en Windows probeert te laden, zal de gewijzigde MBR een ASCII-schedel weergeven met een ultimatum om losgeld te betalen, meestal in Bitcoin.

De herstelprijs bedraagt ongeveer $ 385, hoewel dit kan veranderen op basis van de Bitcoin-wisselkoers. Als de gebruiker besluit de waarschuwing te negeren, verdubbelt het Bitcoin-losgeld. Als de gebruiker de afpersingspoging blijft weerstaan, zal de Petya ransomware-auteur de coderingssleutel verwijderen.

Hack-Petya-missie

Waar ransomware-ontwerpers doorgaans uiterst voorzichtig zijn in hun keuze van versleuteling, is de auteur van Petya 'misgelopen'. Een onbekende programmeur bedacht hoe je de codering van Petya kon kraken na een 'Tijdens het paasbezoek aan mijn schoonvader kwam ik [hem] in deze puinhoop terecht.'

De crack kan de coderingssleutel onthullen die nodig is om het gecodeerde master-opstartrecord te ontgrendelen, waardoor de captive systeembestanden worden vrijgegeven. Om de controle over de bestanden terug te krijgen, moeten gebruikers eerst de geïnfecteerde harde schijf van de computer verwijderen en deze op een andere werkende computer aansluiten. Ze kunnen vervolgens een aantal gegevensreeksen extraheren om de tool in te voeren.

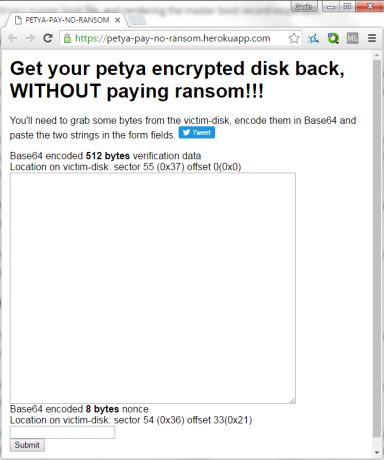

Het extraheren van de gegevens is moeilijk en vereist specialistische tools en kennis. Gelukkig, Emsisoft-medewerker Fabian Wosar creëerde een speciaal hulpmiddel om dit probleem te verhelpen, waardoor "de daadwerkelijke ontsleuteling gebruiksvriendelijker wordt". Je kunt de Petya Sector Extractor hier. Download het en bewaar het op het bureaublad van de computer die voor de oplossing wordt gebruikt.

Kunnen "journalisten" alstublieft beginnen met hun huiswerk te maken? Ik ben er niet verantwoordelijk voor dat Petya kan worden ontsleuteld. Credit @leo_and_stone.

- Fabian Wosar (@fwosar) 15 april 2016

De tool van Wosar extraheert de 512 bytes die nodig zijn voor de Petya barst, “Beginnend bij sector 55 (0x37h) met een offset van 0 en de 8 byte nonce van sector 54 (0x36) offset: 33 (0x21). " Zodra de gegevens zijn geëxtraheerd, converteert de tool deze naar de benodigde Base64 codering. Het kan dan worden ingevoerd in de petya-no-pay-losgeld website.

Ik leverde slechts een kleine tool van ~ 50 regels die de daadwerkelijke decodering gebruiksvriendelijker maakt.

- Fabian Wosar (@fwosar) 15 april 2016

Nadat u het decoderingswachtwoord heeft gegenereerd, schrijft u het op. U moet nu de harde schijf vervangen en vervolgens het geïnfecteerde systeem opstarten. Wanneer het Petya-vergrendelingsscherm verschijnt, kunt u uw decoderingssleutel invoeren.

Een gedetailleerde tutorial over het extraheren van gegevensstrings, het invoeren van de geconverteerde gegevens op de website en het genereren van het decoderingswachtwoord vind je hier.

Decodering voor iedereen?

De combinatie van leo-stone's coderingskraak en Fabian Wosar's Petya Sector Extractor zorgen voor veel leesplezier. Iedereen met de technische kennis om een oplossing voor hun gecodeerde bestanden te zoeken, heeft mogelijk een vechtkans om de controle over hun gegevens te herwinnen.

Nu de oplossing is vereenvoudigd, kunnen gebruikers zonder veel technische kennis hun oplossing gebruiken geïnfecteerd systeem naar een plaatselijke reparatiewerkplaats en informeer de technici wat ze moeten doen, of op zijn minst wat ze denken moet worden gedaan.

Maar zelfs als de weg naar fixatie deze bepaalde ransomware-variant is zo veel eenvoudiger geworden, ransomware is nog steeds een enorme, een steeds groter wordend probleem waarmee wij allemaal worden geconfronteerd Ransomware blijft groeien - Hoe kunt u uzelf beschermen? Lees verder . En ondanks dat die weg gemakkelijker te vinden en gemakkelijker te volgen is, weten de ransomware-auteurs dat er een grote meerderheid is gebruikers die simpelweg geen hoop meer hebben om de bestanden te ontsleutelen, hun enige kans op herstel door koude, harde, onvindbare Bitcoin.

Ondanks hun aanvankelijke codering faux pas, Ik weet zeker dat de auteurs van de Petya-ransomware niet rondhangen en medelijden met zichzelf hebben. Nu deze kraak- en decoderingsmethode aan kracht wint, werken ze waarschijnlijk aan het bijwerken van hun code om de oplossing uit te schakelen, waardoor de deur weer wordt gesloten voor gegevensherstel.

Bent u slachtoffer geweest van ransomware? Heeft u uw bestanden kunnen herstellen of heeft u het losgeld betaald? Laat het ons hieronder weten!

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.