Advertentie

Voor velen roept het woord 'codering' waarschijnlijk James Bond-achtige beelden op van een schurk met een koffer aan zijn pols vastgehouden met nucleaire lanceercodes of een andere actiefilm. In werkelijkheid gebruiken we allemaal dagelijks coderingstechnologie, en hoewel de meesten van ons waarschijnlijk het 'hoe' of de "Waarom", we zijn er zeker van dat gegevensbeveiliging belangrijk is, en als encryptie ons helpt dit te bereiken, dan zijn we zeker op bord.

Bijna elk computerapparaat waarmee we dagelijks communiceren, maakt gebruik van een vorm van coderingstechnologie. Van smartphones (die vaak kunnen hebben hun gegevens gecodeerd Hoe gegevens op uw smartphone te coderenMet het Prism-Verizon-schandaal is naar verluidt gebeurd dat de National Security Agency (NSA) van de Verenigde Staten van Amerika datamining is geweest. Dat wil zeggen, ze hebben de belgegevens van ... Lees verder ), voor tablets, desktop, laptops of zelfs uw vertrouwde Kindle, codering is overal.

Maar hoe werkt het?

Wat is codering?

Versleuteling is een moderne vorm van cryptografie waarmee een gebruiker informatie verbergen Niet alleen voor paranoïden: 4 redenen om uw digitale leven te coderenVersleuteling is niet alleen voor paranoïde samenzweringstheoretici, en ook niet alleen voor tech-nerds. Versleuteling is iets waar elke computergebruiker van kan profiteren. Technische websites schrijven over hoe u uw digitale leven kunt coderen, maar ... Lees verder van anderen. Versleuteling maakt gebruik van een complex algoritme dat een codering wordt genoemd om genormaliseerde gegevens (platte tekst) in een reeks te veranderen schijnbaar willekeurige karakters (cijfertekst) die onleesbaar zijn voor mensen zonder een speciale sleutel om het te ontsleutelen. Degenen die de sleutel bezitten, kunnen de gegevens decoderen om de gewone tekst opnieuw te bekijken in plaats van de willekeurige tekenreeks van de cijfertekst.

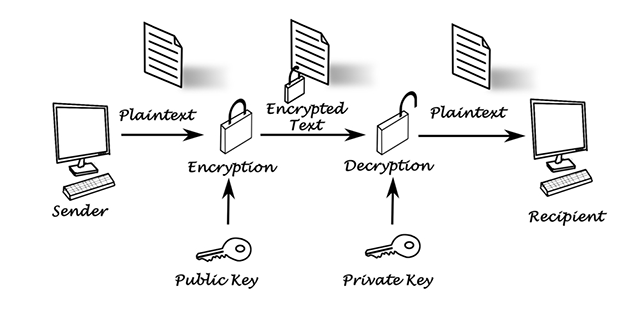

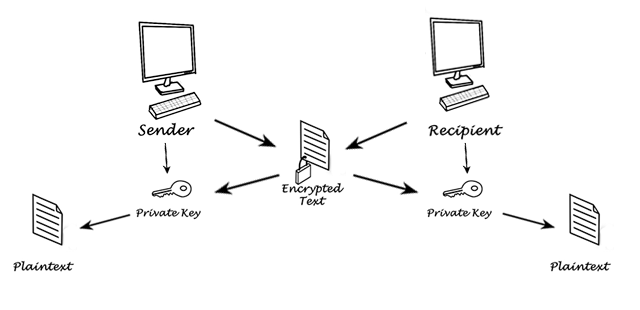

Twee van de meest gebruikte coderingsmethoden zijn Public key (asymmetric) encryption en Private key (symmetric) encryption. De twee zijn vergelijkbaar in die zin dat ze beide een gebruiker in staat stellen gegevens te coderen om deze voor anderen te verbergen en vervolgens te decoderen om toegang te krijgen tot de oorspronkelijke platte tekst. Ze verschillen echter in de manier waarop ze omgaan met de stappen tussen codering en decodering.

Public Key Encryption

Publieke sleutel - of asymmetrische - codering maakt gebruik van de openbare sleutel van de ontvanger en een (wiskundig) bijpassende private sleutel.

Als Joe en Karen bijvoorbeeld allebei sleutels van een doos hadden, waarbij Joe de openbare sleutel had en Karen een bijpassende privésleutel, kon Joe zijn om de doos te ontgrendelen en er dingen in te plaatsen, maar hij zou geen items kunnen zien die er al in staan, noch zou hij iets kunnen ophalen. Karen, aan de andere kant, kon de doos openen en alle items erin bekijken en ze verwijderen zoals ze nodig achtte met behulp van haar bijpassende privésleutel. Ze kon echter geen dingen aan het vak toevoegen zonder een extra openbare sleutel te hebben.

In digitale zin kan Joe platte tekst (met zijn openbare sleutel) coderen en naar Karen verzenden, maar alleen Karen (en haar bijpassende persoonlijke sleutel) kon de gecodeerde tekst terug in gewone tekst decoderen. De openbare sleutel (in dit scenario) wordt gebruikt voor het coderen van cijfertekst, terwijl de privésleutel wordt gebruikt om deze terug te decoderen naar platte tekst. Karen zou alleen de privésleutel nodig hebben om het bericht van Joe te decoderen, maar ze had toegang nodig tot een extra openbare sleutel om een bericht te coderen en terug te sturen naar Joe. Joe daarentegen kon de gegevens niet met zijn openbare sleutel decoderen, maar hij kon het wel gebruiken om Karen een gecodeerd bericht te sturen.

Private Key Encryption

Waar Private Key - of symmetrische - encryptie verschilt van Public Key-encryptie is het doel van de sleutels zelf. Er zijn nog twee sleutels nodig om te communiceren, maar elk van deze sleutels is nu in wezen hetzelfde.

Joe en Karen hebben bijvoorbeeld allebei sleutels van het bovengenoemde vak, maar in dit scenario doen de sleutels hetzelfde. Beiden kunnen nu dingen toevoegen of verwijderen uit het vak.

Digitaal gesproken, kan Joe nu een bericht coderen en het met zijn sleutel decoderen. Karen kan hetzelfde doen met de hare.

Een (korte) geschiedenis van codering

Wanneer we het over codering hebben, is het belangrijk om het onderscheid te maken dat alle moderne coderingstechnologieën zijn afgeleid van cryptografie Quantumcomputers: het einde van cryptografie?Quantum computing als idee bestaat al een tijdje - de theoretische mogelijkheid werd oorspronkelijk geïntroduceerd in 1982. In de afgelopen paar jaar is het veld steeds dichter bij de bruikbaarheid gekomen. Lees verder . Cryptografie is - in de kern - het creëren en (proberen) te ontcijferen van een code. Hoewel elektronische encryptie relatief nieuw is in het grotere schema van dingen, is cryptografie een wetenschap die dateert uit het oude Griekenland.

De Grieken waren de eerste maatschappij die gecrediteerd werd met het gebruik van cryptografie om gevoelige gegevens in de vorm van geschreven woord te verbergen voor de ogen van hun vijanden en het grote publiek. Ze gebruikten een zeer primitieve methode van cryptografie die afhankelijk was van het gebruik van het scytale als een hulpmiddel om een transpositiecijfer (antwoordsleutel) te maken om gecodeerde berichten te decoderen. Het scytale is een cilinder die wordt gebruikt om perkament rond te wikkelen om de code te ontcijferen. Wanneer de twee communicerende zijden een cilinder van dezelfde dikte gebruikten, zou het perkament het bericht weergeven als het van links naar rechts werd gelezen. Toen het perkament werd uitgerold, leek het een lang, dun stuk perkament met schijnbaar willekeurige cijfers en letters. Dus als het niet is opgerold, lijkt het misschien een beetje wartaal, maar wanneer het wordt uitgerold, lijkt het meer op dit:

De Grieken waren niet de enige die primitieve cryptografiemethoden ontwikkelden. De Romeinen volgden dit voorbeeld door het introduceren van wat bekend werd als "Caesars cijfer", een vervangend cijfer waarbij een andere letter werd vervangen door een andere letter die verder op het alfabet verschoof. Als de sleutel bijvoorbeeld een rechterschuiving van drie omvat, wordt de letter A D, wordt de letter B E, enzovoort.

Andere voorbeelden die werden beschouwd als doorbraken van hun tijd waren:

- Het Polybius-vierkant: Een andere cryptografische doorbraak uit het oude Griekenland is gebaseerd op een 5 x 5-raster dat begint met de letter "A" linksboven en "Z" rechtsonder ("I" en "J" delen een vierkant). De cijfers 1 tot en met 5 verschijnen zowel horizontaal als verticaal boven op de bovenste rij letters en helemaal links. De code is afhankelijk van het geven van een nummer en vervolgens lokaliseren op het rooster. "Ball" zou bijvoorbeeld 12, 11, 31, 31 zijn.

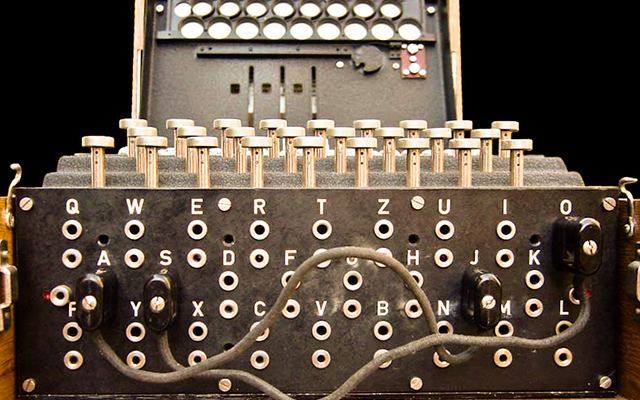

- Enigma-machine: De Enigma-machine is een WWII-technologie die bekend staat als een elektromechanische rotorcodeermachine. Dit apparaat zag eruit als een overmaatse typemachine en stond operators toe om in platte tekst te typen, terwijl de machine het bericht codeerde en naar een andere eenheid stuurde. De ontvanger noteert de willekeurige reeks versleutelde letters nadat deze op de ontvangende machine oplichtten en de code verbrak na het instellen van het originele patroon van de afzender op zijn machine.

- Standaard gegevenscodering: De Data Encryption Standard (DES) was het eerste moderne symmetrische sleutelalgoritme dat werd gebruikt voor de codering van digitale gegevens. DES, ontwikkeld in de jaren 1970 bij IBM, werd in 1977 de Federal Information Processing Standard voor de Verenigde Staten en werd de basis voor moderne coderingstechnologieën.

Moderne coderingstechnologie

Moderne coderingstechnologie maakt gebruik van meer geavanceerde algoritmen en grotere sleutelgroottes om beter te worden gecodeerde gegevens verbergen Uw interesse in privacy zorgt ervoor dat u wordt getarget door de NSAJa dat klopt. Als u privacy belangrijk vindt, kunt u aan een lijst worden toegevoegd. Lees verder . Hoe groter de sleutelgrootte, des te meer mogelijke combinaties een brute force-aanval zou moeten uitvoeren om met succes de versleutelde tekst te vinden.

Naarmate de sleutelgrootte blijft verbeteren, neemt de tijd die nodig is om een codering te kraken met behulp van een brute force-aanval omhoog. Hoewel een 56-bits sleutel en een 64-bits sleutel bijvoorbeeld relatief dicht in waarde lijken, is de 64-bits sleutel in feite 256 keer moeilijker te kraken dan de 56-bits sleutel. De meeste moderne coderingen gebruiken minimaal een 128-bits sleutel, sommige gebruiken 256-bits sleutels of hoger. Om dat in perspectief te plaatsen, zou het kraken van een 128-bits sleutel een brute force-aanval vereisen om te testen 339.000.000.000.000.000.000.000.000.000.000.000.000 mogelijke toetscombinaties. Als je nieuwsgierig bent, zou het meer dan een miljoen jaar duren om de juiste sleutel te raden met behulp van brute force-aanvallen, en dat is met behulp van de krachtigste supercomputers die er zijn. Kortom, het is theoretisch ongeloofwaardig dat iemand zelfs zou proberen uw codering te breken met behulp van 128-bits of hogere technologie.

3DES

Versleutelingsstandaarden hebben een lange weg afgelegd sinds DES voor het eerst werd aangenomen in 1977. Een nieuwe DES-technologie, bekend als Triple DES (3DES), is zelfs behoorlijk populair en is gebaseerd op een gemoderniseerde versie van het originele DES-algoritme. Hoewel de oorspronkelijke DES-technologie vrij beperkt was met een sleutelgrootte van slechts 56 bits, maakt de huidige 3DES-sleutelgrootte van 168-bits het aanzienlijk moeilijker en tijdrovend om te kraken.

AES

De Advanced Encryption Standard is een symmetrische codering op basis van de Rijandael-blokcodering die momenteel de standaard van de Amerikaanse federale overheid is. AES werd wereldwijd aangenomen als erfgenaam van de inmiddels verouderde DES-standaard van 1977 en hoewel er voorbeelden van zijn gepubliceerd aanvallen die sneller zijn dan brute kracht, wordt de krachtige AES-technologie nog steeds als computationeel onhaalbaar beschouwd in termen van barsten. Bovendien biedt AES solide prestaties op een breed scala aan hardware en biedt het zowel hoge snelheden als lage RAM-vereisten, waardoor het een uitstekende keuze is voor de meeste toepassingen. Als u een Mac gebruikt, de populaire coderingstool FileVault Wat is FileVault op macOS en hoe gebruik ik het?Dit is wat u moet weten over de FileVault-schijfversleutelingsfunctie op uw Mac en hoe u FileVault kunt in- en uitschakelen. Lees verder is een van de vele applicaties die AES gebruikt.

RSA

RSA is een van de eerste veelgebruikte asymmetrische cryptosystemen voor gegevensoverdracht. Het algoritme werd voor het eerst beschreven in 1977 en is gebaseerd op een openbare sleutel op basis van twee grote priemgetallen en een hulpwaarde om een bericht te coderen. Iedereen kan de openbare sleutel gebruiken om een bericht te coderen, maar alleen iemand met kennis van de priemgetallen kan mogelijk proberen het bericht te decoderen. RSA opende de deuren voor verschillende cryptografische protocollen, zoals digitale handtekeningen en cryptografische stemmethoden. Het is ook het algoritme achter verschillende open source-technologieën, zoals PGP PGP Me: Pretty Good Privacy ExplainedPretty Good Privacy is een methode voor het coderen van berichten tussen twee personen. Hier is hoe het werkt en of het bestand is tegen nauwkeurig onderzoek. Lees verder , waarmee u digitale correspondentie kunt coderen.

ECC

Elliptische curve-cryptografie is een van de krachtigste en minst begrepen vormen van codering die tegenwoordig worden gebruikt. Voorstanders van de ECC-aanpak noemen hetzelfde beveiligingsniveau met snellere operationele tijden, grotendeels vanwege dezelfde beveiligingsniveaus, terwijl ze kleinere sleutelgroottes gebruiken. De hoge prestatienormen zijn te wijten aan de algehele efficiëntie van de elliptische curve, waardoor ze ideaal zijn voor kleine ingebedde systemen zoals smartcards. De NSA is de grootste supporter van de technologie en wordt al gefactureerd als de opvolger van de bovengenoemde RSA-aanpak.

Dus, is encryptie veilig?

Het antwoord is zonder meer ja. De hoeveelheid tijd, energieverbruik en rekenkosten om de meeste moderne cryptografische technologieën te kraken maakt de poging om een codering (zonder de sleutel) te breken, een dure oefening die, relatief gezien, zinloos. Dat gezegd hebbende, codering heeft kwetsbaarheden die grotendeels buiten de kracht van de technologie liggen.

Bijvoorbeeld:

backdoors

Hoe veilig de codering ook is, een backdoor kan dat toegang verlenen tot de privésleutel Waarom e-mail niet kan worden beschermd tegen overheidstoezicht"Als je wist wat ik weet over e-mail, zou je het ook niet kunnen gebruiken," zei de eigenaar van de beveiligde e-mailservice Lavabit toen hij hem onlangs afsloot. "Er is geen manier om versleuteld te doen ... Lees verder . Deze toegang biedt de middelen die nodig zijn om het bericht te decoderen zonder ooit de codering te verbreken.

Private Key Handling

Hoewel moderne coderingstechnologie extreem veilig is, zijn mensen niet zo gemakkelijk om op te rekenen. Een fout in omgaan met de sleutel KeePass Password Safe - Het ultieme gecodeerde wachtwoordsysteem [Windows, Portable]Bewaar uw wachtwoorden veilig. Compleet met codering en een fatsoenlijke wachtwoordgenerator - om nog maar te zwijgen van plug-ins voor Chrome en Firefox - is KeePass misschien wel het beste wachtwoordbeheersysteem dat er is. Als jij... Lees verder zoals blootstelling aan externe partijen als gevolg van een verloren of gestolen sleutel, of menselijke fouten bij het opslaan van de sleutel op onveilige locaties kunnen anderen toegang geven tot gecodeerde gegevens.

Verhoogde rekenkracht

Met behulp van de huidige schattingen zijn moderne coderingssleutels rekenkundig niet te kraken. Dat gezegd hebbende, naarmate het verwerkingsvermogen toeneemt, moet de coderingstechnologie gelijke tred houden om de curve voor te blijven.

Druk van de overheid

De wettigheid hiervan is afhankelijk van uw thuisland Smartphone- en laptop-zoekopdrachten: ken uw rechtenWeet u wat uw rechten zijn wanneer u met een laptop, smartphone of harde schijf naar het buitenland reist? Lees verder , maar doorgaans gesproken, dwingen verplichte decryptiewetten de eigenaar van gecodeerde gegevens om de sleutel over te dragen aan wetshandhavingspersoneel (met een bevel / gerechtelijk bevel) om verdere vervolging te voorkomen. In sommige landen, zoals België, zijn bezitters van gecodeerde gegevens betrokken zelfbeschuldiging hoeft niet te worden nageleefd en politie mag alleen naleving aanvragen in plaats van het te eisen. Laten we niet vergeten, er is ook een precedent van website-eigenaren die opzettelijk coderingssleutels overhandigen opgeslagen klantgegevens of mededelingen aan wetshandhavingsfunctionarissen in een poging coöperatief te blijven.

Versleuteling is niet kogelvrij, maar het beschermt ons allemaal in zowat elk aspect van ons digitale leven. Hoewel er nog steeds een (relatief) kleine demografische groep is die internetbankieren of aankopen bij Amazon of andere online retailers niet vertrouwt, de rest van ons is een stuk veiliger online winkelen (uit vertrouwde bronnen) dan we zouden zijn als we dezelfde shopping-trip op onze lokale winkelcentrum.

Terwijl uw gemiddelde persoon zalig blijven onbewust van de technologieën die hen beschermen tijdens het kopen koffie bij Starbucks met hun creditcard of inloggen op Facebook, dat spreekt alleen maar de kracht van de technologie. Hoewel de technologie waar we enthousiast over zijn beslist sexyer is, zijn het degenen die relatief ongezien blijven die het grootste goed doen. Versleuteling valt stevig in dit kamp.

Heeft u gedachten of vragen over codering? Gebruik het opmerkingenveld hieronder.

Afbeelding tegoed: Systeemvergrendeling door Yuri Samoilov via Flickr, Public key encryption via Shutterstock, Public key encryption (Modified) via Shutterstock, scytale via Wikimedia Commons, Enigma Plugboard via Wikimedia Commons, Hangslot, sleutel en persoonlijke informatie via Shutterstock

Bryan is een in de VS geboren expat die momenteel op het zonnige schiereiland Baja in Mexico woont. Hij geniet van wetenschap, technologie, gadgets en citeert Will Ferrel-films.