Advertentie

Het is een jungle daarbuiten. Van trojans tot wormen tot phishers tot apothekers, het web zit vol gevaren. Om jezelf veilig te houden, heb je niet alleen de juiste software nodig, maar ook inzicht in het soort bedreigingen waar je op moet letten.

Dat is waar "HackerProof: uw gids voor pc-beveiliging" binnenkomt. Deze uitstekende gids, aangeboden door Matt Smith van MakeUseOf, biedt een objectieve, gedetailleerde, maar gemakkelijk te begrijpen handleiding voor pc-beveiliging.

Aan het einde van deze handleiding weet u precies wat pc-beveiliging betekent en, nog belangrijker, wat u moet doen om uw pc te beveiligen.

Kennis is macht; bewapen jezelf!

Inhoudsopgave

§1 - Inleiding tot pc-beveiliging

§2 - De malwaregalerij

§3 – Onschuldige beschavingen: de beveiliging van besturingssystemendraad

§4 – Goede beveiligingsgewoonten

§5 – Beschermingsmethoden

§6 – Beveiligingssoftware kiezen

§7 - Bereid je voor op het ergste - en maak back-ups!

§8 - Herstellen van malware

§9 – Conclusie

1. Inleiding tot pc-beveiliging

1.1 Wat is pc-beveiliging?

De termen "pc-beveiliging" of "computerbeveiliging" zijn extreem vaag. Ze vertellen je heel weinig, zoals de meeste algemene termen.

Dit komt omdat pc-beveiliging een ongelooflijk divers veld is. Aan de ene kant heb je professionele en academische onderzoekers die zorgvuldig proberen beveiligingsproblemen op een breed scala aan apparaten te vinden en op te lossen. Aan de andere kant is er ook een gemeenschap van inventieve computernerds die technisch amateurs zijn (in de letterlijke zin van het woord - ze worden niet betaald en worden niet ondersteund door een erkende instelling of bedrijf), maar zijn zeer bekwaam en kunnen nuttige input leveren hun eigen.

PC-beveiliging is gekoppeld aan computerbeveiliging als geheel, inclusief problemen zoals netwerkbeveiliging en Internet beveiliging 5 manieren om de beveiliging van uw internetverbinding te controlerenIs je internetverbinding veilig? Dit is wat u moet weten om veilig te blijven op elk netwerk waarmee u verbinding maakt. Lees verder . De overgrote meerderheid van de bedreigingen die uw computer kunnen aanvallen, kunnen alleen overleven vanwege het internet en, in In sommige gevallen is het overleven van een beveiligingsdreiging direct gekoppeld aan een beveiligingsfout in een of ander high-end stuk server hardware. De gemiddelde pc-gebruiker heeft hier echter geen controle over.

Dit betekent dat pc-beveiliging - gedefinieerd als bescherming van de pc die u bezit - een vestingmentaliteit heeft. Het is jouw verantwoordelijkheid om je fort te beschermen tegen alles wat er in het onbekende buiten zijn muren zou kunnen bestaan. Deze mentaliteit komt tot uiting in de termen die worden gebruikt door bedrijven die u pc-beveiligingssoftware willen verkopen. Woorden als "firewall De drie beste gratis firewalls voor Windows Lees verder "" Blocker "en" shield "zijn gemakkelijk te vinden in advertenties van pc-beveiligingssoftware.

Deze woorden zouden het doel van pc-beveiliging moeten verduidelijken, maar dit is niet altijd het geval. De informatie die wordt ontvangen van een bedrijf dat beveiligingssoftware verkoopt, is waarschijnlijk ook bevooroordeeld ten gunste van hun product, wat verder verwarrende problemen oplevert.

Deze gids biedt een objectieve, gedetailleerde maar gemakkelijk te begrijpen handleiding voor pc-beveiliging. Aan het einde van deze handleiding weet u precies wat pc-beveiliging betekent en, nog belangrijker, wat u moet doen om uw pc te beveiligen.

1.2 Een korte geschiedenis van computervirussen

Computervirussen zijn niet altijd een grote bedreiging geweest. De vroegste virussen, die zich in de jaren zeventig via de eerste internetnetwerken verspreidden (zoals ARPANET Dus wie heeft het internet gemaakt? [Technologie uitgelegd] Lees verder ), waren relatief alledaagse programma's die soms niets anders deden dan een bericht weergeven op een computerterminal.

Virussen begonnen pas halverwege en eind jaren tachtig bekend te worden als een ernstige bedreiging voor de veiligheid. In deze periode was er een aantal primeurs op het gebied van computervirussen, zoals het Brain-virus, dat algemeen wordt beschouwd als het eerste IBM PC-compatibele virus. Dit virus kon de opstartsector van MS-DOS-computers infecteren, vertragen of onbruikbaar maken.

Zodra de vroegste malware bekend werd, nam het aantal virussen snel toe naarmate de slimme nerds het zagen gelegenheid om deel te nemen aan online vandalisme en hun technische kennis te bewijzen aan hun collega's. Media-aandacht voor virussen werd begin jaren negentig gebruikelijk en de eerste grote virusangst deed zich voor rond het computervirus Michelangelo. Net als honderden computervirussen daarna, veroorzaakte Michelangelo een media-paniek en miljoenen over de hele wereld waren bang dat hun gegevens snel zouden worden gewist. Deze paniek bleek misplaatst, maar zette de media in de schijnwerpers op malware die nog moet verdwijnen.

De verspreiding van e-mail Diagnose van e-mailserverproblemen met gratis tools Lees verder eind jaren negentig schreef het volgende hoofdstuk over malware. Deze standaardcommunicatie was en is nog steeds een populaire methode waarmee malware zich kan reproduceren. E-mails zijn gemakkelijk te verzenden en bijgevoegde virussen zijn gemakkelijk te verbergen. De populariteit van e-mail viel ook samen met een trend die nog belangrijker bleek in de evolutie van malware - de opkomst van de personal computers. Terwijl bedrijfsnetwerken meestal worden bemand door een team van mensen die worden betaald om hun beveiliging te bewaken, worden personal computers gebruikt door gemiddelde mensen die geen training in het veld hebben.

Zonder de opkomst van personal computers zouden veel van de beveiligingsbedreigingen die in de nieuwe millennia zijn opgekomen niet mogelijk zijn. Wormen zouden minder doelwitten hebben, trojans zouden snel worden opgespoord en nieuwe bedreigingen zoals phishing zouden zinloos zijn. Personal computers geven degenen die kwaadaardige software willen schrijven een veld vol met gemakkelijke doelen.

De sleutel is natuurlijk om ervoor te zorgen dat u niet een van hen bent.

2. De malware-galerij

2.1 Het traditionele virus of trojan

Malware is door het grootste deel van de geschiedenis verspreid door gebruikersfouten; dat wil zeggen dat de pc-gebruiker een soort actie onderneemt om een virus in actie te brengen. Het klassieke voorbeeld hiervan is het openen van een e-mailbijlage. Het virus, vermomd als een afbeeldingsbestand of een ander veelvoorkomend bestandstype, komt in actie zodra de gebruiker het bestand opent. Het openen van het bestand kan resulteren in een fout of het bestand kan zoals gewoonlijk worden geopend, waardoor de gebruiker voor de gek wordt gehouden door te denken dat er niets mis is. In ieder geval had het virus de actie van de gebruiker nodig om zich te verspreiden. Reproductie wordt niet mogelijk gemaakt vanwege een beveiligingsfout in de programmacode, maar door misleiding.

Eind jaren negentig was dit type malware, beter bekend als een virus, verreweg het meest bedreigend. De meeste mensen waren nieuw bij e-mail en wisten niet dat het openen van een bijlage hun computer kon infecteren. De e-mailservice was veel minder geavanceerd: er waren geen effectieve spamfilters die het virus konden tegenhouden spam-e-mails uit inboxen, en er waren ook geen effectieve antivirusoplossingen die automatisch e-mails scanden bijlagen. Door de technologische vooruitgang op beide fronten is de laatste jaren het minder effectief geworden om een virus via te sturen e-mail, maar er zijn nog steeds miljoenen mensen die geen beveiligingssoftware hebben en het niet erg vinden om e-mail te openen bijlagen.

Omdat e-mailvirussen nu een (relatief) bekende bedreiging vormen, is virusontwerp creatiever geworden. Virussen kunnen zich nu "verbergen" in bestandstypen die de meeste mensen als veilig beschouwen, zoals Excel-spreadsheets Hoe een enorme CSV Excel-spreadsheet in afzonderlijke bestanden te splitsenEen van de tekortkomingen van Microsoft Excel is de beperkte omvang van een spreadsheet. Als u uw Excel-bestand kleiner moet maken of een groot CSV-bestand moet splitsen, lees dan verder! Lees verder en pdf-bestanden. Het is zelfs mogelijk dat een virus uw pc via uw webbrowser infecteert als u een webpagina bezoekt die een dergelijk virus bevat.

Sommige pc-gebruikers scheppen op dat het vermijden van een virus gewoon een kwestie van gezond verstand is - als je geen bestanden downloadt van onbekende bronnen en geen e-mailbijlagen downloadt, komt alles goed. Ik ben het niet eens met deze opvatting. Hoewel veel bedreigingen met de nodige voorzichtigheid kunnen worden vermeden, worden er voortdurend virussen met nieuwe reproductie- en infectiemethoden ontwikkeld.

2.2 Trojaanse paarden

Trojaanse paarden, hoewel verschillend van een virus in hun payload, kunnen pc's infecteren via dezelfde methoden als hierboven vermeld. Terwijl een virus probeert schadelijke code op uw pc uit te voeren, probeert een Trojaans paard een derde partij toegang te geven tot sommige of alle functies van uw computer. Trojaanse paarden kunnen computers infecteren via vrijwel elke methode die een virus kan gebruiken. Inderdaad, zowel virussen als Trojaanse paarden worden vaak samengevoegd als malware, aangezien sommige beveiligingsbedreigingen eigenschappen hebben die verband houden met zowel een virus als een Trojaans paard.

2.3 Wormen

De term "worm" beschrijft een methode van virusinfectie en reproductie in plaats van de geleverde lading. Deze infectiemethode is echter uniek en gevaarlijk en verdient daarom een eigen categorie.

Een worm is malware die een computer kan infecteren zonder dat de gebruiker actie onderneemt (naast het inschakelen van de computer en verbinding maken met internet). In tegenstelling tot meer traditionele malware, die zich meestal probeert te verbergen in een geïnfecteerd bestand, infecteren wormen computers via kwetsbaarheden in het netwerk.

De stereotiepe worm verspreidt zich door kopieën van zichzelf naar willekeurig te spammen IK P. adressen Hoe u een nep IP-adres kunt gebruiken en uzelf online kunt maskerenSoms moet u uw IP-adres verbergen. Hier zijn enkele manieren om uw IP-adres te maskeren en uzelf online te camoufleren voor anonimiteit. Lees verder . Elke kopie bevat instructies om een specifieke netwerkkwetsbaarheid aan te vallen. Wanneer een willekeurig gerichte pc met de kwetsbaarheid wordt gevonden, gebruikt de worm de netwerkkwetsbaarheid om toegang te krijgen tot de pc en zijn lading te leveren. Zodra dat gebeurt, gebruikt de worm de nieuw geïnfecteerde pc om meer willekeurige I.P. adressen en begint het proces opnieuw.

Exponentiële groei is hier de sleutel. De SQL Slammer-worm, uitgebracht in januari 2003, gebruikte deze methode om binnen 10 minuten na de eerste release ongeveer 75.000 computers te infecteren. (Bron: Bedrade)

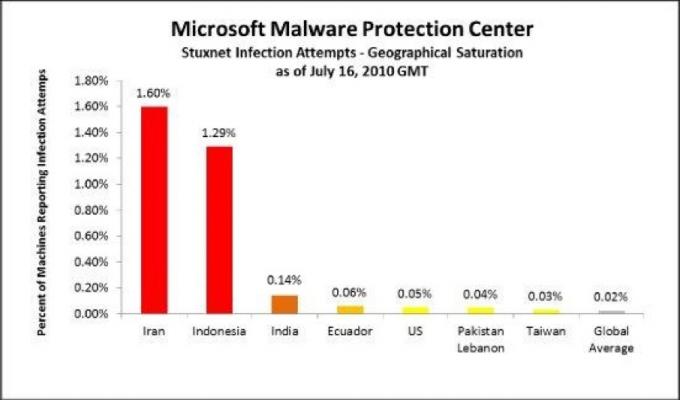

Zoals met veel pc-beveiligingsbedreigingen, omvat de term 'worm' echter een breed scala aan malwarebedreigingen. Sommige wormen verspreiden zich door gebreken in de e-mailbeveiliging te gebruiken om zichzelf automatisch via e-mail te spammen zodra ze een systeem hebben geïnfecteerd. Anderen hebben een extreem gericht laadvermogen. Stuxnet, een recente computerworm, bleek code te bevatten waarvan velen dachten dat deze speciaal was ontworpen om het nucleaire onderzoeksprogramma van Iran aan te vallen. (Bron: Bruce Schneier)

Hoewel wordt geschat dat deze worm duizenden computers heeft geïnfecteerd, is de daadwerkelijke payload erop gericht treedt pas in werking wanneer de worm een bepaald type netwerk tegenkomt - het type dat Iran gebruikt voor uranium productie. Ongeacht wie het doelwit was, de verfijning van Stuxnet is een goed voorbeeld van hoe een automatisch reproducerende worm systemen kan infecteren zonder dat de gebruikers ook maar een idee hebben.

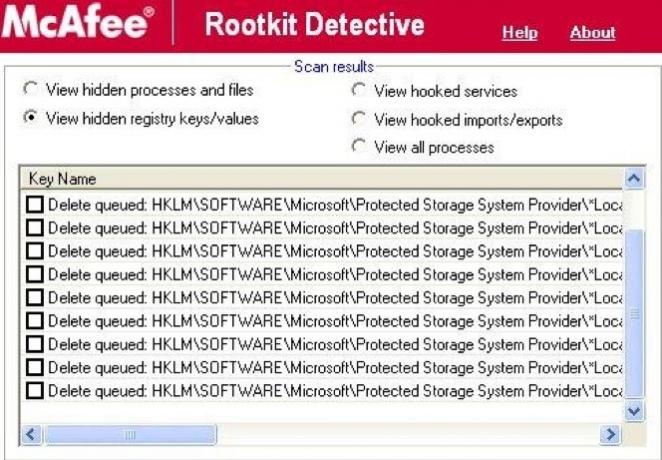

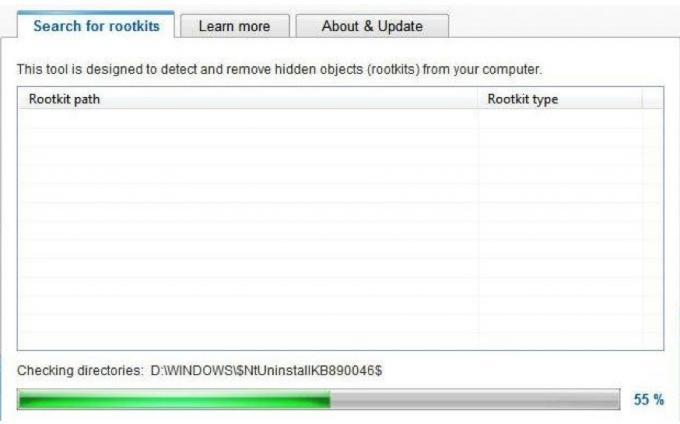

2.4 Rootkits

Rootkits, een bijzonder vervelende vorm van malware, zijn in staat om bevoorrechte toegang tot een computer te verkrijgen en zich te verbergen voor gangbare antivirusscans. De term rootkit wordt voornamelijk gebruikt als middel om een specifiek type payload te beschrijven. Rootkits kunnen systemen infecteren en zichzelf reproduceren met behulp van een willekeurig aantal tactieken. Ze kunnen werken als wormen of ze kunnen zich verbergen in schijnbaar legitieme bestanden.

Sony bevond zich bijvoorbeeld in heet water toen beveiligingsexperts ontdekten dat sommige door Sony gedistribueerde muziek-cd's met een rootkit die zichzelf beheerderstoegang kon geven op Windows-pc's, zichzelf kon verbergen voor de meeste virusscans en gegevens naar een externe computer kon verzenden plaats. Dit maakte blijkbaar deel uit van een misleidende kopieerbeveiligingsregeling.

In veel opzichten tracht de payload van een rootkit dezelfde doelen te bereiken als een gewoon virus of Trojaans paard. De payload kan proberen om bestanden te verwijderen of te corrumperen, of het kan proberen om uw toetsaanslagen te loggen, of het kan proberen om uw wachtwoorden te vinden en deze vervolgens naar een derde partij te sturen. Dit zijn allemaal dingen die een virus of Trojaans paard kan proberen, maar rootkits zijn veel effectiever om zichzelf te vermommen terwijl ze hun werk doen. Rootkits ondermijnen het besturingssysteem en gebruiken beveiligingsfouten in het besturingssysteem om zichzelf te vermommen als een kritiek punt systeembestand of, in ernstige gevallen, schrijft zichzelf in kritieke systeembestanden, waardoor verwijdering onmogelijk is zonder de werking te beschadigen systeem. (Bron: Bedrade)

Het goede nieuws is dat rootkits moeilijker te coderen zijn dan de meeste andere soorten malware. Hoe dieper een rootkit in het besturingssysteem van een pc wil duiken, hoe moeilijker de rootkit zal zijn om te creëren, aangezien bugs in de rootkit-code een gerichte pc kunnen laten crashen of de antivirus kunnen veranderen software. Dit is misschien slecht voor de pc, maar het verslaat het punt om in de eerste plaats te proberen de rootkit te verbergen.

2.5 Phishing en pharming

De wereld van malware in de jaren negentig ziet er vreemd uit vergeleken met vandaag. Destijds werd malware vaak geschreven door hackers die hun talenten wilden tonen en bekendheid wilden verwerven bij hun leeftijdsgenoten. De aangerichte schade was ernstig, maar bleef vaak beperkt tot de geïnfecteerde computers. Moderne malware is echter vaak niet meer dan een tool die wordt gebruikt door criminelen die persoonlijke informatie willen stelen. Deze informatie kan vervolgens worden gebruikt om creditcards te kapen, valse identificaties te maken en allerlei illegale activiteiten uit te voeren die een ernstige impact kunnen hebben op het leven van het slachtoffer.

Phishing Ontvang direct meldingen van nieuwe computervirussen en phishing-e-mails Lees verder en Pharming zijn technieken die het criminele element van pc-beveiligingsbedreigingen het beste illustreren. Deze bedreigingen zijn aanzienlijk, maar vallen technisch gezien uw pc helemaal niet aan. In plaats daarvan gebruiken ze uw pc om u te misleiden en belangrijke informatie te stelen.

Beide termen zijn nauw verwant. Pharming is een techniek die wordt gebruikt om een persoon om te leiden naar een nepwebsite. Phishing is het verzamelen van persoonlijke informatie door zich voor te doen als een betrouwbare entiteit. De technieken gaan vaak hand in hand: een pharming-techniek stuurt een persoon naar een nepwebsite die vervolgens wordt gebruikt om privé-informatie van de persoon te 'phishen'.

Het klassieke voorbeeld van dit soort aanvallen begint met een e-mail die door uw bank lijkt te zijn verzonden. In de e-mail staat dat er een vermoeden is van een inbreuk op de beveiliging van de online servers van uw bank en dat u uw gebruikersnaam en wachtwoord moet wijzigen. U krijgt een link naar wat de website van uw bank lijkt te zijn. De pagina, eenmaal geopend in uw browser, vraagt u om uw bestaande gebruikersnaam en wachtwoord te bevestigen en vervolgens een nieuwe gebruikersnaam en wachtwoord in te voeren. U doet dit en de website dankt u voor uw medewerking. U merkt pas dat er iets mis is als u de volgende dag probeert in te loggen op de website van uw bank door de bladwijzer in uw browser te volgen.

2.6 Malware - The Catch All

Hoewel de schurken hierboven algemeen worden erkend als ernstige problemen met duidelijke kenmerken, is dat nog steeds het geval moeilijk te categoriseren bedreigingen omdat het ecosysteem van veiligheidsdreigingen divers en constant is veranderen. Daarom wordt de term malware zo vaak gebruikt: het is de perfecte oplossing voor alles dat probeert uw computer schade toe te brengen of uw computer probeert te gebruiken om u schade toe te brengen.

Nu u op de hoogte bent van enkele van de meest voorkomende pc-beveiligingsbedreigingen, vraagt u zich misschien af wat u eraan kunt doen. De beste plaats om die discussie te beginnen is met besturingssystemen.

3. Innocent Civilizations: The Security of Operating Systems

Het besturingssysteem dat u gebruikt, heeft een grote invloed op de malwarebedreigingen waarvan u op de hoogte moet zijn en op de methoden die u kunt gebruiken om ze tegen te gaan. Malware is in de meeste gevallen geprogrammeerd om te profiteren van een bepaalde exploit in een bepaald besturingssysteem. Malware die is gecodeerd om te profiteren van een netwerkkwetsbaarheid in Windows, kan OS X-computers niet infecteren omdat de netwerkcode heel anders is. Evenzo heeft een virus dat probeert driverbestanden te verwijderen die op een Windows XP-computer zijn gevonden, geen effect op een Linux-machine omdat de stuurprogramma's totaal anders zijn.

Ik denk dat het juist is om te zeggen dat het besturingssysteem dat je kiest een grotere impact heeft op de algehele beveiliging van je pc dan welke andere variabele dan ook. Laten we met dat in het achterhoofd eens kijken naar enkele veelvoorkomende besturingssystemen en hoe ze omgaan met beveiliging.

3.1 Windows XP

Geïntroduceerd in 2001, werd Windows XP al snel het meest geprezen besturingssysteem van Microsoft. Het was geliefd om zijn relatief eenvoudige interface, die verbeteringen bood, maar bekend bleef bij gebruikers van Windows 95, 98 en ME. Het bleek ook relatief slank voor een nieuw Windows-besturingssysteem en het blijft geschikt voor oudere machines die niet geschikt zijn voor nieuwere Windows-besturingssystemen.

Ten tijde van de release heeft Windows XP enkele opmerkelijke beveiligingsverbeteringen doorgevoerd ten opzichte van eerdere Windows-besturingssystemen. Het sloot een aantal beveiligingsgaten op waardoor het gemakkelijk was om met Windows-systemen te knoeien door lege netwerkaccounts of certificeringsfouten te gebruiken. De beveiliging van Windows XP kreeg een grote toevoeging in Windows XP Service Pack 2 met de introductie van Windows Security Center gemakkelijker voor gebruikers om erachter te komen of hun Windows XP-computer werd beschermd door anti-malware software en de juiste beveiligingsupdates had geïnstalleerd.

Windows XP is echter een bijna tien jaar oud besturingssysteem en is in de loop der jaren meedogenloos aangevallen door hackers. De populariteit van Windows XP maakt het een voor de hand liggende keuze voor malware die zoveel mogelijk computers wil infecteren. Bovendien heeft Windows XP simpelweg geen toegang tot een aantal verbeterde beveiligingsfuncties die standaard zijn in Windows 7.

Over het algemeen is Windows XP het slechtste besturingssysteem dat momenteel beschikbaar is vanuit het oogpunt van beveiliging. Het mist nieuwe beveiligingsfuncties, wordt goed begrepen door die coderende malware en wordt vaak aangevallen.

3.2 Windows 7

Het nieuwste besturingssysteem van Microsoft, Windows 7, is een verfijning van het zwaar bekritiseerde Windows Vista (de informatie in deze sectie is ook voornamelijk van toepassing op Vista). Windows 7 is niet zo eenvoudig te gebruiken als Windows XP, maar biedt een schat aan nieuwe functies, waaronder functies met betrekking tot beveiliging.

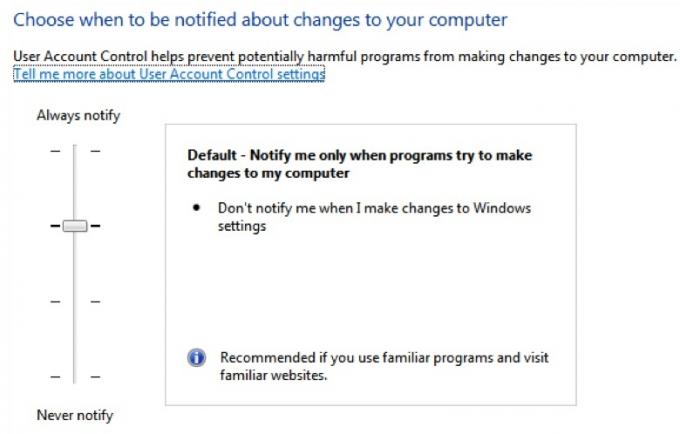

Gebruikersaccountbeheer is bijvoorbeeld een nieuwe functie die is geïntroduceerd in Vista en ook is opgenomen in Windows 7. Toen het voor het eerst aankwam, werd UAC vaak bespot in de media - Apple maakte er zelfs een advertentie over. Dat is een vreemde zet omdat OS X vergelijkbare functionaliteit heeft en omdat UAC erg belangrijk is als het gaat om beveiliging. Het beschermt uw pc door ervoor te zorgen dat programma's zonder toestemming geen verhoogde toegangsrechten tot uw systeem kunnen krijgen. Voorafgaand aan UAC kon malware dit eenvoudig doen zonder dat de gebruiker ooit de wijzer wist.

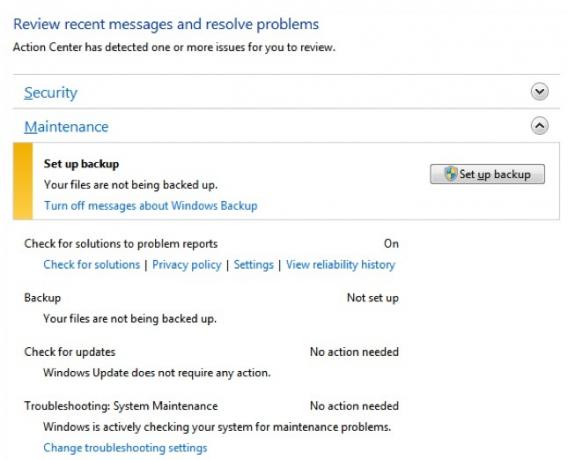

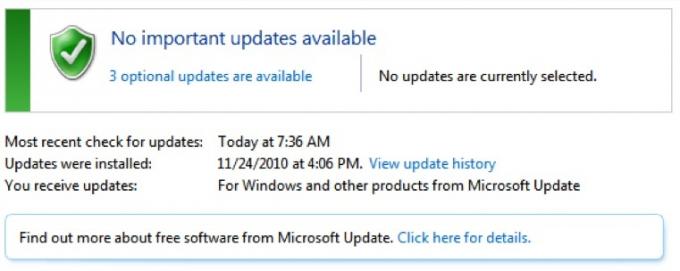

Microsoft heeft ook verbeteringen aangebracht die het vermogen van Window om belangrijke beveiligingsinformatie aan gebruikers over te dragen, verder verfijnen. Het Beveiligingscentrum heet nu het Windows Actiecentrum en het doet beter dan ooit tevoren om automatisch belangrijke updates te verkrijgen en gebruikers op de hoogte te stellen wanneer er actie moet worden ondernomen. Dit is cruciaal, omdat bekende beveiligingspogingen die niet zijn gepatcht een aansprakelijkheid zijn, ongeacht het besturingssysteem dat u verkiest.

Windows 7 profiteert ook van een houding tegenover beveiliging die veel redelijker is dan de houding die Microsoft had bij het maken van Windows XP. Dit is gemakkelijk te zien wanneer je het aantal beveiligingsoperaties vergelijkt dat Microsoft tijdens het eerste jaar van de release van XP heeft moeten patchen met het eerste jaar van de release van Vista. Windows XP had 65 kwetsbaarheden gecorrigeerd, terwijl Windows Vista slechts 36 kwetsbaarheden had gepatcht.

Helaas blijft Windows 7 vanwege zijn populariteit zwaar aangevallen door malware. Windows is nog steeds het besturingssysteem dat door de meeste van de wereld wordt gebruikt, dus het is logisch dat malware erop is gericht. Om deze reden worden Windows 7-gebruikers nog steeds geconfronteerd met tal van beveiligingsbedreigingen.

3.3 Mac OS X

Mac OS X voelt nog steeds modern aan, maar is in de kern een vrij oud besturingssysteem. De eerste versie kwam uit in 2001 en is daarmee net zo oud als Windows XP. Apple heeft echter een heel andere benadering van updates dan Microsoft. Terwijl de mensen bij Redmond zich meestal richten op grote releases, en elke vijf of vijf nieuwe besturingssystemen uitbrengen gemiddeld zes jaar had de Apple-crew OS X acht keer geüpdatet sinds het besturingssysteem was uitgebracht vrijlating.

Die releases bevatten meestal een paar beveiligingsupdates en Apple heeft een reputatie opgebouwd voor het bieden van beveiliging die veel verder gaat dan die van Windows. Deze reputatie valt echter bij nader onderzoek uiteen. Malware gericht op OS X bestaat wel en Apple moet beveiligingsfouten met ongeveer dezelfde frequentie als Microsoft herstellen. Een rapport uit 2004 van een beveiligingsbedrijf dat bekend staat als Secunia ontdekte dat Mac OS X vorig jaar onderworpen was aan 36 kwetsbaarheden, slechts tien minder dan Windows XP - echter, een hoger percentage van OS X kwetsbaarheden kan worden misbruikt via de Internet. (Bron: TechWorld)

Meer recentelijk werd Apple gedwongen een aantal belangrijke beveiligingspatches uit te brengen, waarvan de meest recente 134 kwetsbaarheden oploste. (Bron: FierceCIO).

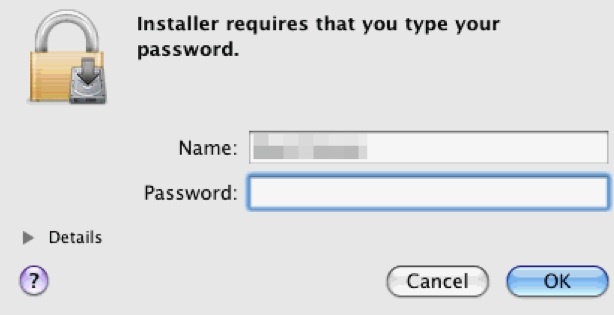

Dit wil niet zeggen dat Mac OS X niet veilig is. Een voordeel, dat voortvloeit uit het erfgoed van UNIX van OS X, is de noodzaak om in te loggen als "root" om wijzigingen aan te brengen in belangrijke bestanden en instellingen (de UAC van Window is in wezen een poging om dit na te bootsen). Een ongelukkig aantal gebruikers lijkt echter te geloven dat OS X vanwege de relatieve onbekendheid immuun is voor beveiligingsbedreigingen. Hoewel er een zekere waarheid in zit, bestaan er beveiligingsbedreigingen voor OS X-computers en deze kunnen net zo schadelijk zijn als die voor Windows. De beveiliging van Mac OS X wordt ook belemmerd door een kleine selectie beveiligingssuites.

3.4 Linux

De meeste pc-eigenaren zullen nooit een computer met Linux gebruiken. Dat gezegd hebbende, is Linux nu toegankelijker dan ooit in het verleden. Gratis Linux-varianten, zoals Ubuntu 6 manieren om het GNOME-bureaublad te versnellenGNOME is de desktopinterface die je op de meeste Linux-distributies krijgt. Wil je de zaken versnellen? Deze aanpassingen zullen uw GNOME-ervaring verbeteren. Lees verder en Jolicloud Jolicloud: het besturingssysteem downloaden voor netbook waar u naar op zoek was Lees verder , biedt een grafische gebruikersinterface die robuust is en de basisfunctionaliteit biedt die u van een pc verwacht, zoals de mogelijkheid om uw e-mail te lezen en op internet te surfen.

Linux vereist, net als OS X, dat gebruikers inloggen op een "root" -account om belangrijke bestanden en instellingen te wijzigen. Linux profiteert ook enorm van beveiliging door middel van onduidelijkheid. De Linux-gebruikersbasis is klein en om de zaken nog erger te maken, houdt de gebruikersbasis zich niet vast aan een bepaalde variant van Linux. Hoewel de onderliggende code vaak hetzelfde is, zijn er subtiele veranderingen in verschillende varianten van Linux - en veel geavanceerde Linux-gebruikers gaan zelfs zover dat ze coderen in hun eigen aangepaste functies. Dit maakt het in de massa aanvallen van Linux-gebruikers een moeilijk en ook zinloos voorstel. Als u creditcardnummers wilt verzamelen, is Linux targeten niet de juiste keuze.

Het niche-karakter van desktop Linux maakt praten over de beveiliging ervan moeilijk. Beveiligingslekken bestaan inderdaad op Linux-systemen en deze kwetsbaarheden worden niet altijd even snel gepatcht als kwetsbaarheden die worden aangetroffen op Windows. (Bron: EWeek) Linux-besturingssystemen worden echter minder vaak getroffen door beveiligingsbedreigingen en de bedreigingen zijn vaak minder ernstig.

3.5 Een samenvatting - wat is het beste?

Over het algemeen zijn Mac OS X en Linux duidelijk superieur aan Windows als de beveiliging wordt gemeten aan de hand van de frequentie waarmee gebruikers worden getroffen door beveiligingsbedreigingen. Dit betekent niet dat Microsoft achter het stuur slaapt. Het is gewoon de realiteit van onze wereld. Windows is verreweg het meest populaire besturingssysteem en als gevolg hiervan wordt malware meestal gecodeerd voor Windows-pc's.

Aan de andere kant hebben Windows-computers toegang tot superieure antivirussuites en heeft het Windows Action Center in Windows 7 geen peer. Dit betekent dat Windows-gebruikers waarschijnlijk meer op de hoogte zijn van een beveiligingsprobleem wanneer dit zich voordoet, maar proberen dit te kwantificeren is onmogelijk.

Maar wat de redenen ook zijn, het is onmogelijk om weg te komen van het feit dat Windows-gebruikers meer last hebben van malware dan gebruikers van OS X of Linux.

4. Goede beveiligingsgewoonten

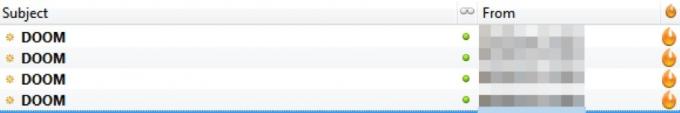

4.1 Vermijden van de e-mailinbox van Doom

Ah, e-mail. Het was eens de belangrijkste reproductiemethode voor de meeste malware. Een virus werd aan een e-mail toegevoegd, vermomd als een cool programma of een document, en vervolgens op een vrolijke manier verzonden. Open de e-mail en - bam! - je bent besmet.

Destijds leek dit soort misleiding het toppunt van bedrog. Tegenwoordig lijken zulke eenvoudige middelen voor het reproduceren en infecteren van malware vreemd - het zou leuk zijn om te gaan terug naar een wereld waar het vermijden van e-mailbijlagen uw computer beschermde tegen de meeste gevaren.

Spamfilters en automatische antivirusbescherming hebben het voor malware veel moeilijker gemaakt om zich effectief via e-mail te verspreiden, en de meeste gebruikers weten nu beter dan een bijlage van een onbekende bron te openen (en als u het niet beter wist - nu u Doen!)

Malware heeft dit echter gecompenseerd door geautomatiseerde reproductiemethoden te gebruiken die de malware-e-mail verhullen als iets dat er betrouwbaar uitziet. Zo kan malware die de computer van je ouders infecteert, dan een e-mail van hen sturen met de koptekst 'Foto's van een recente vakantie.' Als je ouder niet op vakantie was, zou je waarschijnlijk de trucjes opvangen. De ouders van iedereen gaan echter soms op vakantie - en als die van jou net terug zijn van een internationale reis, kun je de bijlage openen.

De vuistregel is deze: als de bijlage iets is waarvan u niet al wist dat het naar u moest worden verzonden, bevestig dit dan met de afzender voordat u het opent. U kunt het bestand ook scannen met uw gewenste anti-malware-toepassing. Wees echter gewaarschuwd dat geen beveiligingssoftware elke beveiligingsdreiging kan detecteren.

Hoewel malware altijd een probleem is, is phishing ongetwijfeld de meest omslachtige en moeilijk te detecteren bedreiging. Wees altijd op uw hoede voor onverwachte e-mails die zogenaamd afkomstig zijn van uw bank, werkgever of een andere instelling. Geen enkele legitieme instelling zal u ooit vragen om uw gebruikersnaam en wachtwoord in te voeren door u een link te sturen die via e-mail is verzonden!

Het is zelfs een goed idee om nooit rechtstreeks een link te openen die zogenaamd naar u is verzonden door een instelling. Als uw bank contact met u opneemt om u bijvoorbeeld uw maandelijkse e-afschrift te geven, moet deze informatie toegankelijk zijn door naar de hoofdpagina van de bank te gaan en vervolgens in te loggen op uw account.

4.2 Wees voorzichtig voor veilig surfen

Websurfen heeft altijd een aantal beveiligingsbedreigingen opgeleverd, een feit dat veel gebruikers vergeten. Net als bij e-mail wordt er vaak van uitgegaan dat je perfect beschermd bent als je gewoon vermijdt dat je bestanden van onbekende bronnen opent. Nauwkeurig omgaan met de bestanden die u downloadt, is natuurlijk een buitengewoon goed idee. Maar dit alleen is niet voldoende om uw pc goed te beveiligen.

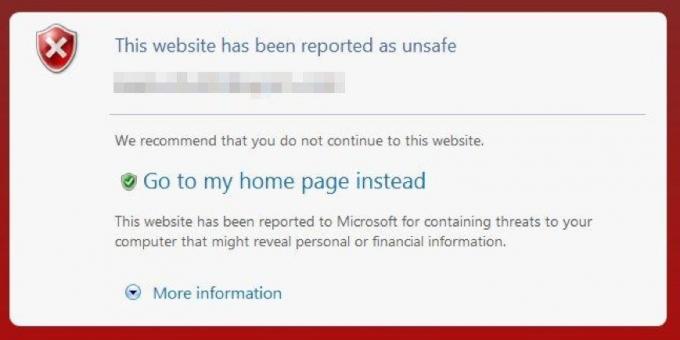

De meeste beveiligingsproblemen waar u zich zorgen over moet maken, bestaan vanwege een beveiligingsprobleem met uw webbrowser of een belangrijke plug-in, zoals Java of Adobe Flash. Producten zoals Flash maken het voor webontwikkelaars heel eenvoudig om interactieve webervaringen te creëren veel verder dan wat anders kan worden bereikt, maar de extra complexiteit leidt meestal tot beveiliging gaten. Java Top 5 websites voor voorbeelden van Java-toepassingen Lees verder , Flash, Shockwave, ActiveX en andere webontwikkeltools zijn keer op keer gepatcht nadat beveiligingsfouten waren ontdekt. Deze gebreken zijn ook niets om te lachen - sommige ervan maken het mogelijk dat een aanval de volledige controle over een pc overneemt door simpelweg een persoon naar de website te lokken met de kwaadaardige code.

(Bron: ESecurityPlanet)

Schadelijke websites worden zelden bovenaan de zoekresultaten van Google gevonden. Deze sites verspreiden zich meestal via spam-e-mail, willekeurige instant messages en sociale media. Met dit gezegd, kan zelfs een betrouwbare website soms een beveiligingsrisico vormen. Malware kan ook webservers infecteren, en in sommige gevallen kan dit ertoe leiden dat een website malware verspreidt zonder medeweten van de eigenaar.

Uw beste verdediging tegen alle kwaadaardige bedreigingen is ervoor te zorgen dat uw webbrowser en de bijbehorende plug-ins up-to-date worden gehouden - waarover we later in dit hoofdstuk meer zullen vertellen.

4.3 Links controleren - leiden ze naar waar u denkt?

Het is verstandig voorzichtig te zijn met de manier waarop u met e-mails en instant messages omgaat, maar een eenvoudig no-click-beleid is niet altijd praktisch als het om links gaat. Er zijn inderdaad enkele sociale netwerksites - zoals Twitter De 6 beste tools om Twitter-updates te plannen Lees verder - die sterk afhankelijk zijn van links. Zonder links zou Twitter meestal zinloos zijn.

Dit brengt gebruikers in een precaire positie. Aan de ene kant kan een sociale netwerksite zoals Twitter erg leuk zijn, en het kan het gemakkelijker maken om vrienden in de gaten te houden waarmee je anders het contact zou verliezen. Aan de andere kant kan het gebruik van de sociale netwerksite een extra risico opleveren - en tot overmaat van ramp worden links gedeeld via kleine URL's die u omleiden naar de echte webpagina.

Gelukkig kunt u gemakkelijk de ware locatie van een weblink ontdekken door een website te gebruiken die de sluiers voor u opheft voordat u daadwerkelijk op de link klikt. Ik gebruik graag TrueURL maar u kunt vergelijkbare sites van verschillende typen vinden met een paar Google-zoekopdrachten.

4.4 Uw software bijwerken - de belangrijkste stap

De meeste beveiligingsbedreigingen gedijen goed vanwege beveiligingsfouten in software die kan worden misbruikt. Wees voorzichtig om uw pc uit de buurt van potentieel gevaarlijke situaties te houden, wat betekent dat er minder kans is dat malware uw pc infecteert. Maar dat is nog maar de helft van de strijd. De andere helft onderneemt acties die ervoor zorgen dat uw pc niet wordt gehackt, zelfs als u deze blootstelt aan een beveiligingsrisico. Hoe doe je dit? Door ervoor te zorgen dat de software van uw computer up-to-date is.

Stel je voor dat je je huis verlaat om te gaan werken. Normaal sluit je je deur als je weggaat. U kunt echter af en toe vergeten uw deur op slot te doen, waardoor iemand eenvoudig uw huis binnen kan lopen en de beveiliging kan doorbreken. Niemand vergeet met opzet zijn of haar deur op slot te doen, maar het gebeurt toch. Het is een fout.

Softwareprogrammeurs maken ook fouten. Zodra de fout echter wordt gerealiseerd, wordt deze vaak gepatcht, net zoals u zich misschien omdraait en naar huis gaat als u zich herinnert dat u uw deur niet op slot hebt gedaan. Als u ervoor kiest om uw software niet up-to-date te houden, kiest u ervoor om niet om te draaien en uw deur op slot te doen. U kunt uw risico mogelijk verkleinen door waardevolle spullen in een kluis te plaatsen, uw gordijnen gesloten te houden en een groot "PAS OP VOOR HOND" -bord op uw voortuin te plaatsen. Het feit blijft echter dat je deur ontgrendeld is - en aangezien je hem niet op slot hebt gedaan, kan iedereen er zo naar binnen lopen.

Hopelijk illustreert dit waarom het belangrijk is om software up-to-date te houden. Naar mijn mening is het up-to-date houden van software de belangrijkste beveiligingsgewoonte die een persoon kan ontwikkelen. Het is altijd mogelijk dat u een van de ongelukkigen bent die door een beveiligingsfout worden getroffen voordat dat gebrek bekend wordt en wordt gepatcht. De meeste bedrijven reageren tegenwoordig echter snel op beveiligingsproblemen, dus het up-to-date houden van uw software verhoogt uw veiligheid aanzienlijk.

4.5 Gebruik antivirusbescherming

In zekere zin is deze tip misschien vanzelfsprekend. Toch heb ik talloze keren met collega-geeks gesproken die naar mijn mening zichzelf te cool vonden voor anti-malware-applicaties. Het zijn gewoon oplichting, menen ze - je krijgt geen malware als je niets stoms doet.

In de hele gids tot nu toe heb ik besproken waarom deze veronderstelling onjuist is. De waarheid is dat antimalwarebescherming niet zo eenvoudig is als het vermijden van e-mailbijlagen en voorzichtig zijn met de websites die u bezoekt. Uitgebreide pc-beveiliging vereist een alomvattende aanpak - en dat omvat anti-malwaresuites, firewalls en andere programma's. De beschikbare beveiligingssoftware is net zo divers als de bedreigingen waartegen ze beschermen, dus laten we eens kijken wat er beschikbaar is.

5. Beschermingsmethoden

5.1 Anti-malware software

In hoofdstuk 2 hebben we gekeken naar de verschillende soorten malware die uw computer kunnen infecteren. Van die bedreigingen zijn de eerste drie de anti-malware-software die speciaal is ontworpen om te onderscheppen en te beschermen.

Er zijn talloze anti-malware-producten op de markt - te veel om hier op te noemen. Deze programma's hebben echter een gemeenschappelijk doel. Ze bestaan om malware te detecteren en vervolgens te verwijderen die mogelijk uw computer heeft geïnfecteerd.

Ze proberen ook de schade te beperken die malware kan veroorzaken door geïnfecteerde bestanden in quarantaine te plaatsen zodra ze worden ontdekt.

De meeste anti-malware-software doet dit op verschillende manieren. De eerste en oudste methode is handtekeningdetectie. Bij deze vorm van detectie wordt een bestand gescand en wordt gezocht naar code waarvan bekend is dat deze door specifieke malware wordt gebruikt. Deze detectiemethode is betrouwbaar, maar kan niet omgaan met gloednieuwe bedreigingen. Een handtekening kan pas worden gedetecteerd nadat deze is toegevoegd aan de database met bekende bedreigingen van de antimalwaresoftware en een bedreiging wordt meestal pas bekend als deze al is vrijgegeven.

Zogenaamde "real-time" bescherming is ook een populaire methode om malware op heterdaad te betrappen. Deze vorm van bescherming is niet afhankelijk van handtekeningen, maar bewaakt in plaats daarvan het gedrag van software die op uw pc wordt uitgevoerd. Als een bepaald programma zich vreemd begint te gedragen - als het om toestemming vraagt, mag dat niet zo zijn, of proberen wijzigingen aan te brengen naar bestanden die ongebruikelijk zijn - dit wordt opgemerkt en er wordt actie ondernomen om te voorkomen dat het programma enige problemen in uw bestandssysteem veroorzaakt. Verschillende bedrijven implementeren 'real-time' bescherming op verschillende manieren, maar het doel om malware op heterdaad te betrappen is hetzelfde.

Een andere, nieuwere vorm van detectie die in sommige producten is geïntroduceerd, zoals Panda Cloud Antivirus en Norton Internet Security 2010, is cloudbeveiliging. Deze methode richt zich op de oorsprong van malware, zoals specifieke bestanden en links. Als iemand die de anti-malwaresoftware gebruikt een bestand opent en door een virus is geïnfecteerd, wordt deze bestandsnaam als een bedreiging geregistreerd en wordt die informatie beschikbaar gemaakt. Het doel is om te voorkomen dat gebruikers bestanden openen of links volgen die een beveiligingsrisico kunnen bevatten.

Als een bedreiging eenmaal is gedetecteerd, wordt deze meestal 'in quarantaine geplaatst' om ervoor te zorgen dat de bedreiging zich niet kan verspreiden. Vervolgens kunt u proberen de bedreiging te verwijderen. Antimalwaresoftware kan vaak niet elke bedreiging verwijderen die het detecteert, maar uw beveiliging is meestal intact zolang de bedreiging in quarantaine blijft.

De meeste klachten tegen antimalwaresoftware hebben betrekking op nieuwe bedreigingen. Antimalwaresoftware is een bekend element en kan worden omzeild door nieuwe malware. Dit is de reden waarom anti-malware software met extreme frequentie wordt bijgewerkt - er worden voortdurend nieuwe bedreigingen ontdekt. Dit betekent echter niet dat anti-malware-software nutteloos is. Het aantal bekende bedreigingen is veel groter dan de onbekende.

U moet echter voorzichtig zijn met de software die u koopt of downloadt. Er lijkt een grote kloof te bestaan tussen de meest en minst effectieve producten en het innovatietempo is hoog. Norton was bijvoorbeeld een paar jaar geleden verschrikkelijk, maar de Norton 2010-producten waren uitstekend. Voor actuele informatie en recensies over anti-malware software, ga naar AV-Comparatives (av-comparative.org), een non-profitorganisatie die zich toelegt op het objectief testen van pc-beveiligingsproducten.

5.2 Firewalls

Een aanzienlijk aantal van de ernstigste pc-beveiligingsdreigingen is afhankelijk van een actieve internetverbinding om te kunnen functioneren. Uw harde schijf beschadigd hebben is een enorme pijn in de kont, maar u kunt ertegen beschermen door een back-up te houden. Als iemand uw creditcardnummer of een ander gevoelig stukje persoonlijke informatie weet te bemachtigen, kan de schade tot ver buiten uw pc reiken. Dit kan alleen gebeuren als malware die op uw pc is geïnstalleerd, uw informatie beschikbaar maakt voor derden. Deze gegevens worden gewoonlijk op de gemakkelijkst mogelijke manier verzonden: het internet.

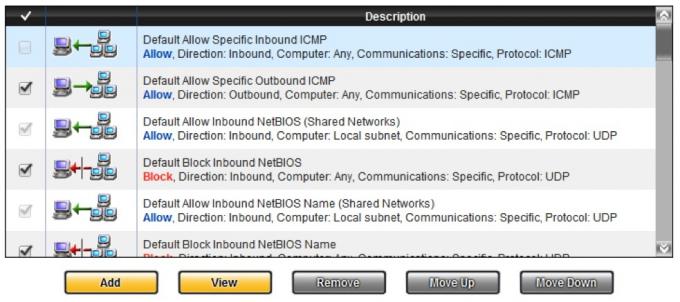

Het is de taak van een firewall om dit te voorkomen. De firewall is software op uw pc die de gegevens bewaakt die van en naar uw computer worden verzonden. Het kan bepaalde informatie selectief blokkeren of het kan (meestal) uw internetverbinding volledig afsluiten, waardoor de informatiestroom volledig wordt verbroken.

Firewalls vormen een belangrijk onderdeel van internetbeveiliging. Zo belangrijk zelfs dat Windows standaard wordt geleverd met een firewall. Zonder een firewall kan malware vrij gegevens naar derden verzenden en malware reproduceert zichzelf door kopieën naar willekeurige I.P. adressen zullen eerder toegang krijgen tot uw PC.

Aangezien Windows-machines nu worden geleverd met een firewall, hoeft u niet per se een firewall van derden aan te schaffen. Er zijn ook veel gratis opties - niet alleen voor Windows, maar ook voor OS X- en Linux-besturingssystemen. Met dit gezegd, bevatten producten die bekend staan als Internet Security Suites meestal een firewall als onderdeel van het pakket.

Het wordt ten zeerste aanbevolen om een firewall op uw pc te installeren. Een firewall kan de door malware veroorzaakte schade vaak beperken, zelfs wanneer anti-malwaresoftware een bedreiging niet detecteert of stopt.

5.3 Rootkit-killers

Antimalwaresoftware zou rootkits moeten detecteren en in quarantaine plaatsen, net als elke andere malware-bedreiging. De aard van rootkits maakt het echter voor een algemeen anti-malwareprogramma vaak erg moeilijk om een rootkit te detecteren. Zelfs als de bedreiging wordt gedetecteerd, kan een antimalwareprogramma deze mogelijk niet verwijderen als de rootkit heeft zichzelf ingebed in kritieke systeembestanden om te ontsnappen aan detectie en preventie verwijdering.

Dat is waar toegewijde rootkit-killers binnenkomen. Deze programma's zijn speciaal ontworpen om een rootkit te vinden en vervolgens te verwijderen, zelfs als de rootkit in kritieke systeembestanden terechtkomt. Misschien wel het meest bekende programma van dit type is MalwareBytes Anti-Malware, dat populair werd enkele jaren geleden kwam de dreiging van deze aanvalsmethode kort binnen in de technische nieuwskolommen het web. Sinds die tijd is MalwareBytes een algemener anti-malware programma geworden.

Er zijn ook talloze rootkit-killers die zijn gebouwd om een specifieke rootkit te verwijderen. Dit is soms vereist vanwege de complexiteit van sommige rootkits, die zich verbergen in systeembestanden die niet kunnen worden gewijzigd zonder een besturingssysteem te beschadigen. Programma's die zijn ontworpen om een bepaalde rootkit te bestrijden, doen dit gewoonlijk door bestanden terug te zetten naar de standaardstatus of door zorgvuldig code te verwijderen waarvan bekend is dat ze bij de rootkit hoort.

Zelfs deze oplossingen slagen echter niet altijd. Sommige IT-professionals benaderen rootkits met een beleid van verschroeide aarde. Zodra een systeem is geïnfecteerd, willen ze de schijf eenvoudig opnieuw formatteren en het besturingssysteem opnieuw installeren. Dit is geen slecht idee en is een andere reden waarom u altijd een back-up van uw bestanden moet maken. Het opnieuw formatteren van uw harde schijf en het opnieuw installeren van uw besturingssysteem is soms een sneller en eenvoudiger proces dan proberen een rootkit te verwijderen.

5.4 Netwerkbewaking

Een... hebben thuisnetwerk Maak overal verbinding met uw thuis-pc's met DynDNS Lees verder kan ongelooflijk handig zijn. Het kan worden gebruikt om bestanden in een flits tussen computers over te zetten en internettoegang te bieden aan een reeks niet-pc-apparaten, zoals gameconsoles en Blu-Ray-spelers.

Netwerken kunnen ook kwetsbaar zijn voor inbraak, echter een pc-beveiligingsdreiging die betrekking heeft op zowel malware als hacking. Draadloze netwerken zijn bijzonder kwetsbaar, omdat een draadloos netwerk per definitie gegevens via de ether in alle richtingen uitzendt. Als deze gegevens versleuteld zijn, zullen mensen moeilijker kunnen lezen, maar krakende versleuteling is niet onmogelijk.

Door uw netwerk in de gaten te houden, kunt u ervoor zorgen dat er geen vreemde apparaten op lijken te zijn aangesloten. Normaal gesproken kunt u dit doen door naar de MAC-adressen Controleer of uw draadloze netwerk veilig is met AirSnare Lees verder die zijn aangesloten op uw router en deze vergelijken met de MAC-adressen van de apparaten die u bezit (een MAC-adres wordt meestal afgedrukt op de behuizing van een apparaat). Het is echter mogelijk om een MAC-adres te vervalsen en de meeste routers bieden geen gedetailleerd logboek van apparaten die in het verleden verbinding hebben gemaakt met uw netwerk.

Sommige internetbeveiligingssuites verhelpen dit met netwerkbewakingssoftware die uw netwerk in kaart kan brengen, informatie kan geven over elk gedetecteerd apparaat, en leg deze gegevens op een netwerkkaart die u precies laat zien welke apparaten op uw netwerk zijn aangesloten en op welke manier ze zijn verbonden. Netwerkbewakingssoftware is doorgaans ook in staat om de toegang van nieuwe apparaten te beperken, mocht deze worden gedetecteerd, of om de toegang te beperken van apparaten die gewoonlijk op uw netwerk zijn aangesloten.

Niet iedereen heeft dit soort bescherming nodig. Bekabelde thuisnetwerken hoeven er zelden gebruik van te maken en gebruikers die slechts één computer bezitten, hebben het ook niet nodig (één computer maakt geen netwerk). Gebruikers met draadloze netwerken of grote bedrade netwerken zullen deze software waarschijnlijk nuttig vinden.

5.5 Bescherming tegen phishing

Zoals vermeld in hoofdstuk 2, is phishing een van de nieuwste en ernstigste beveiligingsbedreigingen waarmee pc-gebruikers tegenwoordig worden geconfronteerd. In tegenstelling tot de meeste eerdere bedreigingen, is phishing niet gericht op uw pc. Het is op u gericht - uw computer is gewoon het hulpmiddel dat wordt gebruikt om een misdaad tegen u te plegen.

Phishing werkt zo goed omdat de kwaliteit van de misleiding die door phishers wordt gebruikt vaak uitstekend is. Goede phishing-oplichters kunnen een nep portaal voor online bankieren maken dat er hetzelfde uitziet als degene die u normaal gebruikt wanneer u de website van uw bank bezoekt. Als u niet goed oplet, kunt u uw persoonlijke gegevens zonder nadenken invoeren. Laten we eerlijk zijn - we hebben allemaal vrije dagen. Een uitglijden nadat je thuiskomt van een lange dag op het werk kan allerlei ravage veroorzaken.

Het bedrog is nooit perfect. Phishers kunnen mogelijk authentiek ogende e-mails en websites maken, maar ze kunnen geen e-mail van uw bank verzenden of dezelfde URL gebruiken als de site die ze nabootsen. Voor het menselijk oog kan het moeilijk zijn om een vals e-mailadres of URL van een echt adres te onderscheiden, maar software kan dit onderscheid zo snel maken als je kunt knipperen.

Phishing-beveiliging is een relatief nieuw gebied, maar de meeste internetbeveiligingssuites bevatten nu anti-phishing-software. Het nut van deze functie is meestal afhankelijk van de technische kennis van de gebruiker. Wees eerlijk: als iemand u een nep-URL van de website van uw bank heeft gestuurd door slechts één teken te wijzigen, zou u het dan vangen? Weet je waarom sommige websites eindigen op zaken als .php en waarom dat belangrijk is? Kent u het verschil tussen http en https?

Als het antwoord op deze vragen 'nee' is, moet u gratis anti-phishing-software downloaden of overwegen een Internet Security Suite met een antiphishing-functie te kopen. Zorg ervoor dat u eerst een recensie van de software leest. Aangezien dit type bescherming nieuw is, blijft er veel ruimte voor innovatie - en ook voor fouten.

6. Beveiligingssoftware kiezen

6.1 Welke producten bieden welke bescherming?

In het vorige hoofdstuk hebben we de belangrijkste vormen van bescherming besproken. Weten wat u nodig heeft, is één ding, maar het vinden ervan is iets anders. De marketing rond pc-beveiliging is een van de redenen waarom het veld voor de leek zo moeilijk te begrijpen is. Bedrijven noemen dezelfde functies vaak met verschillende namen.

De meest elementaire vorm van pc-beveiligingssoftware die over het algemeen wordt verkocht, staat bekend als antivirus. Antivirusproducten worden meestal op de markt gebracht met een combinatie van het woord Antivirus en de merknaam van het bedrijf. Norton Antivirus, McAfee Antivirus, AVG Antivirus, enzovoort. Antivirusprogramma's voldoen doorgaans aan de definitie van anti-malware die in deze handleiding is vastgelegd. Virussen, Trojaanse paarden, rootkits en andere bedreigingen zijn allemaal het doelwit. De meeste antivirusproducten bevatten geen firewall en functies zoals netwerkbewaking en phishing-beveiliging zijn meestal ook niet inbegrepen.

De volgende stap is de internetbeveiligingssuite. Net als bij antivirussoftware worden internetbeveiligingssuites meestal verkocht met de term internetbeveiliging naast de merknaam van het bedrijf. Internetbeveiligingssuites bevatten meestal een firewall en antiphishing-beveiliging (die in plaats daarvan soms identiteitsbescherming of identiteitsbeveiliging wordt genoemd). Sommige bevatten ook een netwerkmonitor Top 3 draagbare netwerkanalyse- en diagnosetools Lees verder . Internetbeveiligingssuites kunnen antimalwarefuncties toevoegen die het standaard antivirusproduct niet heeft, zoals een automatische virusscan op elk bestand dat u via e-mail of instant messenger wordt toegestuurd.

Het laatste niveau van bescherming kent vele namen. Trend Micro gebruikt de term Maximale beveiliging, terwijl Symantec haar product Norton 360 noemt. Als het internetbeveiligingsproduct van een bedrijf geen antiphishing-functies of een netwerkmonitor had, voegt het derde niveau product dat meestal toe. Deze producten hebben meestal ook geavanceerde back-upfuncties die zijn ontworpen om de schade te beperken die wordt veroorzaakt door een virus dat uw besturingssysteem aanvalt.

Dus wat moet je kopen? Het is moeilijk om een definitief oordeel te vellen, omdat de kenmerken van deze producten van bedrijf tot bedrijf verschillen. Dat gezegd hebbende, wordt de gemiddelde gebruiker waarschijnlijk het beste bediend door de internetbeveiligingssuite. Als u niet zeker weet wat de productfuncties van een bepaald bedrijf zijn, kijk dan op hun website. Meestal vindt u een diagram met de functies die elk product wel en niet heeft.

6.2 Gratis vs. Betaalde beveiliging

Natuurlijk is er enige discussie over de noodzaak om in de eerste plaats een antivirusoplossing te kopen. Antivirussoftware is redelijk goedkoop, vooral als u op een verkoop wacht. Het is niet ongebruikelijk dat kantoorwinkels letterlijk kopieën van antivirussoftware weggeven - soms met een korting op de post, en soms zonder. Zelfs als u gratis een exemplaar van een pc-beveiligingsprogramma pakt, moet u echter een jaarlijks abonnementsgeld betalen. Deze vergoeding is meestal gelijk aan de adviesprijs van het product.

$ 40 per jaar betalen is niet veel, maar aan de andere kant is het $ 40 dat u misschien niet hoeft te betalen. Er bestaan gratis antivirusoplossingen en firewalls en ze werken redelijk goed. Avast! Free Antivirus is getest in een aantal AV-Comparatives-razzia's. Hoewel de gratis antivirus nooit op de eerste plaats kwam, was deze concurrerend met betaalde antivirusoplossingen. In een on-demand antivirus test miste het minder malwaresamples dan antivirussoftware van Symantec, Trend Micro, Kaspersky en andere bekende pc-beveiligingsbedrijven. (Bron: AV-vergelijkingen)

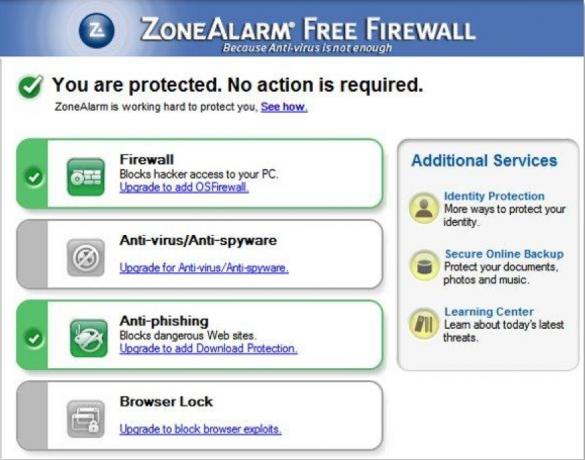

Gratis firewalls De drie beste gratis firewalls voor Windows Lees verder zijn ook beschikbaar. Zone Alarm-firewall is al lang populair en hoewel het na verloop van tijd zijn voorsprong heeft verloren, is het nog steeds een goede optie. Andere keuzes zijn beschikbaar bij bedrijven zoals PC Tools, Comodo en meer. Phishing-bescherming en netwerkbewakingsopties zijn ook gratis beschikbaar.

Het is mogelijk om uw pc gratis voldoende bescherming te bieden, en het voordeel hiervan is duidelijk: u heeft meer geld te besteden aan andere dingen. Het is echter niet voor iedereen leuk om gratis antivirus-, firewall- en netwerkbewakingsoplossingen samen te stellen. Gratis beveiligingssoftware is vaak ook iets minder uitgebreid dan betaalde opties - dat is het inderdaad soms een opzettelijke ontwerpbeslissing, aangezien sommige bedrijven die gratis opties aanbieden ook betaald aanbieden upgrades. Avast! Free Antivirus kan bijvoorbeeld virussen detecteren en verwijderen, maar de Pro-versie biedt betere bescherming tegen webbedreigingen.

6.3 De ideale gratis internetbeveiligingssuite

Het herzien van het brede scala aan betaalde pc-beveiligingsopties valt buiten het bestek van deze handleiding. Zoals eerder vermeld, wordt het ten zeerste aanbevolen dat lezers AV-Comparatives raadplegen voor de laatste informatie over de effectiviteit van anti-malware. PCMag.com en CNET zijn twee andere sites die consistent nuttige recensies van beveiligingssoftware bieden.

Informatie over gratis beveiligingssoftware kan echter wat moeilijker te verkrijgen zijn, en de lage prijs van gratis heeft een effect op de algemene kwaliteit van de beschikbare opties. Er zijn enkele gratis opties die ik nooit aan iemand zou aanbevelen. Je moet ook voorzichtig zijn met opties die worden gevonden via Google en andere zoekmachines, omdat dit niet altijd legitieme programma's zijn. We zijn allemaal de pop-upadvertenties tegengekomen met de tekst 'Stop! We hebben 5 virussen op uw computer gedetecteerd!!! ” De software die door deze advertenties wordt gepromoot, is meestal malware die is vermomd als beveiligingssoftware.

Om de zaken te vereenvoudigen, heb ik drie gratis programma's bedacht waarmee u uw pc kunt beschermen tegen verschillende bedreigingen.

Avast! Gratis antivirus of Microsoft Security Essentials

Er zijn verschillende competente gratis antivirusprogramma's beschikbaar, maar Avast! Gratis antivirus komt als beste uit de bus. Dit programma is getest door AV-Comparatives. Het kreeg een Advanced + -classificatie in de nieuwste On-Demand-test en een Advanced-classificatie in de nieuwste Proactieve test. Deze beoordelingen zijn niet slecht voor een betaald programma en ze zijn uitstekend geschikt voor software die gratis beschikbaar is. Avast! Free Antivirus is ook relatief intuïtief, dus u hoeft niet veel tijd te besteden aan het leren kennen van het programma.

Avast presteert erg goed in tests van beveiligingssoftware, maar er kunnen enkele verbeteringen aan de interface zijn. Microsoft Security Essentials is een uitstekende keuze als u iets wilt dat intuïtiever aanvoelt. Het scoort niet zo hoog als Avast in AV-Comparatives-tests, maar kreeg een Advanced-beoordeling, waardoor het vergelijkbaar is met veel betaalde antivirusoplossingen.

ZoneAlarm gratis firewall

ZoneAlarm was ongeveer tien jaar geleden een groot probleem toen het programma voor het eerst debuteerde. Destijds waren de meeste gebruikers niet bekend met wat een firewall was of waarom deze nodig zou kunnen zijn. Sindsdien zijn er veel concurrerende gratis firewalls gekomen en gegaan, maar ZoneAlarm blijft een van de meest populaire. Het is een sterke, gemakkelijk te begrijpen firewall. De geboden uitgaande bescherming is bijzonder belangrijk - dit voorkomt dat malware informatie naar een derde partij stuurt als deze uw computer infecteert. ZoneAlarm bevat ook een antiphishing-werkbalk.

BitDefender Anti-Phishing

Als je de antiphishing-werkbalk die bij ZoneAlarm wordt geleverd niet leuk vindt, kun je de optie van BitDefender proberen. Deze werkbalk, voor Internet Explorer en Firefox, biedt realtime bescherming tegen websites die mogelijk proberen uw persoonlijke gegevens te phishing. Het biedt ook bescherming tegen links die via MSN of Yahoo instant messengers worden verzonden.

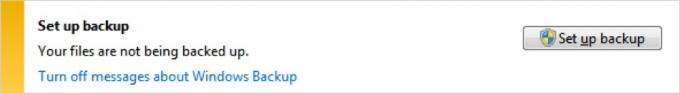

7. Bereid je voor op het ergste - en maak back-ups!

7.1 Het belang van back-ups

Het implementeren van uitgebreide pc-beveiliging beschermt u tegen de overgrote meerderheid van bedreigingen. De meeste malware en andere beveiligingsbedreigingen maken gebruik van een specifieke aanvalsroute en als u dit eenmaal weet, kunt u tegenmaatregelen nemen. Maar zelfs de beste verdediging is niet ondoordringbaar. Het is mogelijk dat u om wat voor reden dan ook wordt aangevallen door bijzonder slimme hackers die uw beveiliging kunnen omzeilen en uw pc kunnen schaden. Of u kunt worden getroffen door een zero-day-aanval, een beveiligingsdreiging die zich snel verspreidt met een voorheen onbekende exploit die niet is gepatcht.

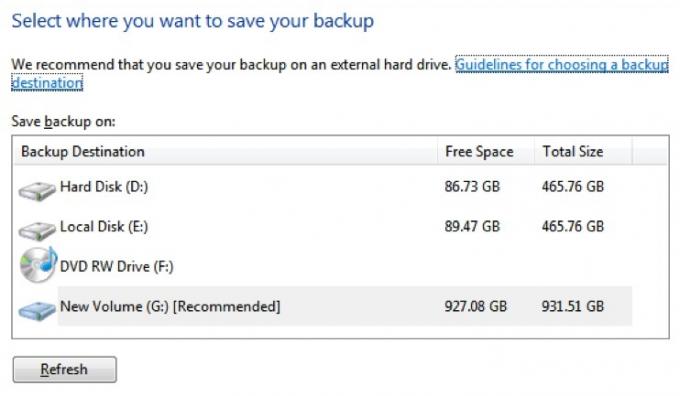

Hoe het ook zij, het is belangrijk om een back-up te maken van uw kritieke informatie. Een back-up is een kopie van belangrijke gegevens die op een aparte digitale of fysieke locatie worden geplaatst. Het kopiëren van familiefoto's naar de secundaire harde schijf van uw computer is een manier om een back-up van gegevens te maken. Die foto's op een CD-ROM Mount cd- of dvd-beeldbestanden virtueel met behulp van een draagbare app Lees verder en het vervolgens opslaan van die cd in een bank-lockbox is ook een voorbeeld van het maken van back-ups van gegevens.

Deze twee voorbeelden zijn tegenpolen. De ene is extreem eenvoudig, maar ook niet erg veilig, terwijl de andere erg veilig maar lastig is. Er zijn veel opties om tussen deze twee uitersten te overwegen.

7.2 Back-upopties

In de kern is het maken van een back-up van gegevens niets meer dan het maken van een kopie van gegevens en deze ergens naast de oorspronkelijke locatie plaatsen. Bestanden eenvoudig in een map op een secundaire interne harde schijf plaatsen, is de gemakkelijkste manier om een back-up van gegevens te maken. Dit is echter niet erg veilig. Malware kan de secundaire schijf en besmette bestanden daar gemakkelijk infecteren, mocht dit zijn geprogrammeerd. Deze methode beschermt uw bestanden ook niet tegen toegang via een Trojaans paard.

Als het gaat om bescherming tegen virussen, is isolatie van uw pc belangrijk. Hoe meer uw back-up geïsoleerd is van uw pc, hoe kleiner de kans dat malware toegang heeft tot de back-up en deze kan beschadigen. Met dit in gedachten zijn er een paar back-upopties die zich onderscheiden van de rest.

Externe harde schijven

Een externe harde schijf 4 dingen die u moet weten bij het kopen van een nieuwe harde schijf Lees verder , of een USB-stick (als de grootte van de bestanden die u moet back-uppen klein genoeg is), is een eenvoudige manier om een back-up te maken zolang de externe harde schijf niet actief is aangesloten op een pc. Externe harde schijven bieden hoge overdrachtssnelheden, verkorten de tijd die nodig is om gegevens over te zetten en kunnen enorme hoeveelheden informatie opslaan. Veel externe harde schijven zijn nu groot genoeg om alle gegevens op een interne harde schijf te repliceren, wat herstel zo pijnloos mogelijk maakt.

Het grootste probleem met een externe harde schijf is het plug-and-play-karakter. Als u een externe schijf op een computer aansluit, wordt er onmiddellijk een verbinding tot stand gebracht die vervolgens kan worden gebruikt om malware naar de schijf over te brengen. Als u een externe schijf gebruikt voor uw back-up, moet u een malwarescan op uw pc uitvoeren voordat u deze aansluit.

Optische formaten

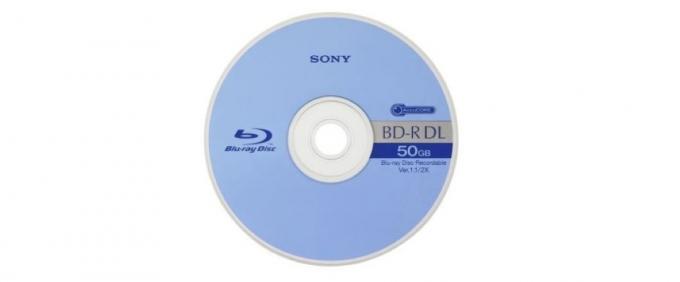

Hoewel tegenwoordig beschouwd als een ouderwetse methode voor gegevensback-up, blijven cd- en dvd-rom-schijven een van de veiligste back-upopties. Als u een schijf als alleen-lezen maakt, is het voor niemand mogelijk om in de toekomst aanvullende gegevens naar de schijf te schrijven, waardoor wordt voorkomen dat malware zonder uw medeweten de schijf binnenkomt. Natuurlijk moet je elke keer dat je een back-up maakt een nieuwe schijf maken, maar cd / dvd-rom kan in de meeste elektronicawinkels in pakketten van 100 worden gekocht voor $ 20.

Opslagcapaciteit is de beperking van deze keuze. Een standaard-cd kan ongeveer 650 megabyte aan gegevens opslaan, terwijl een dvd bijna 5 gigabyte groot is. Blu-Ray, het nieuwste veelgebruikte formaat, kan tot 50 gigabyte opslaan op een dual-layer-schijf, maar individuele BD-R DL-schijven kosten tussen $ 10 en $ 20.

Online back-up

De afgelopen jaren zijn er een aantal online back-upservices verschenen, zoals Carbonite en Mozy. Zelfs online synchronisatieservices, zoals Dropbox, kunnen worden gebruikt voor online back-up. Deze services bieden een veilige externe locatie voor gegevensopslag. Dit zorgt voor een hoge mate van gegevensbeveiliging, aangezien er weinig kans is dat deze informatie automatisch wordt aangevallen door een malware-infectie.

Aan de andere kant zijn online back-upservices kwetsbaar voor aanvallen via een keylogger Hoe Keylogger Spyware te bedriegen Lees verder of Trojan. Iedereen die uw gebruikersnaam en wachtwoord ontdekt, heeft toegang tot uw gegevens. Vrijwel alle online back-upservices kunnen verwijderde gegevens voor een beperkte tijd herstellen, dus het is onwaarschijnlijk dat iemand uw bestanden permanent kan vernietigen. Mogelijk kunnen ze uw bestanden echter ophalen en lezen.

De kosten van online back-up kunnen in de loop van de tijd oplopen. De back-upplannen van Carbonite () kosten $ 54,95 per jaar, terwijl Dropbox $ 10 per maand in rekening brengt voor slechts 50 gigabyte opslag.

Persoonlijk raad ik een tweedelige strategie aan die een externe harde schijf combineert OF een online back-upservice met dvd-rom-schijven. De dvd-rom-schijven hoeven niet al uw informatie te bevatten - alleen de dingen die u echt niet kunt missen, zoals bedrijfsgegevens. Als je een harde schijf overweegt, bekijk dan ons Makeuseof.com-artikel 4 dingen die u moet weten bij het kopen van een nieuwe harde schijf 4 dingen die u moet weten bij het kopen van een nieuwe harde schijf Lees verder .

7.3 Bestanden beveiligen met versleuteling

Een andere beveiliging die kan worden gebruikt om gegevens te back-uppen en te beschermen, is versleuteling. Versleuteling is het proces waarbij een bestand wordt gecodeerd met behulp van een specifiek algoritme. Eenmaal vervormd, is het bestand onleesbaar, tenzij het wordt gedecodeerd door het juiste wachtwoord in te voeren. Versleutelde bestanden kunnen worden verwijderd, maar ze kunnen niet worden gelezen. In de meeste gevallen zijn ze veilig, zelfs als ze worden overgebracht van uw pc naar de pc van een derde partij.

Versleuteling Vijf online versleutelingshulpmiddelen om uw privacy te beschermen Lees verder kan uw informatie al dan niet beschermen tegen een malware-aanval. Veel malware-aanvallen die de bestanden op een pc beschadigen, vallen bestanden van bepaalde formaten aan. Malware kan de inhoud van alle Word-documenten vervangen door de zin "Je bent gehackt !!!" bijvoorbeeld. Als de bestanden zijn versleuteld, is dit soort wijziging niet mogelijk. Aan de andere kant voorkomt codering niet dat de bestanden volledig worden verwijderd.

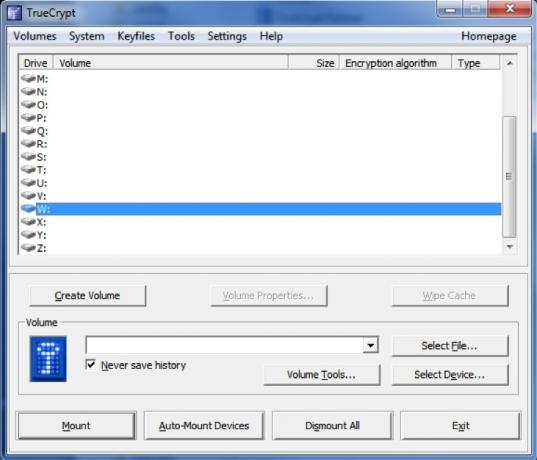

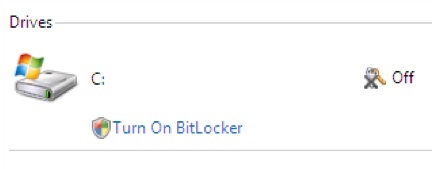

Als een externe harde schijf een back-up is tegen gegevensverlies, is codering een back-up tegen gegevensdiefstal. Het is ook niet bijzonder moeilijk te implementeren. Windows 7 Ultimate wordt geleverd met een ingebouwde coderingsfunctie genaamd BitLocker, en iedereen kan TrueCrypt downloaden en installeren (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Versleutelde mappen maken die anderen niet kunnen bekijken met Truecrypt 7 Lees verder ), een extreem sterk freeware encryptieprogramma.

Niet iedereen hoeft zijn bestanden te versleutelen. Mijn oma doet bijvoorbeeld niets op haar pc, maar speelt solitaire en verstuurt e-mails, dus ze heeft geen versleuteling nodig. Versleuteling wordt aanbevolen voor gebruikers die gedurende lange tijd gevoelige gegevens op hun pc opslaan. Het is bijvoorbeeld een goed idee om belastinggegevens uit het verleden te versleutelen als u er kopieën van op uw pc bewaart. De informatie in deze bestanden zou zeer nuttig zijn voor een identiteitsdief.

7.4 Hoe vaak moet ik een back-up maken?

Iets kopen dat kan worden gebruikt voor een back-up is de eerste stap. De tweede stap is het maken van back-ups van gegevens. Het is normaal dat gebruikers dit een keer doen en dan vergeten het nog een keer te doen. Als gevolg hiervan zijn de gegevens die ze herstellen na een malware-aanval niet langer relevant en gaat er veel verloren.

De frequentie waarmee u een back-up moet maken, hangt sterk af van hoe u uw pc gebruikt. Een familie-pc, die niet wordt gebruikt om belangrijke bestanden op te slaan en zelden gevoelige informatie bevat, kan het doen met een maandelijks schema. Een thuiskantoor-pc die regelmatig wordt gebruikt om klantinformatie te verwerken, zou daarentegen profiteren van een wekelijkse of zelfs dagelijkse back-up.

Als u de tweestapsbenadering volgt die ik eerder heb aanbevolen, zouden eenvoudige back-ups niet moeilijk moeten zijn. De meeste externe harde schijven en online back-upservices worden geleverd met eenvoudige instructies voor het maken van back-ups van informatie die het back-upproces snel en pijnloos zou moeten maken. Als u een van deze back-upoplossingen hebt gekocht, raad ik aan om wekelijks tot maandelijks back-ups te maken.

Vergeet echter niet om een optische back-up te gebruiken voor uw belangrijkste gegevens. Dit kan minder vaak gebeuren, bijvoorbeeld een keer per maand of minder. In feite hoeft een gezinscomputer dit type back-up alleen jaarlijks te doen. Ik vind dat het seizoen na belasting meestal het beste is, aangezien gezinnen vaak de boekhouding van het voorgaande jaar afronden als de belastingen eenmaal zijn afgerond.

Onthoud: een verouderde back-up is een nutteloze back-up. De hier aanbevolen schema's zijn algemeen. Gebruik uw gezond verstand en denk na over wat er zou gebeuren als u de toegang tot uw bestanden zou verliezen. Als je een nieuw bestand hebt opgeslagen dat je gewoon niet kunt verliezen, is het tijd om een back-up te maken. Menig universiteitsstudent zal mijn mening hierover geven. Niets is erger dan werk dat verloren moet gaan vanwege een malware-aanval opnieuw te moeten doen.

8. Herstellen van malware

Malware gebeurt. Als u slim bent in de beveiliging van uw pc en een beetje geluk heeft, hoeft u nooit te maken te krijgen met malware die uw pc overneemt of uw bestanden beschadigt. Als u echter bent geschaad door malware, doet alle preventie ter wereld weinig. Het is tijd om in plaats daarvan naar de herstelmodus te gaan - opruimen na de puinhoop die de malware heeft veroorzaakt.

8.1 Uw pc terugvorderen

De payload van een malware-aanval kan aanzienlijk variëren. Sommige malware zal gewoon proberen een bloatware Revo Uninstaller zal uw bloatware opsporen Lees verder programmeer of wijzig enkele systeeminstellingen, terwijl andere vormen van malware een pc volledig onbruikbaar maken. De mate van schade zal uiteraard de reactie bepalen.

Als u vermoedt of weet dat u bent getroffen door malware, maar uw pc nog steeds werkt, kunt u proberen de malware te verwijderen met behulp van anti-malwaresoftware. Malware probeert vaak de installatie te blokkeren van programma's die het programma kunnen verwijderen, maar dit is het proberen waard. Malware, zoals pc-beveiliging, is niet perfect. Zelfs als het zou moeten reageren op pogingen om het te verwijderen, reageert het mogelijk niet goed of kan het niet omgaan met recent bijgewerkte antimalwaresoftware.

U kunt ook proberen de malware handmatig te verwijderen. Dit was vroeger erg effectief, maar het wordt steeds moeilijker naarmate malware geavanceerder wordt. Om dit te doen, moet u eerst ontdekken waar de malware zich daadwerkelijk bevindt. Antimalwaresoftware kan u er mogelijk naar verwijzen, of u kunt de locatie mogelijk vinden door de programma's die op uw pc worden uitgevoerd te onderzoeken met een hulpprogramma voor taakbeheer. Zodra je de dader hebt gevonden, verwijder je deze. In sommige gevallen kunt u dit misschien gemakkelijk doen, maar in de meeste situaties moet u uw systeem opstarten in een diagnostische modus, zoals Veilige modus van Windows Hoe te starten in de veilige modus van Windows en het gebruik ervanHet Windows-besturingssysteem is een complexe structuur die veel processen host. Als u hardware en software toevoegt en verwijdert, kunnen er problemen of conflicten optreden en in sommige gevallen kan dit zeer ... Lees verder . Zelfs dan is handmatige verwijdering vaak moeilijk of onmogelijk.

Als de schade door de malware-aanval ernstiger is, is een aanpak met verschroeide aarde vaak de beste reactie. Formatteer de harde schijf opnieuw, installeer uw besturingssysteem opnieuw en vervang uw bestanden vanaf uw back-up. Dit kan een uur of twee van uw tijd in beslag nemen, en het is duidelijk een pijn in de billen. Dat gezegd hebbende, deze herstelmethode is vaak sneller dan proberen alles op te sporen en te verwijderen dat is geïnfecteerd. Het is ook ongetwijfeld veiliger. Zelfs als je denkt dat het je gelukt is om een malware-infectie te verwijderen, weet je niet zeker of je dat hebt gedaan. Het is maar al te gemakkelijk dat malware zich in kritieke systeembestanden verbergt of zichzelf vermomt als een onschuldig uitvoerbaar bestand.

8.2 Uw identiteit beschermen

Natuurlijk vallen sommige van de beveiligingsbedreigingen die in deze handleiding worden beschreven, uw pc helemaal niet aan. Phishing-aanvallen kunnen behoorlijk wat schade aanrichten zonder dat uw elektronica hierdoor wordt beschadigd en elke malware-aanval met succes zijn klauwen in uw pc haakt, vergroot de kans dat een onbekende partij uw persoonlijke gegevens aanzienlijk vergroot informatie.

Als u ooit merkt dat uw computer met succes is geïnfecteerd door malware, moet u snel al uw wachtwoorden opnieuw instellen vanaf een tweede computer. Dit omvat bankportalen, e-mailaccounts, sociale netwerksites, enz. Het is voor malware niet moeilijk om dit soort gegevens te loggen terwijl je het intypt, en je moet niet onderschatten wat een persoon met deze accounts kan doen. Als u de controle over een social media-account kwijtraakt, kan dit bijvoorbeeld uw persoonlijke relaties schaden of vrienden en familie in gevaar brengen, omdat uw account kan worden gebruikt om de malware te verspreiden.

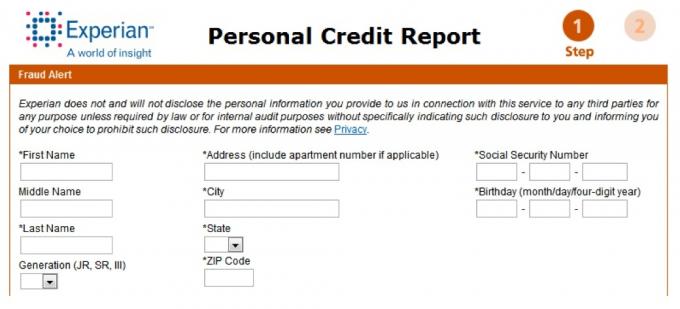

Nu dit is voltooid, is de volgende stap het uitbrengen van een kredietfraudewaarschuwing. De drie belangrijkste kredietinstellingen, Equifax, Experian en Transunion, kunnen een veiligheidswaarschuwing plaatsen of uw kredietrapport blokkeren. Deze stap voorkomt dat anderen uw kredietrapport verkrijgen, waardoor de meeste pogingen om krediet te krijgen via uw naam worden stopgezet. Het is ook verstandig om met de afdeling fraudepreventie te praten over elke creditcard die u eerder online heeft gebruikt. Veel creditcardmaatschappijen bieden een vergelijkbare service die het gebruik van uw kaart gedurende een beperkte periode verhindert. Neem contact op met uw bank als het om uw bankpas gaat.

Neem ten slotte contact op met de socialezekerheidsadministratie als u denkt dat uw SSN mogelijk is aangetast. Houd er rekening mee dat deze voorbeelden gelden voor mijn land van verblijf, de Verenigde Staten. Lezers uit andere landen moeten contact opnemen met de organisaties van hun land.

Als identiteitsdiefstal zich voordoet, moet u zo snel mogelijk handelen. Neem contact op met het juiste bedrijf of de juiste bank en vraag om met fraudepreventie te praten. Laat hen weten dat er ongeautoriseerde activiteit heeft plaatsgevonden en vraag om een schriftelijke kopie van de correspondentie. U wilt de bescherming tegen fraude niet worden ontzegd, omdat de eerste persoon met wie u sprak vergat uw gesprek te loggen.

Het is ook belangrijk om een politierapport in te dienen als er zich identiteitsdiefstal voordoet. Het is onwaarschijnlijk dat de politie de dader kan pakken of zelfs maar kan proberen, maar het indienen van een politierapport maakt het gemakkelijker om de frauduleuze aanklachten van uw kredietrapport of kaart te halen. Hoewel de meeste politiediensten openstaan voor het indienen van een politierapport, zult u er soms een tegenkomen die dit niet belangrijk lijkt te vinden. Neem in dat geval contact op met een andere wetshandhavingsinstantie in uw regio. Als je bijvoorbeeld contact hebt opgenomen met de stadspolitie, neem dan contact op met de provinciepolitie.

8.3 Toekomstige problemen voorkomen

Nadat u de malware heeft verwijderd of uw besturingssysteem opnieuw heeft geïnstalleerd, heeft u uw due diligence gedaan wat betreft het beveiligen van uw persoonlijke informatie, is de volgende stap ervoor te zorgen dat u het probleem niet hoeft aan te pakken nog een keer.

Doorgaans is dit een eenvoudige kwestie van het identificeren van gebieden waar uw pc-beveiliging wat verbetering kan gebruiken en deze kan repareren. Hopelijk heeft deze gids je een goed idee gegeven over wat je nodig hebt om je pc te beschermen. Hier is een snelle checklist om u eraan te herinneren.

1. Installeer anti-malware software

2. Installeer een firewall

3. Installeer anti-phishing-software

4. Installeer een netwerkmonitor

5. Update alle software, inclusief uw besturingssysteem, naar de nieuwste versie

6. Maak een back-up van uw belangrijke gegevens

Natuurlijk bent u mogelijk niet geïnfecteerd door malware omdat u een fout heeft gemaakt. Mogelijk bent u gewoon op het verkeerde moment het doelwit van de juiste malware of wordt u direct geraakt door een slimme hacker. Dit betekent echter niet dat preventie nutteloos is - het betekent alleen dat je eerder pech had.

9. Gevolgtrekking

9.1 Een samenvatting van de problemen

We hebben veel informatie in deze handleiding besproken. We hebben het gehad over malwaredreigingen, oplichting, de antimalwaresoftware die je nodig hebt, freeware-alternatieven en meer. Dit is veel informatie om tegelijkertijd te verwerken, maar er zijn drie punten die ik wil benadrukken.

1. Het is belangrijk om de beveiliging van uw pc te beschermen. Zoals ik eerder heb vermeld, blijft er een contingent gebruikers bestaan dat ervan overtuigd blijft dat het gebruik van 'gezond verstand' een pc voldoende zal beschermen. Dat is gewoon niet zo. Het is mogelijk dat een malware-bedreiging een pc aanvalt zonder de actie van de gebruiker, en een deel van de misleiding die wordt gebruikt bij phishing-zwendel is uiterst moeilijk te detecteren.

2. Het is onmogelijk om een pc altijd te beschermen tegen alle beveiligingsbedreigingen. Het gebruik van anti-malware software, firewalls en andere bescherming verkleint de kans op een probleem alleen maar. Volledige immuniteit is niet mogelijk. Daarom is het belangrijk om een actuele back-up van belangrijke gegevens te bewaren.

3. U hoeft niets uit te geven aan pc-beveiligingssoftware, maar het beveiligen van uw pc is meestal gemakkelijker met een betaald product van hoge kwaliteit. (Opmerking: niet alle betaalde pc-beveiligingssoftware is het geld waard. Zorg ervoor dat u beoordelingen leest voordat u koopt.) Als u een gemiddelde gebruiker bent, kan de reeks beschikbare beveiligingssoftware u verbazen. Zorg ervoor dat u begrijpt welke oplossing u downloadt of koopt.

Het zou geweldig zijn om in een wereld te leven waar pc-beveiliging eenvoudig was. Dat is echter geen realiteit en de problemen met pc-beveiliging zullen waarschijnlijk complexer worden. Naarmate de tijd vordert, zullen de technieken die worden gebruikt door degenen die malware op uw pc willen plaatsen, complexer worden. Dit betekent niet dat u bang moet zijn, maar het betekent wel dat u op de hoogte moet blijven van de huidige pc-beveiligingstrends en (opnieuw) een actuele back-up van belangrijke gegevens moet bewaren.

9.2 Een opmerking over mobiele bedreigingen

Deze handleiding heeft betrekking op pc-beveiliging. Voorlopig worden pc's algemeen geïdentificeerd als desktops, laptops en netbooks. Nieuwe apparaten zoals de iPhone en Android-smartphones veranderen echter de manier waarop we naar pc-beveiliging kijken. Tot nu toe zijn er slechts een handvol beveiligingsbedreigingen gericht op deze apparaten, maar het lijkt erop dat hier ruimte voor is apparaten die worden misbruikt en gezien hun populariteit is het waarschijnlijk slechts een kwestie van tijd voordat ze een veelvoorkomende malware worden doelwit.

Bedreigingen op deze apparaten kunnen ook een bedreiging vormen voor uw pc, ervan uitgaande dat u, zoals de meeste mensen, uw apparaat op een gegeven moment op uw pc aansluit. Onderzoek naar de bescherming van mobiele apparaten staat nog in de kinderschoenen en hoewel er enkele anti-malware-programma's beschikbaar zijn, is het nut ervan niet volledig bekend. Het is in ieder geval verstandig om met deze apparaten om te gaan met de zorg die u voor een pc zou hebben. Heeft u een onverwachte e-mail van uw bank ontvangen? Laat het met rust totdat u het kunt bekijken met uw met antiphishing uitgeruste pc. Download ook geen onbekende bestanden en bezoek geen websites waar u niet bekend mee bent.

9.3 Extra lezing

- 2 apps om eenvoudig netwerkfirewallregels voor Ubuntu te maken Twee apps om eenvoudig netwerkfirewallregels voor Ubuntu te maken Lees verder

- 2 gratis antivirusprogramma's voor Mac OS X De 10 beste gratis antivirussoftwareWelke computer je ook gebruikt, je hebt antivirusbescherming nodig. Hier zijn de beste gratis antivirusprogramma's die u kunt gebruiken. Lees verder

- 3 gratis firewalls voor Windows De drie beste gratis firewalls voor Windows Lees verder

- 3 slimme tips om uw pc veilig te houden bij het online downloaden van bestanden 3 slimme tips om uw pc veilig te houden bij het online downloaden van bestanden Lees verder

- 3 testtools Voer uw antivirus- / spywareprogramma uit 3 testtools Voer uw antivirus- / spywareprogramma uit Lees verder

- 4 elementen van computerbeveiliging die antivirus-apps niet beschermen 4 elementen van computerbeveiliging die antivirus-apps niet beschermen Lees verder

- 7 Essentiële beveiligingsdownloads die u MOET hebben geïnstalleerd 7 Essentiële beveiligingsdownloads die u MOET hebben geïnstalleerd Lees verder

- 7 Top Firewall-programma's die u moet overwegen voor de veiligheid van uw computer 7 Top Firewall-programma's die u moet overwegen voor de beveiliging van uw computerFirewalls zijn cruciaal voor moderne computerbeveiliging. Dit zijn uw beste opties en welke voor u geschikt is. Lees verder

- 10 Moet gedownloade gratis beveiligings- en pc-onderhoudsprogramma's 10 meest gedownloade gratis beveiligings- en pc-zorgprogramma's Lees verder

- BitDefender Rescue CD verwijdert virussen wanneer al het andere niet lukt BitDefender Rescue CD verwijdert virussen wanneer al het andere niet lukt Lees verder

- Beheer de Windows Firewall beter met Windows 7 Firewall Control Beheer de Windows Firewall beter met Windows 7 Firewall Control Lees verder

- Openbare computers veilig gemaakt - Beveiligingshulpmiddelen en tips Openbare computers veilig gemaakt - Beveiligingstools en -tips Lees verder

Gids gepubliceerd: april 2011

Matthew Smith is een freelance schrijver en woont in Portland Oregon. Hij schrijft en redigeert ook voor Digital Trends.