Advertentie

Af en toe verschijnt er een nieuwe malwarevariant als een snelle herinnering dat de veiligheidsbelangen altijd toenemen. De bank-trojan QakBot / Pinkslipbot is daar een van. De malware, die niet tevreden is met het verzamelen van bankgegevens, kan nu blijven hangen en fungeren als controleserver - lang nadat een beveiligingsproduct zijn oorspronkelijke doel heeft stopgezet.

Hoe blijft OakBot / Pinkslipbot actief? En hoe kun je het volledig van je systeem verwijderen?

QakBot / Pinkslipbot

Deze banktrojan heeft twee namen: QakBot en Pinkslipbot. De malware zelf is niet nieuw. Het werd voor het eerst eind 2000 geïmplementeerd, maar veroorzaakt meer dan tien jaar later nog steeds problemen. Nu heeft de Trojan een update ontvangen die kwaadaardige activiteiten verlengt, zelfs als een beveiligingsproduct zijn oorspronkelijke doel beperkt.

De infectie maakt gebruik van universele plug-and-play (UPnP) om poorten te openen en inkomende verbindingen van iedereen op internet mogelijk te maken. Pinkslipbot wordt vervolgens gebruikt om bankgegevens te verzamelen. De gebruikelijke reeks kwaadaardige tools: keyloggers, wachtwoorddieven, MITM-browseraanvallen, diefstal van digitale certificaten, FTP- en POP3-inloggegevens en meer. De malware bestuurt een botnet dat naar schatting meer dan 500.000 computers bevat. (

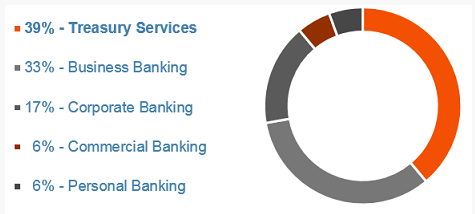

Wat is een botnet eigenlijk? Is uw pc een zombie? En wat is een zombiecomputer eigenlijk? [MakeUseOf Explains]Heb je je ooit afgevraagd waar alle internetspam vandaan komt? U ontvangt waarschijnlijk elke dag honderden door spam gefilterde ongewenste e-mails. Betekent dit dat er honderden en duizenden mensen zijn die zitten ... Lees verder )De malware richt zich voornamelijk op de Amerikaanse banksector, waarbij 89 procent van de geïnfecteerde apparaten wordt aangetroffen in treasury-, bedrijfs- of commerciële bankfaciliteiten.

Een nieuwe variant

Onderzoekers van McAfee Labs ontdekt de nieuwe Pinkslipbot-variant.

“Aangezien UPnP ervan uitgaat dat lokale applicaties en apparaten betrouwbaar zijn, biedt het geen beveiligingsmaatregelen en is het vatbaar voor misbruik door een geïnfecteerde machine op het netwerk. We hebben meerdere Pinkslipbot-beheerserverproxy's waargenomen die op afzonderlijke computers in hetzelfde huis worden gehost netwerk en wat een openbare Wi-Fi-hotspot lijkt te zijn, ”zegt McAfee Anti-Malware Researcher Sanchit Karve. “Voor zover we weten, is Pinkslipbot de eerste malware die geïnfecteerde machines gebruikt als HTTPS-gebaseerde controleservers en de tweede op uitvoerbare malware gebaseerde UPnP voor port forwarding na de beruchte Conficker-worm in 2008."

Daarom proberen het McAfee-onderzoeksteam (en anderen) precies vast te stellen hoe een geïnfecteerde machine een proxy wordt. Onderzoekers zijn van mening dat drie factoren een belangrijke rol spelen:

- Een IP-adres in Noord-Amerika.

- Een snelle internetverbinding.

- De mogelijkheid om poorten op een internetgateway te openen met UPnP.

De malware downloadt bijvoorbeeld een afbeelding met de Comcast’s Speed Test-service om te controleren of er voldoende bandbreedte beschikbaar is.

Zodra Pinkslipbot een geschikte doelmachine heeft gevonden, geeft de malware een Simple Service Discovery Protocol-pakket uit om te zoeken naar internetgateway-apparaten (IGD). Op zijn beurt wordt de IGD gecontroleerd op connectiviteit, met een positief resultaat bij het opstellen van regels voor poortdoorschakeling.

Als gevolg hiervan, zodra de malware-auteur beslist of een machine geschikt is voor infectie, wordt een Trojaans binair bestand gedownload en geïmplementeerd. Dit is verantwoordelijk voor de proxycommunicatie van de controleserver.

Moeilijk te vernietigen

Zelfs als uw antivirus- of antimalwaresuite QakBot / Pinkslipbot met succes heeft gedetecteerd en verwijderd, bestaat de kans dat het nog steeds dient als een proxy voor controleserver voor de malware. Uw computer is mogelijk nog steeds kwetsbaar, zonder dat u het doorhebt.

“De regels voor poortdoorschakeling die door Pinkslipbot zijn gemaakt, zijn te algemeen om ze automatisch te verwijderen zonder het risico te lopen dat het netwerk per ongeluk verkeerd wordt geconfigureerd. En aangezien de meeste malware het doorsturen van poorten niet verstoort, is het mogelijk dat antimalware-oplossingen dergelijke wijzigingen niet ongedaan maken, ”zegt Karve. "Helaas betekent dit dat uw computer mogelijk nog steeds kwetsbaar is voor aanvallen van buitenaf, zelfs als uw antimalwareproduct alle Pinkslipbot-binaire bestanden met succes van uw systeem heeft verwijderd."

De malware bevat wormcapabilieten Virussen, spyware, malware, enz. Uitgelegd: online bedreigingen begrijpenWanneer je begint na te denken over alle dingen die mis kunnen gaan tijdens het surfen op internet, begint het web er uit te zien als een behoorlijk enge plek. Lees verder , wat betekent dat het zichzelf kan repliceren via gedeelde netwerkstations en andere verwijderbare media. Volgens onderzoekers van IBM X-Forceheeft het Active Directory (AD) -vergrendelingen veroorzaakt, waardoor werknemers van getroffen bankorganisaties urenlang offline moesten zijn.

Een korte verwijderingsgids

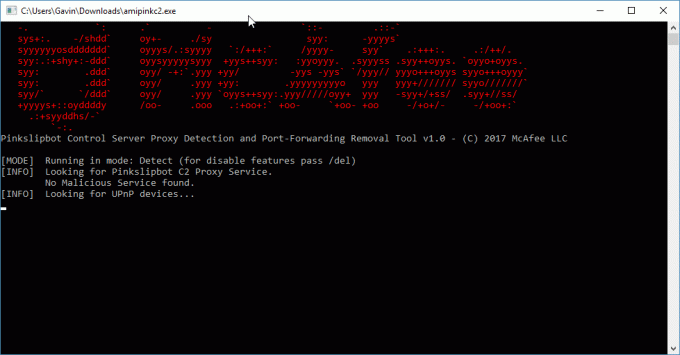

McAfee heeft de Pinkslipbot Control Server Proxy Detectie en Port-Forwarding Removal Tool (of PCSPDPFRT, kortom... ik maak een grapje). De tool is beschikbaar om te downloaden hier. Bovendien is er een korte gebruikershandleiding beschikbaar hier [PDF].

Nadat u de tool heeft gedownload, klikt u met de rechtermuisknop op en Als administrator uitvoeren.

De tool scant automatisch uw systeem in "detectiemodus". Als er geen kwaadwillende activiteit is, wordt de tool automatisch gesloten zonder wijzigingen aan te brengen in uw systeem- of routerconfiguratie.

Als de tool echter een schadelijk element detecteert, kunt u eenvoudig de gebruiken /del commando om de regels voor poort doorsturen uit te schakelen en te verwijderen.

Detectie vermijden

Het is enigszins verrassend om een banktrojan van deze verfijning te zien.

Afgezien van de eerder genoemde Conficker-worm "is informatie over kwaadaardig gebruik van UPnP door malware schaars." Nog relevanter is het een duidelijk signaal dat IoT-apparaten die UPnP gebruiken een enorm doelwit (en kwetsbaarheid) zijn. Nu IoT-apparaten alomtegenwoordig worden, moet u toegeven dat cybercriminelen een gouden kans hebben. (Zelfs uw koelkast loopt gevaar! De slimme koelkast van Samsung is net gepwned. Hoe zit het met de rest van uw slimme huis?Een in het VK gevestigde infobedrijf Pen Test Parters ontdekte een kwetsbaarheid met de slimme koelkast van Samsung. De implementatie van SSL-codering door Samsung controleert de geldigheid van de certificaten niet. Lees verder )

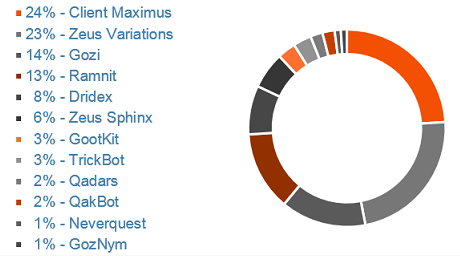

Maar terwijl Pinkslipbot overgaat in een moeilijk te verwijderen malwarevariant, staat het nog steeds slechts op nummer 10 in de meest voorkomende soorten financiële malware. De toppositie wordt nog steeds ingenomen door Klant Maximus.

Beperking blijft de sleutel tot het vermijden van financiële malware, of dat nu een bedrijf, onderneming of thuisgebruiker is. Basisonderwijs tegen phishing Een phishing-e-mail herkennenEen phishing-e-mail vangen is moeilijk! Oplichters doen zich voor als PayPal of Amazon en proberen uw wachtwoord en creditcardgegevens te stelen, hun misleiding is bijna perfect. We laten u zien hoe u de fraude kunt herkennen. Lees verder en andere vormen van gerichte kwaadaardige activiteiten Hoe oplichters phishing-e-mails gebruiken om studenten te targetenHet aantal oplichting gericht op studenten neemt toe en velen vallen in deze valkuilen. Dit is wat u moet weten en wat u moet doen om ze te vermijden. Lees verder ga op een geweldige manier om te voorkomen dat dit type infectie een organisatie binnendringt - of zelfs uw huis.

Beïnvloed door Pinkslipbot? Was het thuis of bij uw organisatie? Was je buitengesloten van je systeem? Laat ons hieronder je ervaringen weten!

Beeldcredits: akocharm via Shutterstock

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.