Advertentie

Zonder u bang te willen maken, is het korte antwoord: het is voor iedereen heel gemakkelijk om uw webcam te bekijken. Het lange antwoord is: sommige genetwerkte webcams hebben niets meer nodig dan een geheime URL, terwijl voor de meeste USB- of ingebouwde laptop-webcams eerst de computer moet worden gecompromitteerd.

Hier zijn drie manieren om zonder uw medeweten een webcam te bekijken.

Het voor de hand liggende: Spy Software

Remote Administration Tools (of RAT's) worden vaak geïnstalleerd in bedrijfsomgevingen om machines op afstand te helpen upgraden, configureren en volgen. In 2010 werden tegen twee middelbare scholen in het Lower Merion School District rechtszaken aangespannen met behulp van de functies voor bewaking op afstand van een applicatie genaamd LANrev zonder medeweten van studenten. De Mac-laptops waren uitgegeven en waren eigendom van de school, die door de studenten werd gebruikt voor thuisstudie. De beveiligingssoftware die op deze machines was geïnstalleerd, bevatte een functie genaamd Theft Track, waarmee de beheerders de webcams op afstand konden bekijken.

Ondanks beweringen dat de functie alleen werd gebruikt in geval van gemelde laptopdiefstal, veel studenten meldde kort het indicatielampje van de webcam te zien knipperen en sommigen namen maatregelen om af te plakken camera. De wijk gaf later toe dat 56.000 foto's van de studenten waren gemaakt.

Sindsdien is er een nieuwere versie van de software uitgebracht, waarvan deze functie is verwijderd.

Het probleem oplossen: tape over de webcam als u een geleende machine gebruikt - u weet nooit wie er kijkt.

De eenvoudigste: afgeluisterde netwerkcamera's

Bepaalde modellen van TRENDnet-camera's die sindsdien zijn gepatcht en niet meer worden verkocht (hoewel duizenden nog steeds in gebruik zijn) kwetsbaar waren in de mate dat een normaal persoon angstaanjagend zou vinden: u hoeft alleen het openbare IP-adres van de camera. Deze camera's worden meestal gebruikt in kleine bedrijven, thuisbeveiliging en om kinderen en baby's te bewaken.

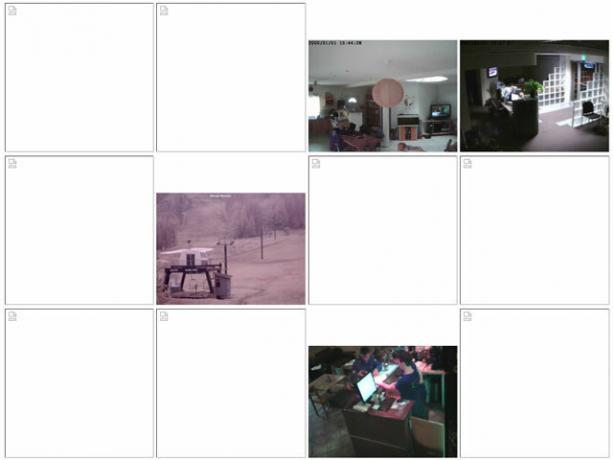

Hoewel TRENDnet hun best heeft gedaan om contact op te nemen met de gelekte lijst met getroffen IP-adressen, blijft ongeveer 5% van hen een jaar toegankelijk. Je kunt aan de onderstaande schermafbeelding zien dat de meeste nu niet toegankelijk zijn. Het is echter nog steeds mogelijk om naar deze camera's te scannen en meer up-to-date lijsten zijn te vinden op verborgen TOR-knooppunten (Wat is het TOR-netwerk? Hoe het Tor-project u kan helpen uw eigen online privacy te beschermenPrivacy is een constant probleem geweest met vrijwel alle grote sites die u vandaag bezoekt, vooral degenen die regelmatig met persoonlijke informatie omgaan. Hoewel de meeste beveiligingsinspanningen momenteel zijn gericht op de ... Lees verder ).

Ik verzin dit niet: hier is de livestream van dat restaurant die nog niet is opgelost. Als je weet waar het zich bevindt, laat het ze dan weten.

Een aantal camera's van het merk Foscam was allemaal onderworpen aan een soortgelijke bug, waarbij de aanvaller gewoon moet slaan Enter wanneer gevraagd om een gebruikersnaam en wachtwoord om de live stream te bekijken. Helaas is Foscam ook gespecialiseerd in babyfoons. Het verschil in dit geval was dat deze babyfoons een ingebouwde luidspreker hadden, waardoor de ouders hun kind op afstand konden sussen. Het blijkt dat iedereen die de cam heeft gebruikt met de hack, als twee gezinnen (augustus 2013, April 2014) ontdekten de moeilijke manier - wakker geworden met obsceniteiten die tegen hun baby's werden geroepen.

… De camera draaide zich toen om van zijn versteende dochter om hem rechtstreeks aan te wijzen. 'Toen schreeuwde het tegen me', zei Adam. 'Sommige slechte dingen, sommige obsceniteiten. Dus heb ik de camera losgekoppeld. ' (Citaat uit het FOX19-interview)

Los het probleem op: ials u een FOSCAM bezit (modelnummers: FI8904W, FI8905E, FI8905W, FI8906W, FI8907W, FI8909W, FI8910E, FI8910W, FI8916W, FI8918W en FI8919W), update de firmware onmiddellijk. TRENDnet-klanten, bezoek de ondersteuningspagina om de volledige lijst met getroffen modellen te zien en om een update te downloaden.

Beter nog: sluit geen camera aan op internet en als u absoluut moet, zorg er dan voor dat u het apparaat registreert bij de website van de fabrikant zodat u, als er zich een inbreuk op de beveiliging voordoet, de eerste bent die hiervan op de hoogte is en kunt reageren actie. Het probleem is natuurlijk dat bugs zoals deze kan jarenlang in het wild leven voordat iemand de minste aanwijzing heeft - zoals het geval was met de recente HeartBleed OpenSSL-bug Grote bug in OpenSSL brengt een groot deel van het internet in gevaarAls jij een van die mensen bent die altijd heeft geloofd dat open source cryptografie de veiligste manier is om online te communiceren, sta je voor een beetje een verrassing. Lees verder .

Beter nog: sluit geen camera aan op internet en als u absoluut moet, zorg er dan voor dat u het apparaat registreert bij de website van de fabrikant zodat u, als er zich een inbreuk op de beveiliging voordoet, de eerste bent die hiervan op de hoogte is en kunt reageren actie. Het probleem is natuurlijk dat bugs zoals deze kan jarenlang in het wild leven voordat iemand de minste aanwijzing heeft - zoals het geval was met de recente HeartBleed OpenSSL-bug Grote bug in OpenSSL brengt een groot deel van het internet in gevaarAls jij een van die mensen bent die altijd heeft geloofd dat open source cryptografie de veiligste manier is om online te communiceren, sta je voor een beetje een verrassing. Lees verder .

Moeilijker: elke webcam

Gehackte netwerkcamera's zijn één ding - ze zijn ontworpen om hun afbeeldingen toch uit te zenden, maar normaal gesproken niet naar de hele wereld - maar is het mogelijk om toegang te krijgen tot elke oude gewone laptop-webcam? En zou je zelfs weten of er toegang toe werd verkregen?

Het goede nieuws is dat een hacker in het algemeen niet hier kan zitten en een URL intypt om naar je webcam te kijken. Wat ze wel kunnen doen, is systematisch een netwerk scannen op kwetsbare besturingssystemen en automatisch een Trojaans paard injecteren als er iets nuttigs wordt gevonden. Dit wordt vrij gemakkelijk gedwarsboomd door achter firewalls te blijven, poorten te sluiten die niet nodig zijn en up-to-date te blijven met beveiligingsoplossingen - met andere woorden, een basisniveau van voorzorgsmaatregelen te nemen. Dit is waarom Windows XP gebruiken is nu door en door gevaarlijk Wat de Windows XPocalypse voor u betekentMicrosoft gaat de ondersteuning voor Windows XP in april 2014 stopzetten. Dit heeft ernstige gevolgen voor zowel bedrijven als consumenten. Dit is wat u moet weten als u nog steeds Windows XP gebruikt. Lees verder : er zullen vanaf dit moment een onnoemelijk aantal bugs zijn die niet zijn opgelost.

In plaats daarvan is de kans groter dat een hacker u eenvoudigweg vraagt om een Trojaans paard te installeren, en u zult dit heel gewillig doen. Dit kan zijn door een kwaadaardige e-mailbijlage die is vermomd als een.scr of.exe het dossier; een frauduleuze webpagina die u bezoekt in een kwetsbare browser (Internet Explorer 9, 10 en 11 zijn onlangs getroffen door deze vervelende bug), of zoiets eenvoudigs als een telefoontje van een vermeende Microsoft-medewerker Wat moet je doen nadat je verliefd bent geworden op een nep-IT-ondersteuningszwendel?Zoek naar "nep-scam voor technische ondersteuning" en u zult begrijpen hoe vaak deze wereldwijd voorkomt. Enkele eenvoudige voorzorgsmaatregelen na het evenement kunnen ervoor zorgen dat u zich minder slachtoffer voelt. Lees verder aanbieden om uw met virus geïnfecteerde Windows-machine te repareren (die niet was geïnfecteerd, maar nu wel).

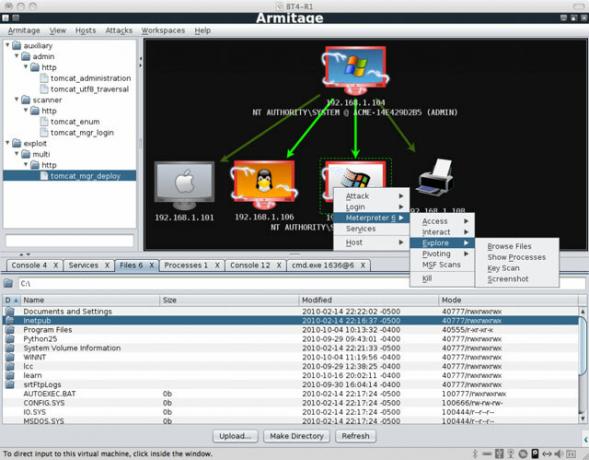

Het punt is dat zodra de aanvaller zijn Trojaanse rootkit op uw computer heeft geïnstalleerd, alles mogelijk is, inclusief het openen van uw webcamstream. De tool die tegenwoordig het meest wordt gebruikt, heet Metasploit, die na installatie een scala aan functies voor afstandsbediening opent, waaronder key logging en het op afstand bekijken van webcams. Uw systeem staat wijd open voor de hacker.

De meeste webcams hebben een soort LED die aangeeft wanneer het aanstaat, maar afhankelijk van de hardware kan dit worden omzeild - dus je zou het niet eens weten.

Dus het antwoord op "hoe gemakkelijk is het voor iemand om mijn webcam te hacken?" is echt... het hangt ervan af. Maar jij kan het zo moeilijk mogelijk maken door de nieuwste beveiligingsupdates te installeren en een gerenommeerd virusbeveiligingssysteem uit te voeren, en uzelf eenvoudig te informeren over de verschillende aanvalsvectoren die hackers zullen gebruiken Hoe een computervirus zich online verspreidt en wat u kunt doen om het te stoppenVirussen zijn lastig. Ze misbruiken alle mogelijke kwetsbaarheden van uw computer; en als die er niet zijn, wachten ze tot je een fout maakt - door een bijlage te openen die je niet mag of door op een... te klikken Lees verder .

James heeft een BSc in Artificial Intelligence en is CompTIA A + en Network + gecertificeerd. Hij is de hoofdontwikkelaar van MakeUseOf en brengt zijn vrije tijd door met het spelen van VR paintball en bordspellen. Hij bouwt pc's sinds zijn kindertijd.