Advertentie

Zoals velen van jullie al weten op 2 november, is het domein van MakeUseOf.com van ons gestolen. Het kostte ons ongeveer 36 uur om het domein terug te krijgen. Zoals we hebben opgemerkt eerder de hacker slaagde er op de een of andere manier in om toegang te krijgen tot mijn Gmail-account en van daaruit tot ons GoDaddy-account, het domein te ontgrendelen en het naar een andere registrar te verplaatsen.

Zoals velen van jullie al weten op 2 november, is het domein van MakeUseOf.com van ons gestolen. Het kostte ons ongeveer 36 uur om het domein terug te krijgen. Zoals we hebben opgemerkt eerder de hacker slaagde er op de een of andere manier in om toegang te krijgen tot mijn Gmail-account en van daaruit tot ons GoDaddy-account, het domein te ontgrendelen en het naar een andere registrar te verplaatsen.

Je kunt het hele verhaal bekijken op onze tijdelijke blog makeuseof-tetime.blogspot.com/

Ik was niet van plan om iets te publiceren over het incident of de cracker (persoon die domeinen steelt) en hoe hij erin slaagde het voor elkaar te krijgen, tenzij ik er zelf helemaal zeker van was. Ik had een goed gevoel dat het een beveiligingslek in Gmail was, maar wilde dit bevestigen voordat ik iets postte erover op MakeUseOf. We houden van Gmail en het geven van slechte publiciteit is niet iets dat we ooit zouden willen Te doen.

Dus waarom dan nu hierover schrijven?

Er zijn de afgelopen twee dagen verschillende dingen gebeurd waardoor ik geloofde dat Gmail een ernstig beveiligingslek heeft en dat iedereen hiervan op de hoogte moet zijn. Vooral in de tijd dat individuen zoals Steve Rubel het je vertellen

Hoe Gmail uw GateWay to the Web te maken. Begrijp me nu niet verkeerd, Gmail is een GEWELDIG e-mailprogramma. Het beste waarschijnlijk. Het probleem is dat het misschien niet betrouwbaar is als het gaat om beveiliging. Dat gezegd hebbende, betekent niet per se dat u beter af bent met Yahoo of Live Mail.Incident 1: MakeUseOf.com - 2 november

Toen ons domein werd gestolen, vermoedden we dat de hacker een gat in Gmail had gebruikt, maar we waren er niet zeker van. Waarom vermoedde ik dat het iets met Gmail te maken had? Om te beginnen ben ik nogal voorzichtig met beveiliging en voer ik zelden alles uit waar ik niet zeker van ben. Ik houd ook mijn systeem up-to-date en heb alle benodigdheden, waaronder 2 malwaremonitoren, een antivirusprogramma en 2 firewalls. Ik gebruik ook vaak sterke en unieke wachtwoorden voor al mijn accounts.

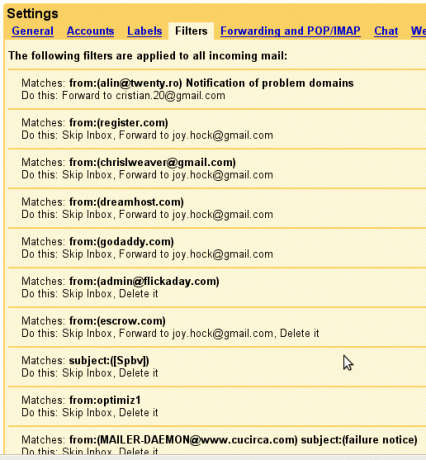

De hacker heeft wel toegang tot mijn Gmail-account en heeft daar enkele filters ingesteld die hem uiteindelijk hebben geholpen toegang te krijgen tot ons GoDaddy-account. Wat ik niet wist, is hoe hij dat voor elkaar heeft gekregen. Was het een beveiligingslek in Gmail? Of was het een keylogger op mijn pc? Ik was er niet zeker van. Na het incident heb ik mijn systeem gescand met een aantal verwijderingen van malware en niets gevonden. Ik heb ook elk hardloopproces doorlopen. Alles is schoon.

Dus ik ben geneigd te geloven dat het probleem bij Gmail lag.

Incident 2: YuMP3.org - 19 november

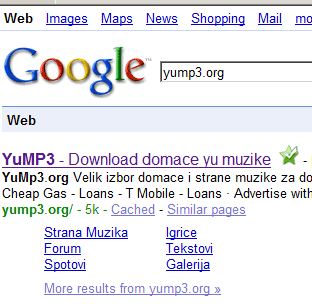

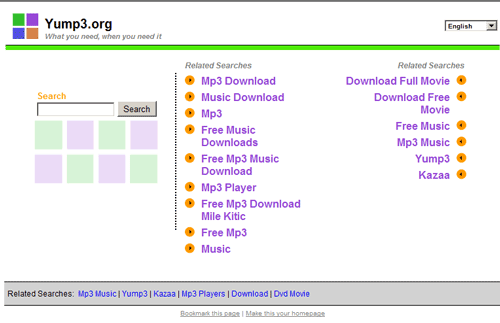

Op 18 november kreeg ik een e-mail van iemand genaamd Edin Osmanbegovic die de site beheert yump3.org. (Hij vond mijn e-mail waarschijnlijk via Google, omdat het incident met MakeUseOf op verschillende populaire blogs werd besproken, vele waaronder mijn e-mail-ID.) In zijn e-mail vertelde Edin me dat zijn domein was gestolen en verhuisd naar een andere registrar. Ik googlede snel de yoump3 en zag dat een nogal gevestigde website nu een link farm-pagina serveerde (precies zoals in ons geval).

Google (op laatste index):

YouMP3.org hompage (aanwezig):

Hier is een kopie van de allereerste e-mail die ik van Edin kreeg:

Hallo,

Ik heb hetzelfde probleem met mijn domein.

Het domein is overgezet van Enom naar GoDaDDy.

Ik heb onmiddellijk een ondersteuningsticket gestuurd met betrekking tot dat probleem.De whois van de nieuwe domeineigenaar is:

Naam: Amir Emami

Adres 1: P.O. Vak 1664

Plaats: League City

Staat: Texas

Ritssluiting: 77574

Land: VS.

Telefoon: +1.7138937713

E-mail adres:Administratieve contactgegevens:

Naam: Amir Emami

Adres 1: P.O. Vak 1664

Plaats: League City

Staat: Texas

Ritssluiting: 77574

Land: VS.

Telefoon: +1.7138937713

E-mail adres:Technische contactgegevens:

Naam: Amir Emami

Adres 1: P.O. Vak 1664

Plaats: League City

Staat: Texas

Ritssluiting: 77574

Land: VS.

Telefoon: +1.7138937713

E-mail adres:E-mail is: [email protected]

Gisteren had de man van dat e-mailadres contact met me opgenomen via Gtalk.

Hij zei dat hij 2000 dollar wilde voor het domein.

Ik heb advies nodig, ik heb contact opgenomen met de Enom.Dank u.

En raad eens, het is dezelfde man die eerder deze maand MakeUseOf.com heeft gestolen. Ook wij zijn benaderd vanaf hetzelfde e-mailadres: [email protected]. Edin mailde me vandaag ook en bevestigde dat de man ook via zijn Gmail-account toegang tot zijn domeinaccount kreeg. Dus het is weer Gmail.

In zijn laatste e-mail (vandaag ontvangen) nam Edin een korte samenvatting van de gebeurtenissen op

Ik heb de geschiedenis van hoe hij alles deed.Op 10 november was ik de eigenaar.

Op 13 november Mark Morphew.

Op 18 november Amir Emami.Hij gebruikte voor beide personen [email protected].

Ik heb gisteren ook alles naar Moniker gestuurd.

Ze zullen het onderzoeken.

Incident 3: Cucirca.com - 20 november

Deze laatste e-mail was de belangrijkste reden voor dit bericht. Het kwam van Florin Cucirka, de eigenaar van cucirca.com. De site heeft een alexa-rang van 7681 en ontvangt volgens Florin dagelijks meer dan 100.000 bezoeken.

Eerste e-mail van Florin:

Hallo Aibek

Ik zit in dezelfde situatie als makeuseof.com is ontsnapt.

Ik ben Cucirca Florin en mijn domein www.cucirca.com was

overgebracht van mijn godaddy-account zonder mijn toestemming.Het lijkt erop dat de dief mijn Gmail-wachtwoord kende, wat vreemd is.

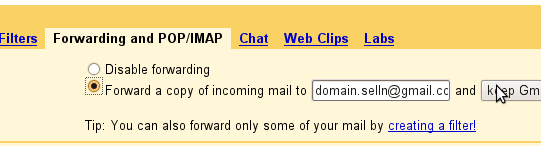

Hij is erin geslaagd om enkele filters voor mijn account te maken.Ik heb twee screenshots bijgevoegd.

Kun je me helpen? Geef me wat details over hoe ik het kan krijgen

uit deze nare droom? Ik heb hier vandaag net over gevonden en ik

denk niet dat ik vannacht kan slapen.Bij voorbaat dank.

Florin Cucirca.

Ik heb Florin een e-mail gestuurd en hem wat details over zijn domein gevraagd, of hij contact heeft opgenomen met GoDaddy en welke informatie hij tot nu toe heeft gekregen over de domeincracker (term die wordt gebruikt voor domeinstelen).

Tweede e-mail van Florin:

De hacker had toegang tot mijn e-mailaccount (gmail). Het domein is gehost op GoDaddy.

Ik heb de Gmail-meldingsextensie op Firefox gebruikt. misschien is er de grote fout.

Hij heeft het domein overgedragen aan register.comIk praat niet met de hacker. Ik wil het legaal terugkrijgen en als er geen andere oplossing is, betaal ik hem misschien

www.cucirca.com heeft een Alexa Rank van 7681 en meer dan 100.000 bezoeken per dag.

Ik zal je 2 screenshots van mijn Gmail-account bijvoegen.

[email protected] en in het tweede scherm [email protected]

Als u een google-zoekopdracht uitvoert op [email protected], zult u dit vinden:

http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Ik denk dat iemand ze moet stoppen.

Ik heb een e-mail gestuurd naar [email protected] en wacht op een antwoord.

Wat denk je? Krijg ik mijn domein terug?

Het lijkt erop dat het weer Gmail is! Hier zijn de gedeeltelijke screenshots van wat hij me heeft gestuurd:

In het geval van Florin veranderde de hacker enkele maanden geleden van eigenaar van het domein. De cucirca.com werd overgebracht van GoDaddy naar Register.com. Aangezien de hacker zijn e-mails onderschepte en de naamservers nooit veranderde, neem ik aan dat Florin geen idee had dat er iets mis was. Toen ik hem vroeg waarom het hem zo lang duurde om erachter te komen, stuurde hij me het volgende:

Hij heeft het domein op zijn naam overgedragen op 2008-09-05, waardoor de naamservers ongewijzigd zijn gebleven. Daarom heb ik niet gemerkt dat mijn doomain tot gisteren werd gestolen toen een vriend van mij een whois op mijn domein deed ...

Ik had geen reden om whois-records te controleren omdat het domein gedurende 7 jaar was geregistreerd (tot 2013-11-08)

Ik heb geen e-mails van deze persoon ontvangen.

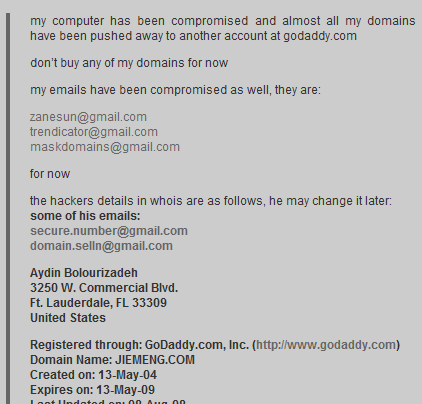

En nogmaals, het lijkt dezelfde man te zijn! Waarom denk ik dat? Als je die link controleert die Florin in een van zijn e-mails heeft opgenomen (ik heb hem ook hieronder toegevoegd), zul je zien dat bij sommige andere soortgelijke incidenten (wie weet hoeveel meer domeinen hij zo heeft gestolen) e-mail adres [email protected] werd genoemd samen met de naam ‘Aydin Bolourizadeh’. Diezelfde e-mail verscheen ook in de doorstuurregel in het Gmail-account van Florin (zie eerste screenshot).

Toen MakeUseOf.com van ons werd afgenomen, vroeg de cracker me om $ 2000. En toen ik hem vroeg waar en hoe hij betaald wilde worden, zei hij dat ik geld via Western Union naar het volgende adres moest sturen:

Aydin Bolourizadeh

kalkoen

Ankara

Cukurca kirkkonaklar mah 3120006954

screenshot van http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Ik ben best knap dat het dezelfde man was bij alle 3 incidenten en waarschijnlijk 788 anderen genoemd in de bovenstaande link, inclusief domeinen zoals yxl.com, visitchina.net en visitjapan.net.

Toen ik op Google naar dat adres zocht, ontdekte ik ook dat hij de volgende domeinen bezit (waarschijnlijk ook gestolen):

- Elli.com -

http://whois.domaintools.com/elli.com

- Ttvx.net -

http://www.dnforum.com/post252-post-1399775.html

Ik neem aan dat de man inderdaad uit Turkije komt en waarschijnlijk ergens in het volgende gebied zal wonen.

- Cukurca kirkkonaklar mah 3120006954

- Ankara, Turkije

We weten ook dat hij [email protected] als zijn e-mailadres gebruikt. Dus als we weten wie er achter domainsgames.org staat, komen we misschien een stap dichterbij. Hij heeft zelfs een paar dagen geleden een e-mail gestuurd en mij gevraagd alle instanties van zijn e-mail van de website te verwijderen en als we niet voldoen, zou hij ons DDOS sturen.

Hier zijn zijn exacte woorden:

Hoi,

Ik vraag je om mijn e-mailadres ([email protected]) van je website te verwijderen!

Doe het als je in de toekomst geen problemen wilt hebben, anders begin ik eerst de grote DDOS op je website te hebben en zal ik het halen ...

Ik ben erg serieus, dus verwijder mijn e-mailadres en de naam domainsgame.org

Het lijkt er dus op dat als we bij de ID achter domainsgame.org kunnen komen, we onze man kunnen pakken en waarschijnlijk nog veel meer domeinen zullen ontdekken die hij heeft gestolen. Lees er hieronder meer over. Laten we het nu hebben over Gmail.

Kwetsbaarheid in Gmail

Weet iemand nog wat er vorig jaar met David Airey is gebeurd? Zijn domein is ook gestolen. Het verhaal was overal op internet.

– WAARSCHUWING: door de beveiligingsfout van Gmail op Google wordt mijn bedrijf gesaboteerd

- Collectieve inspanning herstelt David Airey.com

Zowel wij als David zijn erin geslaagd het domein terug te krijgen. Maar ik weet niet zeker of iedereen evenveel geluk heeft als wij. Helaas werken registrars hier niet echt mee samen, tenzij het verhaal enige aandacht krijgt. Dus ik twijfel er niet aan dat er honderden mensen zijn die geen andere kans hebben dan hun domeinnaam te geven of de man te betalen.

Hoe dan ook, terug naar Gmail.

In zijn eerste artikel verwees David Airey naar een Gmail-kwetsbaarheid die (als ik me niet vergis) werd genoemd hier enkele maanden eerder. Op te sommen:

Het slachtoffer bezoekt een pagina terwijl hij is aangemeld bij Gmail. Bij uitvoering voert de pagina een multipart / form-data POST uit naar een van de GMail-interfaces en injecteert een filter in de filterlijst van het slachtoffer. In het bovenstaande voorbeeld schrijft de aanvaller een filter dat eenvoudig naar e-mails met bijlagen zoekt en deze doorstuurt naar een e-mail naar keuze. Dit filter zet automatisch alle e-mails over die aan de regel voldoen. Houd er rekening mee dat toekomstige e-mails ook worden doorgestuurd. De aanval blijft aanwezig zolang het slachtoffer het filter in zijn filterlijst heeft staan, zelfs als de aanvankelijke kwetsbaarheid, die de oorzaak van de injectie was, door Google is verholpen.

originele pagina: http://www.gnucitizen.org/blog/google-gmail-e-mail-hijack-technique/

Het interessante is nu dat in de update op de bovenstaande GNU Citizen-link staat dat het beveiligingslek vóór 28 september 2007 was verholpen. Maar in het geval van David vond het incident plaats in december, 2-3 maanden later.

Dus, was de exploit destijds echt opgelost? Of was het een nieuwe exploit in het geval van David? En het belangrijkste is dat er NU een soortgelijk beveiligingslek is in Gmail?

Wat moet je nu doen?

(1) Nou, mijn allereerste advies zou zijn om je e-mailinstellingen te controleren en ervoor te zorgen dat je e-mail niet in gevaar komt. Controleer doorstuuropties en filters. Zorg er ook voor dat u IMAP uitschakelt als u het niet gebruikt. Dit geldt ook voor Google Apps-accounts.

(2) Wijzig het e-mailadres voor contact in uw gevoelige webaccounts (paypal, domeinregistreerder etc.) van uw primaire Gmail-account naar iets anders. Als u de eigenaar van de website bent, wijzig dan het e-mailadres voor contact voor uw host- en registraraccounts in een ander e-mailadres. Bij voorkeur iets waarbij je niet bent ingelogd wanneer je op internet surft.

(3) Zorg ervoor dat u uw domein upgradet naar privéregistratie, zodat uw contactgegevens niet worden weergegeven bij WhoIS-zoekopdrachten. Als je op GoDaddy zit, raad ik je aan om voor Beschermde registratie te gaan.

(4) Open geen links in uw e-mail als u niet weet van wie ze afkomstig zijn. En als u besluit de link te openen, log dan eerst uit.

BIJWERKEN:

Ik heb een aantal goede artikelen ontdekt die mogelijke beveiligingsfouten bespreken in reactie op het artikel van MakeUseOf:

– Gmail-beveiligingsfout van concept

– Opmerkingen hierover op YCombinator

- (nov. 26ste) Gmail-beveiliging en recente phishing-activiteit [Officieel antwoord van Google]

Help ons de man te vangen!

Afgezien van het bovenstaande postadres, weten we ook dat hij gebruikt [email protected] als zijn e-mail. Dus als we ontdekken wie nu de eigenaar is van domainsgames.org, komen we misschien een stap dichterbij. of op zijn minst de domeinen teruggeven die hij heeft gestolen aan hun respectievelijke eigenaren.

Het punt is nu dat de domeinnaam domainsgames.org wordt beschermd door Moniker en ze verbergen alle contactgegevens ervoor.

Domein-ID: D154519952-LROR

Domeinnaam: DOMAINSGAME.ORG

Gemaakt op: 22 oktober 2008 07:35:56 UTC

Laatst bijgewerkt op: 8 november 2008 12:11:53 UTC

Vervaldatum: 22 oktober 2009 07:35:56 UTC

Sponsorregistrar: Moniker Online Services Inc. (R145-LROR)

Status: VERWIJDER KLANT VERBODEN

Status: CLIENT TRANSFER VERBODEN

Status: CLIENT UPDATE VERBODEN

Status: TRANSFER VERBODEN

Registrant-ID: MONIKER1571241

.

.

.

.

Naamserver: NS3.DOMAINSERVICE.COM

Naamserver: NS2.DOMAINSERVICE.COM

Naamserver: NS1.DOMAINSERVICE.COM

Naamserver: NS4.DOMAINSERVICE.COM

Ik heb ze al gemaild (en Edinburgh ook) en ik zal je hier updaten zodra ik iets van ze hoor.

Ik heb ook enkele verzoeken om bedrijven te volgen die hun diensten nu aan die persoon leveren.

Bij het doornemen van header-bestanden in verschillende e-mails was het duidelijk dat de hacker Google Apps gebruikte. Kijk er alstublieft naar. Het domein is domainsgame.org. En ook alstublieft FIX! de Gmail.

Help eerst Edin en Florin om hun domein terug te krijgen. Een slim ding om te doen is om de IP-adressen van de accountaanmelding te controleren op alle vergelijkbare gemelde gevallen. Zowel in het geval van Edin als in ons (niet zeker van Florin) gebruikte de hacker bijvoorbeeld het IP-adres 64.72.122.156. (Wat trouwens een gecompromitteerde server op Alpha Red Inc. bleek te zijn) Of nog eenvoudiger: vergrendel gewoon de domeinnaam en vraag de huidige accounthouder om zijn identiteit te bewijzen. Aangezien de hacker overal verschillende identiteiten gebruikte, zou hij dat onmogelijk kunnen doen. Het is in uw belang om ervoor te zorgen dat deze persoon uw services niet langer gebruikt.

Sluit zijn account! (dat is die voor domainsgame.org). Alle aanvullende informatie of hulp die u kunt geven, wordt op prijs gesteld.

Ik weet het niet precies, maar ik denk dat DomainSponsor het bedrijf is dat geld verdient met de domeinen die deze man steelt. Het gebeurde met MakeUseOf.com en nu gebeurt het met YouMP3.org.

5- Tot PayPal. COM: (Uw steun is verschrikkelijk)

Ik weet zeker dat ze dit niet eens zullen lezen, dus ik vertel het je gewoon. Ik stuurde een e-mail naar [email protected] en waarschuwde hen dat de persoon die ons domein had gestolen en ons eerder had gechanteerd, [email protected] gebruikte (hij gebruikt ook enkele andere accounts). Ik heb ze net gevraagd om ernaar te kijken. In plaats daarvan krijg ik een e-mail die niets te maken heeft met wat ik zei. Het is eigenlijk een e-mailsjabloon die bedoeld was om er echt uit te zien en te worden verzonden naar de mensen die spoofed werden. Kom op! We betalen 3% commissiekosten voor elke transactie, kunnen jullie mensen geen betere klantenondersteuning bieden?

Dat is alles wat ik heb!

Het spijt me nogmaals ten zeerste voor wat er met Florin en Edin is gebeurd. Ik hoop echt dat ze hun domein snel terug zullen krijgen. Het is nu allemaal in handen van de respectievelijke registrars. Maar het belangrijkste is dat ik wil dat er iets wordt gedaan door het grote korps (niet de klanten) om die persoon te vangen. Ik weet zeker dat elke blogger dat op prijs zou stellen en er waarschijnlijk zelfs over zou schrijven op zijn / haar blog.

Het is tijd voor VERANDERING ;-)

vriendelijke groeten

Aibek

image credit: dankzij machine voor het beste 'Mr Cracker'-imago

De man achter MakeUseOf.com. Volg hem en MakeUseOf op Twitter @MakeUseOf. Ga voor meer informatie naar de About-pagina van MakeUseOf.