Advertentie

2017 was het jaar van ransomware. 2018 stond in het teken van cryptojacking. 2019 wordt het jaar van het formjacking.

Drastische waardevermindering van cryptocurrencies zoals Bitcoin en Monero betekent dat cybercriminelen elders op zoek zijn naar frauduleuze winsten. Er is geen betere plek dan uw bankgegevens rechtstreeks van het bestelformulier van het product te stelen, nog voordat u op verzenden drukt. Dat is juist; ze breken niet in bij uw bank. Aanvallers tillen uw gegevens voordat het zover komt.

Dit is wat u moet weten over formjacking.

Wat is formjacking?

Een formjacking-aanval is een manier voor een cybercrimineel om uw bankgegevens rechtstreeks vanaf een e-commercesite te onderscheppen.

Volgens de Symantec Internet Security Threat Report 2019, hebben formjackers in 2018 4.818 unieke websites in gevaar gebracht. In de loop van het jaar blokkeerde Symantec meer dan 3,7 miljoen pogingen tot formjacking.

Bovendien kwamen er meer dan 1 miljoen van die pogingen tot formjacking tijdens de laatste twee maanden van 2018 - toenemend in de richting van het Black Friday-weekend van november en verder gedurende de kerstinkoopperiode van december.

Het zien van een opleving van infecties en herinfecties in MageCart-stijl hebben oplichters geen vakantie.

- natmchugh (@natmchugh) 21 december 2018

Dus, hoe werkt een formjacking-aanval?

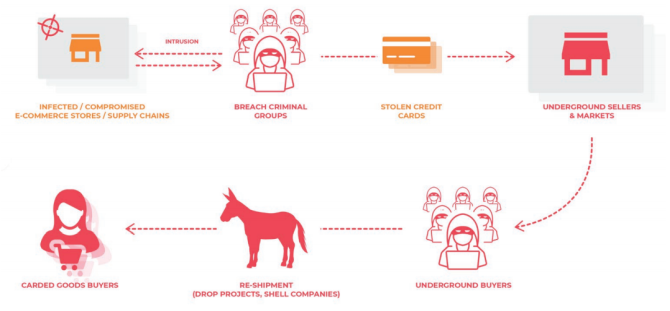

Formjacking omvat het invoegen van schadelijke code op de website van een e-commerceprovider. De schadelijke code steelt betalingsinformatie zoals kaartgegevens, namen en andere persoonlijke informatie die vaak wordt gebruikt bij het online winkelen. De gestolen gegevens worden naar een server gestuurd voor hergebruik of verkoop, waarbij het slachtoffer niet weet dat hun betalingsgegevens in gevaar zijn.

Al met al lijkt het eenvoudig. Het is verre van dat. Een hacker gebruikte 22 regels code om scripts te wijzigen die op de British Airways-site werden uitgevoerd. De aanvaller heeft 380.000 creditcardgegevens gestolen, wat meer dan £ 13 miljoen opleverde.

Daarin ligt de allure. Recente spraakmakende aanvallen op British Airways, TicketMaster UK, Newegg, Home Depot en Target hebben een gemeenschappelijke noemer: formjacking.

Wie zit er achter de Formjacking-aanvallen?

Het identificeren van een enkele aanvaller wanneer zoveel unieke websites het slachtoffer worden van een enkele aanval (of in ieder geval een aanvalsstijl) is altijd moeilijk voor beveiligingsonderzoekers. Net als bij andere recente cybercriminaliteitsgolven, is er geen enkele dader. In plaats daarvan komt de meerderheid van formjacking uit Magecart-groepen.

Besloten om vandaag langs RSA-stands te gaan om elke leverancier die Magecart gebruikt in hun marketing te vragen wat het was. De antwoorden tot nu toe zijn blijkbaar:

- Een grote aanval op mijn organisatie

- Een grote onderneming met criminelen uit Rusland

- Een zeer geavanceerde aanval waarvoor ik product X nodig heb1 / n

- Y??? K??? s?? (@ydklijnsma) 6 maart 2019

De naam is afgeleid van de software die hackgroepen gebruiken om schadelijke code in kwetsbare e-commercesites te injecteren. Het veroorzaakt enige verwarring en je ziet Magecart vaak als een unieke entiteit om een hackgroep te beschrijven. In werkelijkheid vallen talloze Magecart-hackgroepen verschillende doelwitten aan met verschillende technieken.

Yonathan Klijnsma, dreigingsonderzoeker bij RiskIQ, volgt de verschillende Magecart-groepen. In een recent rapport gepubliceerd met het risico-inlichtingenbureau Flashpoint, beschrijft Klijnsma zes verschillende groepen die Magecart gebruiken, die onder dezelfde naam opereren om detectie te voorkomen.

De Binnen Magecart-rapport [PDF] onderzoekt wat elk van de toonaangevende Magecart-groepen uniek maakt:

- Groep 1 & 2: Val een breed scala aan doelen aan, gebruik geautomatiseerde tools om sites te doorbreken en te skimmen; inkomsten genereren met gestolen gegevens met behulp van een geavanceerd verzendschema.

- Groep 3: Zeer groot aantal doelen, bedient een unieke injector en skimmer.

- Groep 4: Een van de meest geavanceerde groepen gaat op in de sites van slachtoffers met behulp van een reeks verduisteringstools.

- Groep 5: Richt zich op externe leveranciers om meerdere doelen te schenden, links naar de Ticketmaster-aanval.

- Groep 6: Selectieve targeting van extreem hoogwaardige websites en services, waaronder de aanvallen van British Airways en Newegg.

Zoals je kunt zien, zijn de groepen schimmig en gebruiken ze verschillende technieken. Bovendien concurreren de Magecart-groepen om een effectief product voor het stelen van referenties te creëren. De doelstellingen zijn verschillend, aangezien sommige groepen specifiek streven naar hoogwaardig rendement. Maar voor het grootste deel zwemmen ze in hetzelfde zwembad. (Deze zes zijn niet de enige Magecart-groepen die er zijn.)

Geavanceerde groep 4

Het RiskIQ-onderzoekspapier identificeert Groep 4 als "geavanceerd". Wat betekent dat in het kader van formjacking?

Groep 4 probeert op te gaan in de website die het infiltreert. In plaats van extra onverwacht webverkeer te creëren dat een netwerkbeheerder of beveiligingsonderzoeker zou kunnen tegenkomen, probeert Groep 4 "natuurlijk" verkeer te genereren. Het doet dit door domeinen te registreren die 'advertentieproviders, analyseproviders, domeinen van slachtoffers en al het andere nabootsen' waardoor ze zich in het zicht kunnen verbergen.

Bovendien verandert Groep 4 regelmatig het uiterlijk van zijn skimmer, hoe zijn URL's verschijnen, de data-exfiltratieservers en meer. Er is meer.

De Formjacking-skimmer van Groep 4 valideert eerst de uitcheck-URL waarop deze functioneert. Vervolgens, in tegenstelling tot alle andere groepen, vervangt de skimmer van Groep 4 het betalingsformulier door een eigen formulier, waarmee het skimming-formulier rechtstreeks aan de klant wordt geserveerd (lees: slachtoffer). Vervanging van het formulier "standaardiseert de gegevens om eruit te halen", waardoor het gemakkelijker wordt om opnieuw te gebruiken of door te verkopen.

RiskIQ concludeert dat "deze geavanceerde methoden in combinatie met een geavanceerde infrastructuur een waarschijnlijke geschiedenis aangeven in het ecosysteem van de malware voor banken... maar ze hebben hun MO [Modus Operandi] overgeheveld naar skimming omdat het een stuk eenvoudiger is dan bankfraude. ”

Hoe verdienen Formjacking-groepen geld?

Meestal, de gestolen gegevens worden online verkocht Hier is hoeveel uw identiteit waard zou kunnen zijn op het Dark WebHet is ongemakkelijk om jezelf als handelswaar te zien, maar al je persoonlijke gegevens, van naam en adres tot bankrekeninggegevens, zijn iets waard voor online criminelen. Hoeveel ben je waard? Lees verder . Er zijn tal van internationale en Russischtalige kaartforums met een lange lijst met gestolen creditcardgegevens en andere bankgegevens. Ze zijn niet het illegale, louche type site dat je je misschien kunt voorstellen.

Enkele van de meest populaire kaardende sites presenteren zich als een professionele outfit - perfect Engels, perfecte grammatica, klantenservice; alles wat u verwacht van een legitieme e-commerce site.

Magecart-groepen verkopen hun formjacking-pakketten ook door aan andere potentiële cybercriminelen. Analisten voor Flashpoint vonden op een Russisch hackingforum advertenties voor skimmerkits op maat voor formjacking. De kits variëren van ongeveer $ 250 tot $ 5.000, afhankelijk van de complexiteit, met leveranciers die unieke prijsmodellen weergeven.

Een leverancier bood bijvoorbeeld budgetversies van professionele tools aan, gezien de spraakmakende formjacking-aanvallen.

Formjacking-groepen bieden ook toegang tot gecompromitteerde websites, met prijzen vanaf $ 0,50, afhankelijk van de website-ranking, de hosting en andere factoren. Dezelfde Flashpoint-analisten ontdekten ongeveer 3.000 inbreukmakende websites die te koop waren op hetzelfde hackforum.

Bovendien waren er "meer dan een dozijn verkopers en honderden kopers" actief op hetzelfde forum.

Hoe kunt u een formjacking-aanval stoppen?

Magecart formjacking skimmers gebruiken JavaScript om betalingsformulieren van klanten te gebruiken. Het gebruik van een browsergebaseerde scriptblokkering is meestal voldoende om te voorkomen dat een formjacking-aanval uw gegevens steelt.

- Chrome-gebruikers moeten uitchecken ScriptSafe

- Firefox-gebruikers kunnen gebruiken NoScript

- Opera-gebruikers kunnen gebruiken ScriptSafe

- Safari-gebruikers moeten uitchecken JSBlocker

Zodra u een van de scriptblokkerende extensies aan uw browser hebt toegevoegd, heeft u aanzienlijk meer bescherming tegen formjacking-aanvallen. Het is echter niet perfect.

Het RiskIQ-rapport stelt voor om kleinere sites te vermijden die niet hetzelfde beschermingsniveau hebben als een grote site. Aanvallen op British Airways, Newegg en Ticketmaster suggereren dat advies niet helemaal deugdelijk is. Geef er echter geen korting op. Een e-commercesite voor moeders en pops zal eerder een Magecart formjacking-script hosten.

Een andere beperking is Malwarebytes Premium. Malwarebytes Premium biedt real-time systeemscanning en in-browser bescherming. De Premium-versie biedt bescherming tegen precies dit soort aanvallen. Weet u niet zeker of u wilt upgraden? Hier zijn vijf uitstekende redenen om te upgraden naar Malwarebytes Premium 5 redenen om te upgraden naar Malwarebytes Premium: Ja, het is het waardHoewel de gratis versie van Malwarebytes geweldig is, heeft de premium-versie een heleboel nuttige en waardevolle functies. Lees verder !

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.