Advertentie

De Chinese computerfabrikant Lenovo heeft toegegeven dat op laptops die eind 2014 naar winkels en consumenten zijn verzonden, vooraf malware is geïnstalleerd.

Misschien wil je dat nog eens lezen.

Een grote fabrikant met alleen al in 2014 een omzet van $ 38,70 miljard, heeft computers verkocht die actief inbreuk maken op de privacy van hun gebruikers, waardoor man in the middle aanvallen Wat is een man-in-the-middle-aanval? Beveiligingsjargon uitgelegdAls je hebt gehoord van "man-in-the-middle" -aanvallen maar niet helemaal zeker weet wat dat betekent, dan is dit het artikel voor jou. Lees verder en in feite het vertrouwen ondermijnen.

Maak kennis met Superfish. Eigenlijk niet.

Centraal in deze openbaring staat een stuk software - tot voor kort beschouwd als crapware of bloatware - genaamd Superfish Visual Discovery, een browserextensie die vooraf op Lenovo-computers wordt geïnstalleerd, zogenaamd als een technologie om 'producten te vinden en te ontdekken visueel ”.

Omdat je natuurlijk geen producten met je oren kunt ontdekken.

Het idee is dat Superfish, gepresenteerd als browserextensie, afbeeldingen analyseert die u op internet bekijkt, controleert of het producten zijn en biedt vervolgens 'identieke en vergelijkbare productaanbiedingen die mogelijk lager zijn prijzen ”.

Hoe werkt het?

“De Superfish Visual Discovery-engine analyseert een afbeelding 100% algoritmisch en levert in realtime vergelijkbare en bijna identieke afbeeldingen zonder teksttags of menselijke tussenkomst. Wanneer een gebruiker geïnteresseerd is in een product, zal Superfish direct zoeken in meer dan 70.000 winkels om vergelijkbare items te vinden en prijzen te vergelijken, zodat de gebruiker de beste beslissing kan nemen over product en prijs. ”

Het probleem is dat Superfish niet alleen een browser-kaping is - antimalwarescanners zullen routinematig adware-tools verwijderen die hetzelfde doen - maar er is ook het probleem van de MITM-kwetsbaarheid.

Onthoud Man in the Middle Attacks? Lenovo doet

Superfish kaapt niet alleen uw browser om advertenties weer te geven. Het installeert ook een zelfondertekend root HTTPS-certificaat, een handeling die HTTPS in wezen zinloos maakt door versleuteld verkeer op elke website die u bezoekt te onderscheppen (HTTPS is de saus die het internet veilig maakt Wat is HTTPS en hoe kunt u standaard beveiligde verbindingen inschakelen?Veiligheidsproblemen verspreiden zich wijd en zijd en hebben de voorhoede van bijna iedereen bereikt. Termen als antivirus of firewall zijn geen vreemde woordenschat meer en worden niet alleen begrepen, maar ook gebruikt door ... Lees verder , en maakt online bankieren, veilig winkelen, etc. mogelijk). Er is bewijs gevonden dat HTTPS-sitecertificaten in feite zijn ondertekend door Superfish (in plaats van bijvoorbeeld uw bank) en nog erger (als je dacht dat het niet erger kon worden) is de privéversleutelingssleutel hetzelfde voor alle Lenovo computers!

Dit betekent dat nep-sites niet kunnen worden gedetecteerd door de webbrowser op een Lenovo-pc.

Om het erger te maken, Rob Graham van Errata Security heeft de coderingssleutel gekraakt waarmee het Superfish-certificaat werd beveiligd, zodat iedereen MITM-aanvallen op pc's kon starten waarop dat certificaat was geïnstalleerd.

Lenovo en de malware

De release van het nieuws kwam als een verrassing ...

Lenovo installeert een MITM-certificaat en proxy genaamd Superfish op nieuwe laptops, zodat het advertenties kan injecteren? Iemand zegt me dat dit niet de wereld is waarin ik zit.

- Mike Shaver (@shaver) 19 februari 2015

Er waren al enige tijd zorgen en vragen over Superfish, en verschillende vragen op de ondersteuningsforums van Lenovo.

Deze week kondigde Lenovo aan dat de browserextensie Superfish Visual Discovery tijdelijk werd verwijderd vanwege problemen als "pop-upgedrag van de browser". Lenovo legde verder uit wat Superfish doet, en deed er alles aan om dat te benadrukken:

“Het profileert noch controleert gebruikersgedrag. Het registreert geen gebruikersinformatie. Het weet niet wie de gebruiker is. Gebruikers worden niet bijgehouden of opnieuw getarget. Elke sessie is onafhankelijk. Bij het eerste gebruik van Superfish krijgt de gebruiker de gebruiksvoorwaarden en het privacybeleid te zien en heeft hij de optie om deze voorwaarden niet te accepteren, d.w.z. Superfish wordt dan uitgeschakeld. "

De juistheid van deze bewering staat ter discussie.

Mijn nieuwe Lenovo Ultrabook

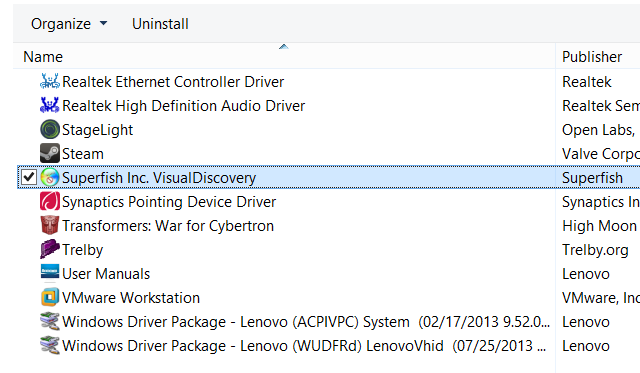

Grappig genoeg heb ik onlangs een paar weken geleden een Lenovo-computer gekocht. Bij toeval heb ik toevallig de Superfish-malware verwijderd.

Je verwacht niet dat een moderne computerfabrikant zijn computers meer laadt dan een proefversie van Microsoft Office en een internetbeveiligingssuite. Dus toen ik natuurlijk over Superfish werd geïnformeerd, negeerde ik het gewoon.

Bij MakeUseOf gebruiken we echter de Slack-chatsysteem voor samenwerking Slack maakt groepscommunicatie sneller en gemakkelijkerGroeps-e-mails kunnen de productiviteit echt schaden. Het is tijd om mailclients te laten rusten en samenwerkingsservices te gebruiken, zoals het pas gelanceerde Slack. Lees verder , en na een paar dagen gebruik van mijn nieuwe laptop, leek het waarschijnlijk dat het probleem dat ik berichten op Slack had geplaatst (ik kon me zonder problemen aanmelden) aan de nieuwe computer lag.

Ik kreeg een supportticket bij Slack en was onder de indruk van de snelle reactie, hoewel enigszins verstoord door de inhoud:

- Heeft u Avast (antivirus) geïnstalleerd?

- Hoe zit het met Net Nanny?

- Is dit een Lenovo-pc?

Ja, ook ik was nieuwsgierig naar die laatste vraag, en toen ik de vraag bevestigend beantwoordde, werd ik begroet door deze suggestie:

'Kun je controleren en zien of Superfish software heeft geïnstalleerd met de naam ‘Visual Discovery’? We hebben geleerd dat het verwijderen van deze software (die op sommige systemen vooraf is geïnstalleerd) het probleem voor u moet oplossen. Het kan blijkbaar een beetje lastig zijn om te vinden.

Als Visual Discovery niet is geïnstalleerd, hebben we ook gehoord dat ‘Browser Guard’ hetzelfde probleem heeft. "

Natuurlijk heb ik beide snel verwijderd.

Hoe lost u het certificaatprobleem op?

Door Superfish te verwijderen verdwijnt de MITM-dreiging niet opeens. U loopt nog steeds risico en HTTPS wordt effectief op uw computer verbroken totdat u het certificaatprobleem kunt oplossen.

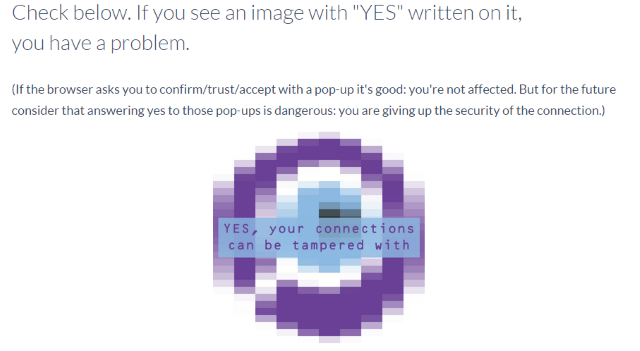

Begin met te controleren of uw computer is getroffen. Ga naar https://filippo.io/Badfish/ en controleer de resultaten. Als het lijkt op de onderstaande afbeelding, is verdere actie nodig.

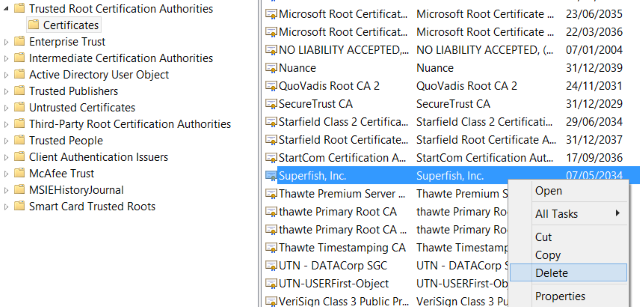

Reageer snel. Druk op WIN + R om het te openen Rennen vak en voer in certmgr.msc. De Windows-certificaatbeheerder wordt geopend, dus zoek naar Trusted Root Certification Authorities, vouw het uit om weer te geven Certificaten en zoek dan in het rechterdeelvenster Superfish, Inc..

Verwijder het.

U kunt dan terugkeren naar de Badfish-pagina (gecodeerd door een van de onderzoekers die betrokken zijn bij het ontwikkelen van een pagina om te controleren op de Heartbleed kwetsbaarheid in 2014 Heartbleed - Wat kunt u doen om veilig te blijven? Lees verder ) en controleer het resultaat, waar een meer bevredigend bericht moet worden weergegeven.

Sluit af door uw browser te sluiten en Windows opnieuw op te starten.

Of gebruik gewoon Windows Defender [UPDATE]

Sinds we dit bericht hebben gepubliceerd, heeft Microsoft een update voor Windows Defender uitgebracht die zal aanslaan en bak de Superfish en verwijder alle sporen van Lenovo's ondoordachte malware en zijn onbetrouwbare certificaat.

Start Windows Defender vanuit het startscherm (typ "windows defender") en zorg ervoor dat de app wordt bijgewerkt, wacht vervolgens tot de scan wordt uitgevoerd, detecteer en verwijder de bedreigingen.

Als u Windows Defender niet gebruikt, controleer dan uw internetbeveiligingssuite op updates en voer een scan uit. Dit is mogelijk bijgewerkt en zou Superfish daarom automatisch moeten verwijderen. Zo niet, gebruik dan de bovenstaande stappen voor het handmatig verwijderen.

Wat gaat Lenovo nu doen?

Voor een computergigant was de reactie van Lenovo hierop onbeantwoord. Dit bedrijf heeft miljoenen laptops verkocht die tussen oktober en december naar winkels en klanten zijn verzonden 2014, en om de kwaadaardige bloatware te bagatelliseren als een voordeel voor gebruikers om online koopjes te vinden betreurenswaardig.

Sinds het nieuws bekend werd, heeft Lenovo bevestigd dat:

- Superfish heeft server-side interacties (sinds januari) op alle Lenovo-producten volledig uitgeschakeld, zodat het product niet langer actief is. Dit schakelt Superfish uit voor alle producten op de markt.

- Lenovo is in januari gestopt met het vooraf laden van de software.

- We zullen deze software in de toekomst niet vooraf laden.

Lenovo zegt ook: "De relatie met Superfish is financieel niet significant; ons doel was om de ervaring voor gebruikers te verbeteren. ” Altruïstisch of naïef?

Ze hebben ook een lijst met getroffen apparaten gemaakt.

Ben je getroffen door Superfish? Wat vind je nu van Lenovo? Deel uw reactie in de onderstaande opmerkingen.

Christian Cawley is adjunct-redacteur voor beveiliging, Linux, doe-het-zelf, programmeren en technische uitleg. Hij produceert ook The Really Useful Podcast en heeft uitgebreide ervaring met desktop- en softwareondersteuning. Christian is een medewerker van het Linux Format-tijdschrift en is een Raspberry Pi-knutselaar, Lego-liefhebber en retro-gamingfan.