Advertentie

Er is goed nieuws voor iedereen die getroffen is door de CrypBoss-, HydraCrypt- en UmbreCrypt-ransomware. Fabian Wosar, een onderzoeker bij Emsisoft, heeft erin geslaagd om ze te reverse-engineeren, en heeft daarbij een programma uitgebracht dat bestanden kan decoderen die anders verloren zouden gaan.

Deze drie malwareprogramma's lijken erg op elkaar. Dit is wat u over hen moet weten en hoe u uw bestanden terug kunt krijgen.

Ontmoeting met de CrypBoss-familie

Het maken van malware is altijd een huisindustrie van miljarden dollars geweest. Kwaadwillende softwareontwikkelaars schrijven nieuwe malwareprogramma's en veilen deze aan georganiseerde criminelen in de smerigste uithoeken van het donkere web Reis naar het verborgen web: een gids voor nieuwe onderzoekersDeze handleiding neemt je mee langs de vele niveaus van het deep web: databases en informatie die beschikbaar is in wetenschappelijke tijdschriften. Eindelijk komen we aan bij de poorten van Tor. Lees verder .

Deze criminelen verspreiden ze vervolgens wijd en zijd, terwijl ze duizenden machines infecteren en een

ongoddelijke hoeveelheid geld Wat motiveert mensen om computers te hacken? Tip: geldCriminelen kunnen technologie gebruiken om geld te verdienen. Je weet dit. Maar je zou verbaasd zijn hoe ingenieus ze kunnen zijn, van het hacken en doorverkopen van servers tot het herconfigureren ervan als lucratieve Bitcoin-mijnwerkers. Lees verder .Het lijkt erop dat dat hier is gebeurd.

Beide HydraCrypt en UmbreCrypt zijn licht gewijzigde varianten van een ander malwareprogramma genaamd CrypBoss. Ze hebben niet alleen een gedeelde voorouders, ze worden ook verspreid via de Angler-exploitkit, die de methode van drive-by downloads gebruikt om slachtoffers te infecteren. Dann Albright heeft uitgebreid geschreven over exploitkits Dit is hoe ze je hacken: de duistere wereld van exploitkitsOplichters kunnen softwaresuites gebruiken om kwetsbaarheden te misbruiken en malware te creëren. Maar wat zijn deze exploitkits? Waar komen ze vandaan? En hoe zijn ze te stoppen? Lees verder vroeger.

Er is veel onderzoek gedaan naar de CrypBoss-familie door enkele van de grootste namen in onderzoek naar computerbeveiliging. De broncode naar CrypBoss werd vorig jaar gelekt op PasteBin en werd bijna onmiddellijk verslonden door de beveiligingsgemeenschap. Eind vorige week publiceerde McAfee een van de beste analyses van HydraCrypt, waarin werd uitgelegd hoe het werkt op de laagste niveaus.

De verschillen tussen HydraCrypt en UmbreCrypt

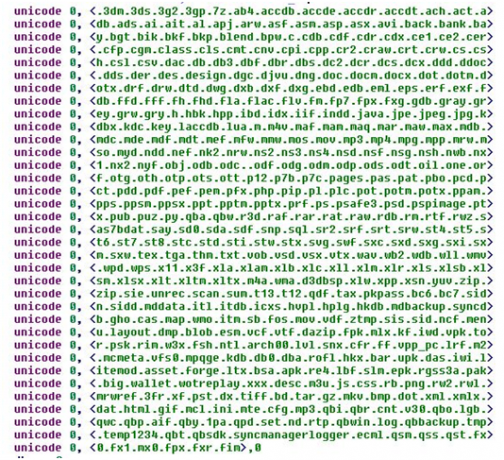

In termen van hun essentiële functionaliteit doen HydraCrypt en UmbreCrypt beide hetzelfde. Wanneer ze voor het eerst een systeem infecteren, beginnen ze bestanden te versleutelen op basis van hun bestandsextensie, met behulp van een sterke vorm van asymmetrische codering.

Ze hebben ook andere niet-kerngedragingen die vrij vaak voorkomen bij ransomware-software.

Beide stellen de aanvaller bijvoorbeeld in staat aanvullende software te uploaden en uit te voeren naar de geïnfecteerde machine. Beide verwijderen de schaduwkopieën van de versleutelde bestanden, waardoor het onmogelijk wordt om ze te herstellen.

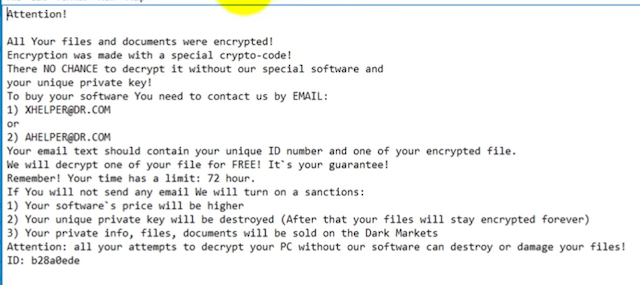

Misschien wel het grootste verschil tussen de twee programma's is de manier waarop ze de bestanden "losgelden".

UmbreCrypt is erg zakelijk. Het vertelt de slachtoffers dat ze zijn geïnfecteerd en dat er geen kans is dat ze hun bestanden terugkrijgen zonder mee te werken. Voordat het slachtoffer het decoderingsproces kan starten, moet het een e-mail sturen naar een van de twee adressen. Deze worden respectievelijk gehost op "engineer.com" en "consultant.com".

Kort daarna zal iemand van UmbreCrypt reageren met betalingsinformatie. De ransomware-melding vertelt het slachtoffer niet hoeveel ze gaan betalen, hoewel het het slachtoffer wel vertelt dat de vergoeding zal worden vermenigvuldigd als ze niet binnen 72 uur betalen.

Hilarisch genoeg vertellen de instructies van UmbreCrypt het slachtoffer om ze niet te e-mailen met "bedreigingen en grofheid". Ze bieden zelfs een voorbeeld van een e-mailformaat dat slachtoffers kunnen gebruiken.

HydraCrypt verschilt enigszins in de manier waarop hun losgeldbrief is ver dreigender.

Ze zeggen dat, tenzij het slachtoffer niet binnen 72 uur betaalt, ze een sanctie zullen uitvaardigen. Dit kan een verhoging van het losgeld zijn of de vernietiging van de privésleutel, waardoor het onmogelijk wordt om de bestanden te ontsleutelen.

Ze dreigen ook met de privégegevens vrijgeven Dit is hoeveel uw identiteit waard kan zijn op het dark webHet is ongemakkelijk om jezelf als handelswaar te beschouwen, maar al je persoonlijke gegevens, van naam en adres tot bankrekeninggegevens, zijn iets waard voor online criminelen. Hoeveel ben je waard? Lees verder , bestanden en documenten van niet-betalers op het dark web. Dit maakt het een beetje een zeldzaamheid onder ransomware, omdat het een gevolg heeft dat veel erger is dan het niet terugkrijgen van je bestanden.

Hoe u uw bestanden terug kunt krijgen

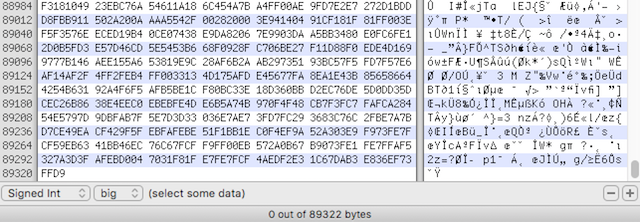

Zoals we eerder vermeldden, heeft Fabian Wosar van Emisoft de gebruikte codering kunnen doorbreken en heeft een tool uitgebracht om uw bestanden terug te krijgen, genaamd DecryptHydraCrypt.

Om het te laten werken, moet u twee bestanden bij de hand hebben. Dit moet elk versleuteld bestand zijn, plus een niet-versleutelde kopie van dat bestand. Als je een document op je harde schijf hebt waarvan je een back-up hebt gemaakt naar Google Drive of je e-mailaccount, gebruik dit dan.

Als alternatief, als je dit niet hebt, zoek dan gewoon naar een gecodeerd PNG-bestand en gebruik een ander willekeurig PNG-bestand dat je zelf maakt of downloadt van internet.

Sleep ze vervolgens naar de decoderingsapp. Het komt dan in actie en begint te proberen de privésleutel te bepalen.

U moet worden gewaarschuwd dat dit niet onmiddellijk zal zijn. De decryptor zal behoorlijk ingewikkelde berekeningen uitvoeren om uw decryptiesleutel te berekenen, en dit proces kan mogelijk enkele dagen duren, afhankelijk van uw CPU.

Zodra de decoderingssleutel is uitgewerkt, wordt een venster geopend en kunt u de mappen selecteren waarvan u de inhoud wilt decoderen. Dit werkt recursief, dus als je een map in een map hebt, hoef je alleen de hoofdmap te selecteren.

Het is vermeldenswaard dat HydraCrypt en UmbreCrypt een fout hebben, waarbij de laatste 15 bytes van elk versleuteld bestand onherstelbaar worden beschadigd.

Dit zou u niet al te veel moeten storen, aangezien deze bytes meestal worden gebruikt voor opvulling of niet-essentiële metadata. Pluis, eigenlijk. Maar als u uw gedecodeerde bestanden niet kunt openen, probeer ze dan te openen met een hulpprogramma voor het herstellen van bestanden.

Geen succes?

De kans bestaat dat dit voor u niet werkt. Dat kan om een aantal redenen zijn. De meest waarschijnlijke is dat u het probeert uit te voeren op een ransomware-programma dat niet HydraCrypt, CrypBoss of UmbraCrypt is.

Een andere mogelijkheid is dat de makers van de malware deze hebben aangepast om een ander versleutelingsalgoritme te gebruiken.

Op dit punt heb je een aantal opties.

De snelste en meest veelbelovende weddenschap is om het losgeld te betalen. Dit varieert nogal, maar schommelt over het algemeen rond de $ 300, en je bestanden zullen binnen een paar uur worden hersteld.

Het spreekt voor zich dat je te maken hebt met georganiseerde criminelen, dus er zijn geen garanties ze zullen de bestanden daadwerkelijk decoderen, en als je niet tevreden bent, heb je geen kans om een terugbetaling.

U moet ook rekening houden met het argument dat het betalen van dit losgeld de verspreiding van ransomware, en blijft het financieel lucratief maken voor de ontwikkelaars om ransomware te schrijven programma's.

De tweede optie is om te wachten in de hoop dat iemand een decoderingstool zal vrijgeven voor de malware waarmee u bent getroffen. Dit gebeurde met CryptoLocker CryptoLocker is dood: hier leest u hoe u uw bestanden terug kunt krijgen! Lees verder , toen de privésleutels werden gelekt vanaf een command-and-control-server. Hier was het decoderingsprogramma het resultaat van gelekte broncode.

Hier is echter geen garantie voor. Vaak is er geen technologische oplossing om uw bestanden terug te krijgen zonder losgeld te betalen.

Voorkomen is beter dan genezen

Natuurlijk is de meest effectieve manier om met ransomware-programma's om te gaan, ervoor te zorgen dat u in de eerste plaats niet geïnfecteerd bent. Door enkele eenvoudige voorzorgsmaatregelen te nemen, zoals het uitvoeren van een volledig bijgewerkt antivirusprogramma en het niet downloaden van bestanden van verdachte plaatsen, kunt u uw kans op besmetting verkleinen.

Werd u getroffen door HydraCrypt of UmbreCrypt? Is het je gelukt om je bestanden terug te krijgen? Laat het me weten in de reacties hieronder.

Afbeeldingscredits: Met behulp van een laptop, vinger op touchpad en toetsenbord (Scyther5 via ShutterStock), Bitcoin op toetsenbord (AztekPhoto via ShutterStock)

Matthew Hughes is een softwareontwikkelaar en schrijver uit Liverpool, Engeland. Hij wordt zelden gevonden zonder een kop sterke zwarte koffie in zijn hand en is helemaal weg van zijn Macbook Pro en zijn camera. Je kunt zijn blog lezen op http://www.matthewhughes.co.uk en volg hem op twitter op @matthewhughes.