Advertentie

Het kon je dus niet schelen dat Google, Amazon, Facebook en Samsung je afluisterden. Maar wat vindt u van cybercriminelen die meeluisteren met uw slaapkamergesprekken? WikiLeaks’s Vault 7 bestand suggereert dat u binnenkort gastheer kunt zijn voor onverwachte bezoekers.

De gevaarlijkste malware van de Central Intelligence Agency, die bijna kan hacken allemaal draadloze consumentenelektronica - kan nu in de handen van dieven en terroristen zitten. Dus wat betekent dat voor jou?

Wat is Vault 7?

Vault 7 is een gelekte schat aan documenten met betrekking tot de mogelijkheden van de Central Intelligence Agency (CIA) voor cyberoorlogvoering. Veel van de software die wordt beschreven in Vault 7 laat zien hoe de CIA regelt en surveilleert met smartphones, tablets, smart-tv's en andere met internet verbonden apparaten. Op 7 maart publiceerde WikiLeaks een klein deel van de documenten.

Wat moet iedereen bang maken: Volgens WikiLeaks is de CIA verloor de controle over deze tools. En nu bezitten criminelen ze (waarschijnlijk). Veel van de

gepubliceerd exploits (er zijn veel tot nu toe nog niet gepubliceerde exploits) zijn bijna vijf jaar oud en zijn sindsdien gepatcht.Hoe criminelen Amerikaanse hacktools verkrijgen

Niet iedereen die voor een inlichtingendienst werkt, is een kaartdrager. De CIA besteedt regelmatig werk uit aan federale aannemers in de privésector. Veel van deze particuliere inlichtingenbedrijven, zoals HBGary, ontbreekt de beveiliging van de CIA.

Edward Snowden was een federale aannemer

Bijvoorbeeld, Booz Allen Hamilton in dienst NSA-aannemer Edward Snowden, die beroemde documenten lekte met betrekking tot de illegale bewakingsprogramma's van de NSA. Bovendien Booz Allen Hamilton leed in 2011 onder een hack.

In zijn officiële verklaring beweerde WikiLeaks (nadruk van mij):

Het archief lijkt te zijn geweest op ongeoorloofde wijze verspreid onder voormalige hackers en aannemers van de Amerikaanse overheid, van wie er een deel van het archief aan WikiLeaks heeft geleverd.

Een deel van de quote springt eruit: de tools werden op “ongeautoriseerde wijze” rondgestuurd. De implicatie zou iedereen in de wereld moeten betreffen. De CIA verloor waarschijnlijk de controle over een portefeuille van hacking-tools ter waarde van $ 100 miljard.

Maar dit is niet de eerste keer dat particuliere actoren gevaarlijke, door de overheid ontwikkelde software aanschaffen.

De Stuxnet-worm

Bijvoorbeeld de Stuxnet-worm Microsoft Patches Freak & Stuxnet, Facebook stopt je dik te voelen [Tech News Digest]Microsoft herstelt problemen, Facebook voelt zich niet langer dik, Uber wil vrouwen, iPhone Google Agenda, PlayStation landt in China en speelt Snake in een waterfontein. Lees verder , een andere bewapende malware, viel kort daarna in handen van cybercriminelen 2010 ontdekking. Sindsdien verschijnt Stuxnet af en toe als malware. Een deel van de alomtegenwoordigheid heeft betrekking op de codebase. Volgens Sean McGurk, een cybersecurity-onderzoeker, de broncode voor Stuxnet is beschikbaar om te downloaden.

Je kunt de daadwerkelijke broncode van Stuxnet nu downloaden en je kunt het hergebruiken en opnieuw inpakken en dan, weet je, het terug wijzen naar waar het vandaan kwam.

Dat betekent dat vrijwel elke coder zijn eigen op Stuxnet gebaseerde malwarekit kan bouwen. Het gebrek aan controle van de CIA over haar cyberarsenaal zorgt ervoor dat exploits in handen blijven blijven komen van criminelen met winstoogmerk, terroristen en schurkenstaten. Er bestaat geen beter voorbeeld dan de ShadowBrokers.

The Shadow Brokers

In 2016 heeft de Shadow Brokers groep berucht berucht een reeks door de staat vervaardigde hacktools. Hoe ze de tools hebben gestolen, is een raadsel, maar waar ze hebben ze verworven is bekend: de NSA.

Volgens The Intercept, documenten in het Snowden-lek verbind de tools die door de Shadow Brokers zijn gestolen met de hackgroep die bekend staat als Equation Group (EG). EG maakte gebruik van exploits die later werden gevonden in de door de staat gesponsorde Stuxnet-worm - wat sterk wijst op een verband tussen de NSA en EG. In combinatie met de gelekte tools lijkt het erop dat de NSA en de CIA hun eigen technologieën niet kunnen beheersen.

Maar betekent dit dat uw privacy en veiligheid in gevaar zijn?

Een geschiedenis van het bespioneren van klanten

Uw privacy en veiligheid zijn nu al aangetast.

Bijna alle moderne slimme producten bevatten microfoons. Sommige apparaten moeten op een knop drukken om de microfoon of camera in te schakelen. Anderen luisteren continu naar het uitspreken van een trefwoord. Bijvoorbeeld, Het assortiment smart-tv's van Samsung De nieuwste smart-tv's van Samsung komen rechtstreeks uit 1984 van George OrwellEen nieuwe functie in de nieuwste Samsung smart-tv's heeft de Koreaanse reus in een beetje heet water gebracht. Het blijkt dat ze hebben geluisterd naar alles wat je zei ... Lees verder voortdurend luisteren, opnemen en uitzenden - allemaal zonder te vertrouwen op geavanceerd overheidstoezicht.

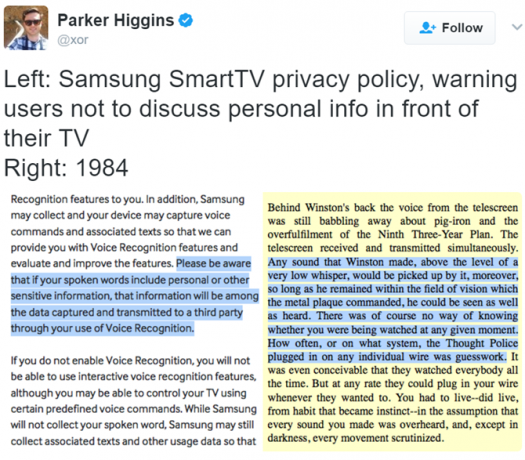

Smart-tv's zijn eigendom

Privacyverklaring van Samsung met betrekking tot hun smart-tv's is verontrustend. Hoewel Samsung hun privacy-servicevoorwaarden heeft aangepast om controverse te voorkomen, is de oorspronkelijke verklaring, vastgelegd door Twitter-gebruiker xor, gaat als volgt:

Hier is het relevante citaat van Samsung (nadruk van mij):

Houd er rekening mee dat als je gesproken woorden persoonlijke of andere gevoelige informatie bevatten, die informatie zal onder de verzamelde gegevens vallen en naar een derde partij worden verzonden door uw gebruik van spraakherkenning.

Kortom, slimme televisies horen alles wat je zegt. En Samsung deelt die gegevens met derden. Deze derden worden echter verondersteld bedrijven te zijn met alleen een commercieel belang in uw gesprekken. En je kunt het ding altijd uitschakelen.

Helaas zorgt de door de CIA ontwikkelde 'Weeping Angel'-hack ervoor dat de tv niet kan worden uitgeschakeld. Weeping Angel richt zich op Samsung smart-tv's. De Vault 7-documentatie noemt dit als Fake-Off-modus. Van WikiLeaks:

... Weeping Angel plaatst de doel-tv in een "Fake-Off" -modus, zodat de eigenaar ten onrechte gelooft dat de tv is uitgeschakeld wanneer deze is ingeschakeld. In de "Fake-Off" -modus werkt de tv als een bug, neemt gesprekken op in de kamer en stuurt ze via internet naar een geheime CIA-server.

Samsung is niet de enige. Facebook, Google en Amazon (onze review van de Echo Amazon Echo Review en GiveawayAmazon's Echo biedt een unieke integratie tussen spraakherkenning, persoonlijke assistent, domotica-bediening en audioweergavefuncties voor $ 179,99. Gaat de echo een nieuwe weg in of kun je het elders beter doen? Lees verder ) vertrouwen ook op het gebruik van de microfoons van apparaten - vaak zonder de weten toestemming van gebruikers. Bijvoorbeeld, Privacyverklaring van Facebook beweert dat ze wel de microfoon gebruiken, maar alleen wanneer de gebruiker "specifieke" functies van de Facebook-applicatie gebruikt.

Hoe technologie illegale bewaking mogelijk maakt

De grootste beveiligingsfout op moderne smartphones is de software. Door misbruik te maken van beveiligingsproblemen in een browser of besturingssysteem, kan een aanvaller dit wel van een afstand toegang tot alle functies van een smart-apparaat - inclusief de microfoon. Zo heeft de CIA zelfs toegang tot de meeste smartphones van haar doelwitten: rechtstreeks via een mobiel of wifi-netwerk.

WikiLeaks ' # Vault7 onthult tal van 'zero day'-kwetsbaarheden van de CIA op Android-telefoons https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7 maart 2017

Van de 24 Android-exploits die zijn ontwikkeld door de CIA, haar aannemers en samenwerkende buitenlandse instanties, kunnen er acht worden gebruikt om een smartphone op afstand te bedienen. Ik neem aan dat de malware-operator, eenmaal onder controle, dan een combinatie van aanvallen zou gebruiken, waarbij hij een afstandsbediening zou combineren toegang, privilege-escalatie en de installatie van persistente malware (in tegenstelling tot malware die leeft RAM).

De hierboven genoemde technieken zijn normaal gesproken afhankelijk van het klikken op een link in de e-mail van de gebruiker. Zodra het doelwit naar een geïnfecteerde website navigeert, kan de aanvaller de controle over de smartphone overnemen.

A False Hope: The Hacks Are Old

Op een valse noot van hoop: van de hacks die in Vault 7 zijn onthuld, hebben de meeste betrekking op oudere apparaten. De bestanden bevatten echter slechts een fractie van het totale aantal hacks dat beschikbaar is voor de CIA. Meer dan waarschijnlijk zijn deze hacks meestal oudere, verouderde technieken, die de CIA niet langer gebruikt. Dat is echter een valse hoop.

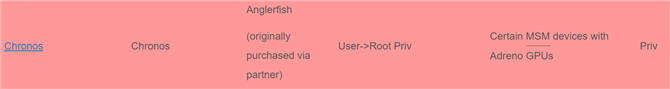

Veel van de exploits zijn in grote lijnen van toepassing op systemen op een chip (wat is een SoC? Jargon Buster: The Guide to Understanding Mobile ProcessorsIn deze handleiding doorlopen we het jargon om uit te leggen wat u moet weten over smartphoneprocessors. Lees verder ) in plaats van naar individuele telefoons.

In de bovenstaande afbeelding kan bijvoorbeeld de Chronos-exploit (onder andere) de Adreno-chipset hacken. De beveiligingsfout omvat bijna alle smartphones op basis van Qualcomm-processors. Houd er opnieuw rekening mee dat minder dan 1 procent van de inhoud van Vault 7 is uitgebracht. Er zijn waarschijnlijk veel meer apparaten die gevoelig zijn voor penetratie.

Julian Assange bood echter aan om alle grote bedrijven te helpen patch de veiligheidsgaten onthuld door Vault 7. Met een beetje geluk kan Assange het archief delen met onder meer Microsoft, Google, Samsung en andere bedrijven.

Wat Vault 7 voor u betekent

Het woord is nog niet bekend wie bezit toegang tot het archief. We weten niet eens of de kwetsbaarheden al dan niet bestaan. We weten echter een paar dingen.

Slechts 1 procent van het archief is gepubliceerd

Terwijl Google aankondigde dat het was opgelost meest van de door de CIA gebruikte beveiligingsproblemen, minder dan 1 procent van de Vault 7-bestanden is vrijgegeven. Omdat er alleen oudere exploits zijn gepubliceerd, is het waarschijnlijk dat bijna alle apparaten kwetsbaar zijn.

De exploits zijn gericht

De exploits zijn meestal gericht. Dat betekent dat een actor (zoals de CIA) zich specifiek op een individu moet richten om controle over een smart device te krijgen. Niets in de Vault 7-bestanden suggereert dat de regering massaal gesprekken aan het vegen is die afkomstig zijn van slimme apparaten.

Inlichtingendiensten kampen met kwetsbaarheden

Inlichtingendiensten bewaren kwetsbaarheden en maken dergelijke inbreuken op de beveiliging niet bekend aan bedrijven. Vanwege de slechte beveiliging van operaties, komen veel van deze exploits uiteindelijk in handen van cybercriminelen, als ze er nog niet zijn.

Dus kun je iets doen?

Het ergste van de onthullingen van Vault 7 is dat Nee software biedt bescherming. In het verleden adviseerden privacyadvocaten (waaronder Snowden) om gecodeerde berichtenplatforms, zoals Signal, te gebruiken om dit te voorkomen man-in-the-middle-aanvallen Wat is een man-in-the-middle-aanval? Beveiligingsjargon uitgelegdAls je hebt gehoord van "man-in-the-middle" -aanvallen maar niet helemaal zeker weet wat dat betekent, dan is dit het artikel voor jou. Lees verder .

De archieven van Vault 7 suggereren echter dat een aanvaller de toetsaanslagen van een telefoon kan registreren. Nu lijkt het erop dat geen enkel apparaat met internetverbinding illegale bewaking vermijdt. Gelukkig is het mogelijk om een telefoon aan te passen om te voorkomen dat deze als externe bug wordt gebruikt.

Edward Snowden legt uit hoe u de camera en microfoon aan boord van een moderne smartphone fysiek kunt uitschakelen:

Afhankelijk van het telefoonmodel vereist de methode van Snowden het fysiek desolderen van de microfoonarray (ruisonderdrukkende apparaten gebruiken ten minste twee microfoons) en het loskoppelen van zowel de voorkant als de achterkant camera's. Je gebruikt dan een externe microfoon, in plaats van de geïntegreerde microfoons.

Ik merk echter op dat het niet nodig is om de camera's los te koppelen. De privacy-minded kan de camera's eenvoudig met tape verduisteren.

Het archief downloaden

Degenen die meer willen leren, kunnen de volledige Vault 7-dump downloaden. WikiLeaks is van plan om het archief in heel 2017 uit te brengen in kleine stukjes. Ik vermoed dat de ondertitel van de Vault 7: Year Zero verwijst naar de enorme omvang van het archief. Ze hebben genoeg inhoud om elk jaar een nieuwe dump uit te brengen.

U kunt het complete downloaden wachtwoord beveiligde torrent. Het wachtwoord voor het eerste deel van het archief is als volgt:

VRIJGAVE: CIA Vault 7 Year Zero decryption passphrase:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7 maart 2017

Bent u bezorgd over het verlies van controle door de CIA over hun hacktools? Laat het ons weten in de comments.

Beeldcredits: hasan eroglu via Shutterstock.com

Kannon is Tech Journalist (BA) met een achtergrond in internationale aangelegenheden (MA) met de nadruk op economische ontwikkeling en internationale handel. Zijn passies zijn gadgets uit China, informatietechnologieën (zoals RSS) en productiviteitstips en -trucs.