Advertentie

Toen eind mei nieuwe exemplaren van de wijdverspreide Locky ransomware opdroogden 2016 waren beveiligingsonderzoekers er zeker van dat we de laatste van de bestandscoderende malware niet hadden gezien variant.

Kijk eens, ze hadden gelijk.

Sinds 19 junith Beveiligingsexperts hebben miljoenen kwaadaardige e-mailberichten waargenomen die zijn verzonden met een bijlage die een nieuwe variant van de Locky-ransomware bevat. De evolutie lijkt de malware veel gevaarlijker te hebben gemaakt Beyond Your Computer: 5 manieren waarop ransomware u in de toekomst gevangen zal nemenRansomware is waarschijnlijk de meest vervelende malware die er is, en de criminelen die het gebruiken, worden steeds meer geavanceerd, Hier zijn vijf verontrustende dingen die binnenkort gegijzeld kunnen worden, waaronder slimme huizen en slimme auto's. Lees verder en gaan gepaard met een gewijzigde distributietactiek, waardoor de infectie zich verder verspreidt dan eerder werd gezien.

Het is niet alleen de Locky-ransomware die beveiligingsonderzoekers zorgen baart. Er zijn al andere varianten van Locky geweest en het lijkt erop dat distributienetwerken de "productie" over de hele wereld opvoeren, zonder specifieke doelen in gedachten.

JavaScript Ransomware

2016 heeft gezien een lichte verschuiving in de verspreiding van malware Val niet in de problemen van de oplichters: een gids voor ransomware en andere bedreigingen Lees verder . Internetgebruikers beginnen misschien nog maar net de extreme bedreigingen van ransomware te begrijpen, maar het is al begonnen te evolueren om zo lang mogelijk onder de radar te blijven.

En hoewel malware die gebruik maakt van bekende JavaScript-frameworks niet ongebruikelijk is, werden beveiligingsprofessionals in het eerste kwartaal van 2016 overweldigd door een stortvloed aan malware leidend Eldon Sprickerhoff tot staat:

“De evolutie van malware lijkt net zo snel en moordend als elke jungleomgeving, waar overleven en voortplanting hand in hand gaan. Auteurs hebben vaak gecoöpteerd functionaliteit van verschillende malwarestammen naar de volgende generatie code - waarbij ze regelmatig de effectiviteit en winstgevendheid van elke generatie bemonsteren. ”

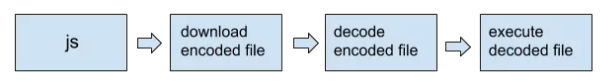

De komst van in JavaScript gecodeerde ransomware vormt een nieuwe uitdaging voor gebruikers om te vermijden. Eerder, als u per ongeluk hebt gedownload of een kwaadaardig bestand hebt ontvangen, zou Windows de bestandsextensie scannen en beslissen of dit specifieke type bestand al dan niet een gevaar vormt voor uw systeem.

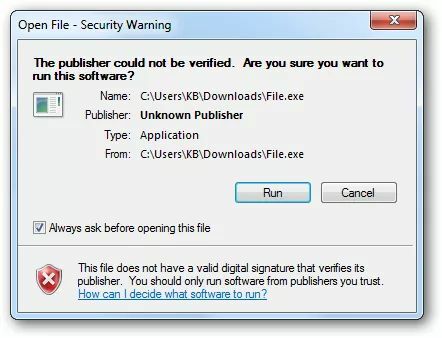

Bijvoorbeeld wanneer u een onbekende probeert uit te voeren.exe bestand, komt u deze waarschuwing tegen:

Er is geen dergelijke standaardwaarschuwing met JavaScript - de .js bestandsextensie - bestanden, die ertoe hebben geleid dat een groot aantal gebruikers heeft geklikt zonder na te denken en vervolgens wordt vastgehouden voor losgeld.

Botnets en spam e-mail

De overgrote meerderheid van ransomware wordt verzonden via kwaadaardige e-mails, die op hun beurt in grote hoeveelheden worden verzonden via enorme netwerken van geïnfecteerde computers, ook wel 'botnet' genoemd.

De enorme stijging van de Locky-ransomware is rechtstreeks gekoppeld aan het Necrus-botnet, dat er gemiddeld een zag 50,000 IP-adressen worden gedurende meerdere maanden elke 24 uur geïnfecteerd. Tijdens observatie (door Anubis Networks) bleven de infectiecijfers stabiel, tot 28 maartth toen er een enorme golf was die reikte 650,000 infecties gedurende een periode van 24 uur. Daarna weer normaal aan het werk, zij het met een langzaam dalend infectiepercentage.

Op 1 junist, Necrus werd stil. Speculatie over waarom het botnet stil werd, is klein, hoewel veel gecentreerd rond de arrestatie van ongeveer 50 Russische hackers. Het botnet hervatte echter later in de maand zijn activiteiten (rond de 19th juni), waardoor de nieuwe Locky-variant naar miljoenen potentiële slachtoffers wordt gestuurd. U kunt de huidige verspreiding van het Necrus-botnet in de bovenstaande afbeelding zien - let op hoe het Rusland vermijdt?

De spam-e-mails bevatten altijd een bijlage, die beweert een belangrijk document of archief te zijn dat is verzonden vanaf een vertrouwd (maar vervalst) account. Zodra het document is gedownload en geopend, wordt automatisch een geïnfecteerde macro of ander kwaadaardig script uitgevoerd en begint het coderingsproces.

Of het nu Locky, Dridex, CryptoLocker of is een van de talloze ransomware-varianten Virussen, spyware, malware, enz. Uitgelegd: online bedreigingen begrijpenWanneer je begint na te denken over alle dingen die mis kunnen gaan tijdens het surfen op internet, begint het web er uit te zien als een behoorlijk enge plek. Lees verder is spam-e-mail nog steeds het favoriete bezorgnetwerk voor ransomware, wat duidelijk illustreert hoe succesvol deze bezorgmethode is.

Er verschijnen nieuwe uitdagers: Bart en RAA

JavaScript-malware is niet de enige bedreiging Ransomware blijft groeien - Hoe kunt u uzelf beschermen? Lees verder waar gebruikers de komende maanden mee te maken zullen krijgen - hoewel ik wel een andere JavaScript-tool heb om je over te vertellen!

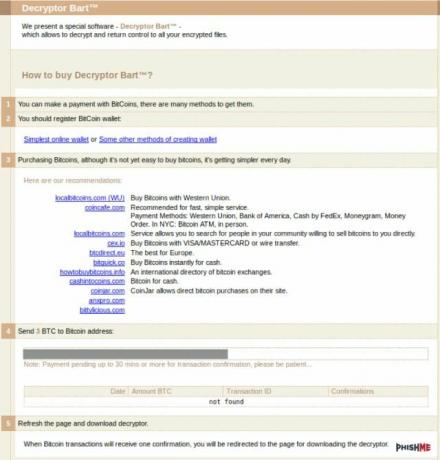

Ten eerste, de Bart infectie maakt gebruik van een aantal vrij standaard ransomwaretechnieken, gebruikt een vergelijkbare betalingsinterface als Locky en richt zich op een reguliere lijst met bestandsextensies voor codering. Er zijn echter een aantal belangrijke operationele verschillen. Hoewel de meeste ransomware een command and control-server moet bellen voor het groene licht van de encryptie, heeft Bart zo'n mechanisme niet.

In plaats daarvan Brendan Griffin en Ronnie Tokazowski van Phishme geloof dat Bart vertrouwt op een "Een aparte identificatiecode voor het slachtoffer om aan de actor van de bedreiging aan te geven welke decoderingssleutel moet worden gebruikt om de decoderingsaanvraag te maken waarvan wordt beweerd dat deze beschikbaar is voor de slachtoffers die de losgeld ”, wat betekent dat zelfs als de geïnfecteerde snel wordt losgekoppeld van het internet (voordat hij de traditionele opdracht en controle ontvangt), de ransomware nog steeds de bestanden.

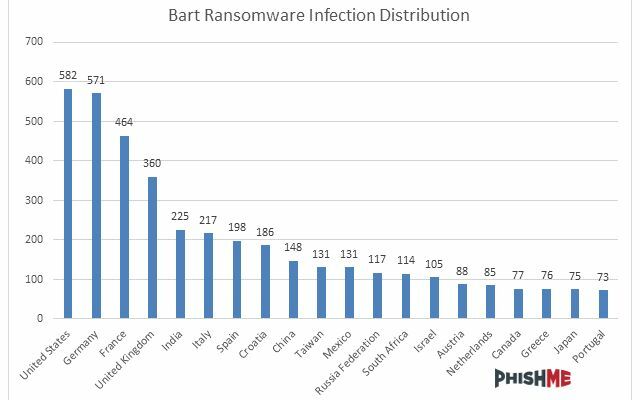

Er zijn nog twee dingen die Bart opzij zet: de vraagprijs voor de ontsleuteling en de specifieke doelkeuze. Het staat momenteel op 3BTC (bitcoin), wat op het moment van schrijven neerkomt op iets minder dan $ 2000! Wat betreft een keuze van doelen, het is eigenlijk meer wie Bart niet doelwit. Als Bart een geïnstalleerde gebruikerstaal van Russisch, Oekraïens of Wit-Russisch bepaalt, wordt deze niet geïmplementeerd.

Ten tweede hebben we RAA, een andere variant van ransomware die volledig in JavaScript is ontwikkeld. Wat RAA interessant maakt, is het gebruik van veelgebruikte JavaScript-bibliotheken. RAA wordt verspreid via een kwaadaardig e-mailnetwerk, zoals we bij de meeste ransomware zien, en komt meestal vermomd als een Word-document. Wanneer het bestand wordt uitgevoerd, genereert het een nep Word-document dat volledig beschadigd lijkt te zijn. In plaats daarvan scant RAA de beschikbare schijven om te controleren op lees- en schrijftoegang en, indien succesvol, de Crypto-JS-bibliotheek om te beginnen met het versleutelen van de bestanden van de gebruiker.

Om nog erger te maken, bundelt RAA ook het bekende wachtwoordstelende programma Pony, om er zeker van te zijn dat je echt, echt genaaid bent.

JavaScript-malware beheren

Gelukkig kunnen we, ondanks de voor de hand liggende bedreiging van op JavaScript gebaseerde malware, het potentiële gevaar verminderen met enkele elementaire beveiligingsmaatregelen in zowel onze e-mailaccounts als onze Office-suites. Ik gebruik Microsoft Office, dus deze tips zijn gericht op die programma's, maar u moet dezelfde beveiligingsprincipes toepassen op de toepassingen die u gebruikt.

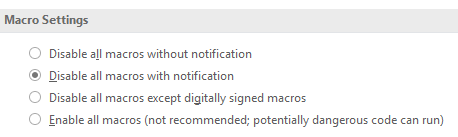

Schakel macro's uit

Ten eerste kunt u uitschakelen dat macro's automatisch worden uitgevoerd. Een macro kan code bevatten die is ontworpen om automatisch malware te downloaden en uit te voeren, zonder dat u het doorhebt. Ik zal je laten zien hoe je dit moet doen in Microsoft Word 2016, maar de proces is relatief vergelijkbaar voor alle andere Office-programma's Hoe u uzelf kunt beschermen tegen Microsoft Word MalwareWist u dat uw computer kan worden geïnfecteerd door schadelijke Microsoft Office-documenten, of dat u de instellingen die nodig zijn om uw computer te infecteren, kunt misleiden? Lees verder .

Ga naar Bestand> Opties> Vertrouwenscentrum> Instellingen Vertrouwenscentrum. Onder Macro-instellingen je hebt vier opties. Ik kies ervoor Schakel alle macro's uit met melding, dus ik kan ervoor kiezen om het uit te voeren als ik zeker ben van de bron. Echter, Microsoft adviseert om te selecterenSchakel alle macro's uit, behalve digitaal ondertekende macro's, in directe relatie tot de verspreiding van de Locky ransomware.

Extensies weergeven, ander programma gebruiken

Dit is niet helemaal waterdicht, maar de combinatie van de twee wijzigingen zal u misschien behoeden voor dubbelklikken op het verkeerde bestand.

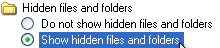

Eerst moet u bestandsextensies inschakelen in Windows, die standaard verborgen zijn.

Open in Windows 10 een Verkenner-venster en ga naar de Visie tabblad. Controleren Bestandsnaamextensies.

Ga in Windows 7, 8 of 8.1 naar Configuratiescherm> Vormgeving en persoonlijke instellingen> Mapopties. Onder de Visie tabblad, scroll naar beneden op de Geavanceerde instellingen totdat je spot Verberg extensies voor bekende bestandstypen.

Als u per ongeluk een kwaadaardig bestand downloadt dat is vermomd als iets anders, zou u de bestandsextensie moeten kunnen herkennen voordat u het uitvoert.

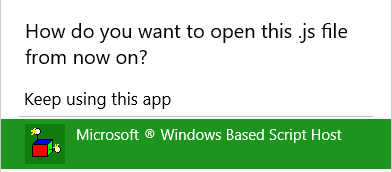

Het tweede deel hiervan betreft het wijzigen van het standaardprogramma dat wordt gebruikt om JavaScript-bestanden te openen. U ziet dat wanneer u JavaScript in uw browser gebruikt, er een aantal belemmeringen en kaders zijn om te proberen te voorkomen dat kwaadwillende gebeurtenissen uw systeem beschadigen. Zodra u zich buiten de heiligheid van de browser en in de Windows-shell bevindt, kunnen er slechte dingen gebeuren wanneer dat bestand wordt uitgevoerd.

Ga naar een .js het dossier. Als u niet weet waar of hoe, voer dan in * .js in de zoekbalk van Windows Verkenner. Uw venster zou moeten worden gevuld met bestanden die hierop lijken:

Klik met de rechtermuisknop op een bestand en selecteer Eigendommen. Op dit moment wordt ons JavaScript-bestand geopend met Microsoft Windows Based Script Host. Scroll naar beneden tot je vindt Kladblok en druk op OK.

Dubbel Check

Microsoft Outlook laat je geen bestanden van een bepaald type ontvangen. Dit omvat zowel .exe als .js en is bedoeld om te voorkomen dat u per ongeluk malware op uw computer introduceert. Dat betekent echter niet dat ze niet via beide andere middelen kunnen en willen glippen. Er zijn drie uiterst eenvoudige manieren waarop ransomware opnieuw kan worden verpakt:

- Bestandscompressie gebruiken: de schadelijke code kan worden gearchiveerd en wordt verzonden met een andere bestandsextensie die de geïntegreerde bijlageblokkering van Outlook niet activeert.

- Hernoem het bestand: we komen regelmatig schadelijke code tegen die is vermomd als een ander bestandstype. Aangezien het grootste deel van de wereld een of andere kantoorsuite gebruikt, zijn documentformaten enorm populair.

- Een gedeelde server gebruiken: deze optie is iets minder waarschijnlijk, maar schadelijke e-mail kan worden verzonden vanaf een privé-FTP of beveiligde SharePoint-server als deze is aangetast. Aangezien de server in Outlook op de witte lijst zou worden gezet, zou de bijlage niet als schadelijk worden opgepikt.

Zie hier voor een volledige lijst waarvan extensies Outlook standaard blokkeert.

Constante waakzaamheid

Ik ga niet liegen. Er is een alomtegenwoordige dreiging van malware wanneer u online bent, maar u hoeft niet te bezwijken onder de druk. Denk aan de sites die u bezoekt, de accounts waarbij u zich aanmeldt en de e-mails die u ontvangt. En hoewel we weten dat het voor antivirussoftware moeilijk is om gelijke tred te houden met de verbluffende reeks malware verschillende varianten, het downloaden en bijwerken van een antivirussuite moet absoluut deel uitmaken van uw systeem verdediging.

Ben je geraakt door ransomware? Heb je je bestanden teruggekregen? Welke ransomware was het? Laat ons weten wat er met je is gebeurd!

Afbeeldingscredits: Necrus botnet-infectiekaart via malwaretech.com, Bart-decoderingsinterface en huidige infecties per land, beide via phishme.com

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.