Advertentie

Moet u nog upgraden naar Android 4.4 KitKat? Hier is iets dat u misschien een beetje aanmoedigt om de overstap te maken: een serieus probleem met de voorraad browser op pre-KitKat-telefoons is ontdekt en het kan kwaadaardige websites toegang geven tot de gegevens van andere websites. Klinkt eng? Dit moet je weten

Het probleem - dat was voor het eerst ontdekt door onderzoeker Rafay Baloch - ziet dat kwaadwillende websites willekeurige JavaScript kunnen injecteren in andere frames, die kunnen zien dat cookies worden gestolen, of dat de structuur en markeringen van websites direct worden verstoord.

Beveiligingsonderzoekers maken zich hier grote zorgen over, met Rapid7 - de makers van het populaire beveiligingstestkader Metasploit - het omschrijven als een 'privacy-nachtmerrie'. Benieuwd hoe het werkt, waarom u zich zorgen moet maken en wat u eraan kunt doen? Lees verder voor meer.

Een basisbeveiligingsprincipe: omzeild

Het basisprincipe dat deze aanval in de eerste plaats zou moeten voorkomen, heet Same Origin Policy. Kort gezegd betekent dit dat JavaScript aan de clientzijde dat op één website wordt uitgevoerd, geen belemmering mag zijn voor een andere website.

Dit beleid vormt de basis van de beveiliging van webapplicaties sinds het voor het eerst werd geïntroduceerd in 1995 met Netscape Navigator 2. Elke afzonderlijke webbrowser heeft dit beleid geïmplementeerd als een fundamentele beveiligingsfunctie, en als gevolg daarvan is het ongelooflijk zeldzaam om zo'n kwetsbaarheid in het wild te zien.

Voor meer informatie over hoe SOP werkt, wil je misschien de bovenstaande video bekijken. Dit is gemaakt tijdens een OWASP-evenement (Open Web App Security Project) in Duitsland en is een van de beste verklaringen van het protocol dat ik tot nu toe heb gezien.

Wanneer een browser kwetsbaar is voor een SOP-bypassaanval, is er veel ruimte voor schade. Een aanvaller kan alles doen, van de locatie-API die is geïntroduceerd met de HTML5-specificatie om erachter te komen waar een slachtoffer zich bevindt, tot het stelen van cookies.

Gelukkig nemen de meeste browserontwikkelaars dit soort aanvallen serieus. Wat het des te opmerkelijker maakt om zo'n aanval ‘in het wild’ te zien.

Hoe de aanval werkt

Dus we weten het Same Origin Polity is belangrijk. En we weten dat een enorme storing van de standaard Android-browser ertoe kan leiden dat aanvallers deze cruciale beveiligingsmaatregel omzeilen? Maar hoe werkt het?

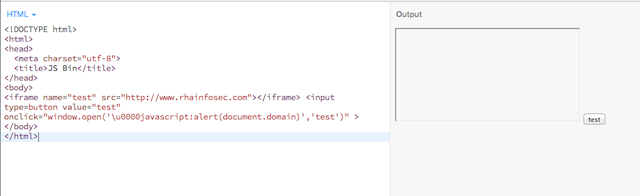

Nou, het proof of concept van Rafay Baloch ziet er ongeveer zo uit:

[NIET MEER BESCHIKBAAR]

Dus, wat hebben we hier? Welnu, er is een iFrame. Dit is een HTML-element waarmee websites een andere webpagina op een andere webpagina kunnen insluiten. Ze worden niet zoveel gebruikt als vroeger, vooral omdat ze dat wel zijn een SEO-nachtmerrie 10 veelvoorkomende SEO-fouten die uw website kunnen vernietigen [Deel I] Lees verder . U vindt ze echter nog steeds vaak van tijd tot tijd, en ze maken nog steeds deel uit van de HTML-specificatie en zijn nog niet verouderd.

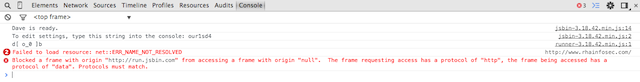

Hierna is een HTML-tag vertegenwoordigt een invoerknop. Dit bevat een aantal speciaal vervaardigde JavaScript (merk op dat achter ‘\ u0000’?) Staat die, wanneer erop wordt geklikt, de domeinnaam van de huidige website weergeeft. Door een fout in de Android-browser heeft het echter toegang tot de kenmerken van het iFrame en wordt het ‘rhaininfosec.com’ afgedrukt als een JavaScript-waarschuwingsvenster.

In Google Chrome, Internet Explorer en Firefox zou dit type aanval gewoon fout gaan. Het zou (afhankelijk van de browser) ook een logboek in de JavaScript-console produceren om te informeren dat de browser de aanval blokkeerde. Behalve om de een of andere reden doet de standaardbrowser op pre-Android 4.4-apparaten dat niet.

Een domeinnaam afdrukken is niet erg spectaculair. Het is echter zorgwekkend om toegang te krijgen tot cookies en willekeurige JavaScript uit te voeren op een andere website. Gelukkig is er iets dat kan worden gedaan.

Wat gedaan kan worden?

Gebruikers hebben hier een paar opties. Stop eerst met het gebruik van de standaard Android-browser. Het is oud, het is onveilig en er zijn momenteel veel aantrekkelijkere opties op de markt. Google heeft Chrome voor Android uitgebracht Google Chrome start eindelijk voor Android (alleen ICS) [Nieuws] Lees verder (hoewel, alleen voor apparaten met Ice Cream Sandwich en hoger), en er zijn zelfs mobiele varianten van Firefox en Opera beschikbaar.

Vooral Firefox Mobile is het waard om op te letten. Naast het bieden van een geweldige browse-ervaring, kun je er ook mee hardlopen applicaties voor Mozilla's eigen mobiele besturingssysteem, Firefox OS Top 15 Firefox OS-apps: de ultieme lijst voor nieuwe Firefox OS-gebruikersDaar is natuurlijk een app voor: het is tenslotte webtechnologie. Mozilla's mobiele besturingssysteem Firefox OS dat in plaats van native code HTML5, CSS3 en JavaScript gebruikt voor zijn apps. Lees verder , en installeer een een schat aan geweldige add-ons De 10 beste Firefox-add-ons voor AndroidEen van de beste aspecten van Firefox op Android is de add-on-ondersteuning. Bekijk deze essentiële Firefox-add-ons voor Android. Lees verder .

Als je bijzonder paranoïde wilt zijn, is er zelfs een portering van NoScript voor Firefox Mobile. Hoewel moet worden opgemerkt dat de meeste websites sterk afhankelijk zijn van JavaScript voor het weergeven van klantvriendelijkheid Wat is JavaScript en hoe werkt het? [Technologie uitgelegd] Lees verder , en het gebruik van NoScript zal vrijwel zeker de meeste websites breken. Dit verklaart misschien waarom James Bruce het beschreef als onderdeel van de ‘trifecta van het kwaad AdBlock, NoScript & Ghostery - The Trifecta Of EvilIn de afgelopen paar maanden ben ik benaderd door een groot aantal lezers die problemen hebben gehad met het downloaden van onze gidsen, of waarom ze niet kunnen zien dat de inlogknoppen of opmerkingen niet worden geladen; en in... Lees verder ‘.

Ten slotte wordt u indien mogelijk aangemoedigd om uw Android-browser bij te werken naar de nieuwste versie, naast het installeren van de nieuwste versie van het Android-besturingssysteem. Dit zorgt ervoor dat als Google later voor deze bug een oplossing uitbrengt, u beschermd bent.

Hoewel het vermeldenswaard is er zijn geruchten dat dit probleem mogelijk gebruikers van Android 4.4 KitKat kan treffen. Er is echter niets naar voren gekomen dat voor mij voldoende substantieel is om lezers te adviseren om van browser te wisselen.

Een grote privacy-bug

Vergis je niet, dit is een groot beveiligingsprobleem met smartphone Wat u echt moet weten over smartphonebeveiliging Lees verder . Door over te schakelen naar een andere browser, word je echter vrijwel onkwetsbaar. Er blijven echter een aantal vragen over de algehele beveiliging van het Android-besturingssysteem.

Ga je overschakelen naar iets veiligers, zoals superveilige iOS Smartphone-beveiliging: kunnen iPhones malware krijgen?Malware die 'duizenden' iPhones treft, kan de inloggegevens van de App Store stelen, maar de meeste iOS-gebruikers zijn volkomen veilig - dus wat is er aan de hand met iOS en frauduleuze software? Lees verder of (mijn favoriet) Blackberry 10 10 redenen om BlackBerry 10 vandaag eens te proberenBlackBerry 10 heeft een aantal behoorlijk onweerstaanbare functies. Hier zijn tien redenen waarom u het misschien eens wilt proberen. Lees verder ? Of blijf je misschien trouw aan Android en installeer je een veilige ROM zoals Paranoid Android of Omirom 5 redenen waarom u OmniROM naar uw Android-apparaat moet flashenMet een heleboel aangepaste ROM-opties die er zijn, kan het moeilijk zijn om er maar één te kiezen, maar je zou OmniROM echt moeten overwegen. Lees verder ? Of misschien maak je je niet eens zorgen.

Laten we erover praten. Het opmerkingenveld staat hieronder. Ik kan niet wachten om je gedachten te horen.

Matthew Hughes is een softwareontwikkelaar en schrijver uit Liverpool, Engeland. Hij wordt zelden gevonden zonder een kopje sterke zwarte koffie in zijn hand en is dol op zijn Macbook Pro en zijn camera. Je kunt zijn blog lezen op http://www.matthewhughes.co.uk en volg hem op twitter op @matthewhughes.