Advertentie

Toen Edward Snowden uit de Verenigde Staten vluchtte naar een hotelkamer in Hong Kong en vervolgens naar Rusland, nam hij een enorme cache met documenten van de Amerikaanse inlichtingendienst mee. Deze zouden het belangrijkste onderdeel zijn van de Snowden-onthullingen, die uiteindelijk de mate aantoonden die gewone mensen hebben bespioneerd Wat is PRISM? Alles wat u moet wetenDe National Security Agency in de VS heeft toegang tot alle gegevens die u opslaat bij Amerikaanse serviceproviders zoals Google Microsoft, Yahoo en Facebook. Ze volgen waarschijnlijk ook het grootste deel van het verkeer dat over de ... Lees verder door de diensten die ze gebruiken en door hun eigen regeringen.

Maar het waren niet alleen NSA- en CIA-documenten die door Snowden zijn gelekt. Hij slaagde er ook in om licht te werpen op de gesloten innerlijke werking van de Britse, Australische, Canadese en Nieuw-Zeelandse inlichtingendiensten, die samen met de Verenigde Staten bekend staan als de vijf ogen.

Weinig mensen verwachtten dat de Canadese inlichtingendiensten hetzelfde niveau van verfijning zouden hebben als GCHQ en de NSA. Canada is tenslotte een land van 30 miljoen mensen dat bekender is vanwege de leefbare steden, de strenge winter klimaat, progressief binnenlands beleid en een ietwat non-interventionistisch buitenlands beleid boven alles. Maar volgens een recent artikel van Pierre Omidyars First Look Media, in associatie met de Canadian Broadcasting Corporation, Canada beschikt over een geavanceerde reeks cyberwapens en kan netwerken over de hele wereld compromitteren en decimeren.

Hack The Planet

De meeste regeringen hebben een of andere vorm van faciliteiten voor cyberoorlogvoering, waardoor ze digitale sabotagehandelingen kunnen plegen en kunnen doorbreken in computersystemen, zowel buitenlands als binnenlands. Amerika heeft de NSA. Groot-Brittannië heeft GCHQ. Zelfs Noord-Korea Zo ziet technologie in Noord-Korea eruitIn het isolement van Noord-Korea hebben ze hun eigen internet ontwikkeld. Hun eigen technologie-industrie. Zelfs hun eigen tabletcomputers. Zo ziet het digitale leven in de DVK eruit. Lees verder heeft een of andere vorm van mogelijkheden voor cyberoorlogvoering, hoewel experts niet zeker weten in hoeverre. Het mag dus geen verrassing zijn dat ook Canada een organisatie voor cyberoorlogvoering heeft, bekend als het Communications Security Establishment.

Het is een relatief kleine organisatie met iets minder dan 2000 werknemers. Net als de NSA en GCHQ is de CSE nogal geheimzinnig over haar activiteiten en mogelijkheden. Wat we er wel van weten, komt van wat ze openbaar en gewillig hebben onthuld, en van wat we hebben geleerd door gelekte documenten, waarvan er vele afkomstig waren van Edward Snowden.

Een ding dat niet helemaal zeker is, is de reikwijdte van de CSE. Waar zijn hun doelen en wie zijn de staats- en niet-statelijke actoren achter hen?

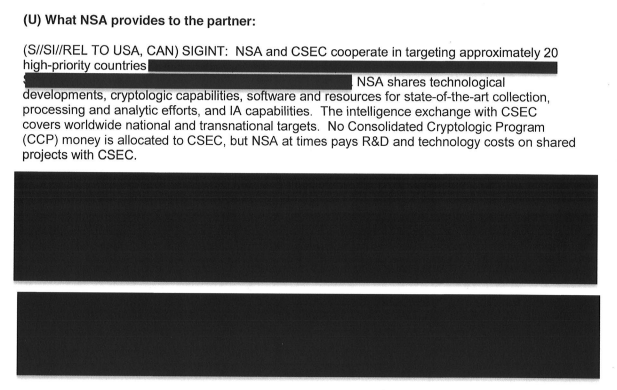

Deze vraag werd beantwoord in een gelekte NSA-memo, getiteld "NSA Intelligence-relatie met Communications Security Establishment Canada (CSA)", gedateerd 3 april 2013. De memo plaatst de relatie tussen de NSA en CSA in een historische context en legt vervolgens de huidige niveaus van samenwerking tussen de twee organisaties vast. De krant heeft een aantal geredigeerde regels en is doorspekt met jargon van inlichtingendiensten, maar het laat met name zien dat de CSA met de NSA heeft samengewerkt om Toegang krijgen tot en gebruik maken van de netwerken voor een aantal buitenlandse inlichtingendoelen, waaronder die in het Midden-Oosten, Noord-Afrika, Europa en Mexico.

De paper vervolgt ook met te vermelden dat de NSA en CSA hebben samengewerkt om zich te richten op 20 ‘landen met hoge prioriteit’. Deze worden later in het document vermeld, hoewel we niet zeker weten welke landen het zijn, omdat deze informatie wordt geredigeerd.

Capaciteiten en capaciteiten

Ook vermeld in het document is een korte beoordeling van het vermogen van de CSA om cryptografische software te produceren en software die kan helpen bij het compromitteren van computersystemen. Het vermeldt dat Canada een bekende importeur en consument is van 'U.S. IA-producten ', omdat ze niet in eigen land kunnen worden geproduceerd.

Dat is niet zo gek. Canada lijkt in niets op de VS, die het grootste defensiebudget ter wereld heeft, en miljarden dollars investeert in bedrijven in de particuliere sector om bewakingshardware en -systemen te bouwen.

Maar wat voor soort software heeft Canada geïmporteerd?

Een van de Snowden-documenten onthult dat de CSE toegang heeft tot QUANTUM; een familie van malwaretoepassingen die door de NSA zijn ontwikkeld om heimelijk toegang te krijgen tot de harde schijf van een systeem en de werking ervan te verstoren.

Volgens First Look worden er tot vijf varianten van QUANTUM gebruikt bij RAF Menwith Hill, dat is een cruciale inlichtingensite in het Verenigd Koninkrijk, net buiten Harrogate, Noord Yorkshire. Er is QUANTUMSKY, dat voorkomt dat een gebruiker toegang krijgt tot bepaalde websites; QUANTUMCOPPER, dat gedownloade bestanden beschadigt; QUANTUMHAND, dat Facebook nabootst; plus twee anderen. Details over de resterende twee niet-genoemde malwareprogramma's zijn schaars.

De meeste inlichtingendiensten hebben een vorm van interne huisindustrie die verantwoordelijk is voor de productie van aangepaste malware. Een paar jaar geleden werden de nucleaire ambities van Iran tijdelijk stopgezet nadat een aantal centrifuges waren vernietigd als gevolg van Stuxnet; een malwareprogramma dat was verspreid via geïnfecteerde USB-drives Kunnen deze NSA-cyberspionagetechnieken tegen u worden gebruikt?Als de NSA u kan volgen - en we weten dat het kan - kunnen cybercriminelen dat ook. Hier leest u hoe door de overheid gemaakte tools later tegen u zullen worden gebruikt. Lees verder , en zorgde ervoor dat de centrifuges niet meer te stoppen uit de hand liepen, wat uiteindelijk ernstige schade aan de gevoelige machines veroorzaakte. Er werd vermoed dat de Verenigde Staten en Israël verantwoordelijk waren voor Stuxnet. Het lijkt aannemelijk dat Canada ook over deze interne capaciteit beschikt, zij het op kleinere schaal.

Buiten specifieke malwaretoepassingen heeft de CSE schijnbaar geschoold, bekwaam personeel dat in staat is netwerken en toepassingen te verstoren en in gevaar te brengen. Een gelekte PowerPoint-presentatie van het Communications Security Establishment genaamd ‘CSEC Cyber Threat Mogelijkheden - SIGINT en ITS: een end-to-end-benadering 'geeft een top-down-beoordeling van wat ze kunnen van. Dit omvat proactieve systeembescherming, maar ook mechanismen om de infrastructuur van de tegenstander te “uitschakelen” en “te vernietigen”, en om malware te verspreiden.

Een andere versie van de waarheid

Overheden hebben de afgelopen jaren de kansen gezien die sociale media bieden het creëren en communiceren van een bepaald verhaal Hoe sociale media het nieuwste militaire slagveld isGroot-Brittannië heeft de 77e Brigade nieuw leven ingeblazen, berucht om het gebruik van onorthodoxe strategieën tijdens WO II, in om informatie te verzamelen, propaganda te verspreiden en overkoepelende verhalen te beheersen op Facebook en Twitter. Zouden ze je in de gaten kunnen houden? Lees verder . Veel landen, waaronder China, het VK en Israël, hebben hele eenheden van werknemers wiens taak het is om propaganda op Twitter, Facebook en in de blogosfeer te pompen.

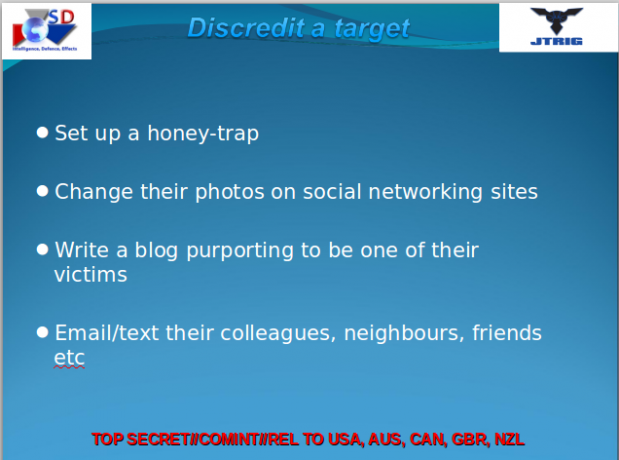

Met dank aan deze documenten is ook onthuld dat Canada ook in staat is tot ‘misleidingstactieken’.

Deze omvatten ‘false flag’ -acties, waarbij een criminele daad ten onrechte wordt toegeschreven aan een staat of een niet-statelijke actor, evenals andere alledaagse, maar ook verontrustende, misleidende tactieken. Deze omvatten het manipuleren van online polls om een gunstig resultaat te produceren; het verspreiden van informatie waarvan bekend is dat het vals is; en ‘astroturfing’ sociale netwerksites met misleidende of oneerlijke berichten, om tegenstrijdige berichten te overstemmen, en om één standpunt als dominant te presenteren.

Wat betekent dit voor Canadezen?

De meest verstandige mensen zien de behoefte aan een inlichtingendienst. De 21e eeuw is gevaarlijk en wordt alleen maar gevaarlijker. Maar het valt ook niet te ontkennen dat het hebben van een inlichtingendienst die straffeloos werkt en geen gerechtelijk toezicht heeft, uiteindelijk schadelijk is voor privacy, veiligheid en vrijheid.

Dit was een gevoel dat werd weerspiegeld door Ronald Deibert, directeur van Citizen Lab, spreken met de Canadian Broadcasting Corporation.

'Dit zijn geweldige bevoegdheden die alleen met enorme schroom aan de regering mogen worden verleend en alleen met een navenant grote investering in even krachtige systemen van toezicht, herziening en publiek verantwoording,"

Of er de politieke wil is om de Canadese inlichtingendiensten daadwerkelijk te hervormen, valt nog te bezien, vooral met de altijd aanwezige dreiging van extremistische terroristen zoals ISIL.

Sommigen betwijfelen of de CSE-strategieën om Canada te beschermen nuttig zijn of de bestaande bedreigingen alleen maar verergeren. Ik sprak met Cory Doctorow, de Canadese auteur van "Little Brother" en oprichter van Boing Boing. Hij zei:

"Het beveiligen van de elektronische infrastructuur van Canada moet beginnen met het vinden en oplossen van zoveel mogelijk gebreken in de code, besturingssystemen en systemen waar Canadezen, Canadese bedrijven en de Canadese regering en haar instellingen levenslang op vertrouwen en dood. De beveiligingsdiensten geven prioriteit aan overtreding - - vinden van bugs en houden ze geheim zodat ze ze kunnen gebruiken om "slechteriken" te hacken - en dat betekent dat ze constitutioneel niet in staat zijn om hun defensieve plicht jegens ons te doen zonder hun basis in gevaar te brengen tactiek.

Welke bugs ze ook zijn [de CSA] die ze ontdekken en bewapenen, ze worden ook ontdekt en uitgebuit door buitenlandse spionnen, kleine en georganiseerde oplichters en voyeurs en engerds van elke beschrijving. Door ons kwetsbaar te maken voor deze bedreigingen zodat ze Tom Clancy live-action role-playing games kunnen spelen, schrappen ze hun plicht jegens het Canadese publiek en Canada zelf. Het is verdorven onverschilligheid op groteske schaal. '

Tijd is alles

Het is geen toeval dat First Look Media deze documenten slechts enkele weken voor het Canadese parlement heeft uitgebracht om te stemmen over wetsvoorstel C-51, ook bekend als de antiterrorismewet, en hoewel dit wetsvoorstel nog steeds erg hoog is besproken. We hebben geleerd in hoeverre de Canadese veiligheidsdiensten de computer in gevaar kunnen brengen en verstoren netwerken, en onthullen hoe ze het hebben gedaan met weinig tot geen gerechtelijk toezicht, en dat is zo * zorgwekkend *.

Maar lang niet zo zorgwekkend als Bill C-51 is. Door dit controversiële stuk wetgeving zou de binnenlandse inlichtingendienst CSIS (Canadian Security Intelligence Service) gemakkelijker gebruik kunnen maken van de geavanceerde infrastructuur van de CSE.

Groepen voor burgerlijke vrijheden maken zich ook zorgen dat C-51 ook kan leiden tot een beperking van de vrijheid van protest, de vrijheid van meningsuiting en een verzwakking van de privacyrechten.

Alleen al deze onthullingen zullen Bill C-51 waarschijnlijk niet onderdrukken. Dat zal alleen gebeuren als mensen woedend worden en hun vertegenwoordigers onder druk zetten. Wat we echter hebben geleerd, benadrukt de bevoegdheden die de Canadese veiligheidsdiensten al bezitten en roept de vraag op of deze nog verder moeten worden uitgebreid. Vooral wanneer Canadezen al zwaar worden gecontroleerd, zowel thuis, online als zelfs aan de grens.

Maar wat denk jij? Is het ooit acceptabel om burgers massaal in de gaten te houden en computers te hacken zonder een bevelschrift, als het in naam van de openbare veiligheid is? Wilt u meer gerechtelijk toezicht op de CSE? Wat je ook denkt, ik hoor het graag. Laat hieronder een reactie achter en we praten.

Matthew Hughes is een softwareontwikkelaar en schrijver uit Liverpool, Engeland. Hij wordt zelden gevonden zonder een kopje sterke zwarte koffie in zijn hand en is dol op zijn Macbook Pro en zijn camera. Je kunt zijn blog lezen op http://www.matthewhughes.co.uk en volg hem op twitter op @matthewhughes.