Advertentie

Tor is een van de krachtigste tools om uw privacy op internet te beschermen. Maar zoals we de afgelopen jaren hebben gezien, heeft de kracht van Tor beperkingen. Vandaag gaan we kijken hoe Tor werkt, wat het wel en niet doet en hoe je veilig kunt blijven tijdens het gebruik.

Lees verder voor manieren om je te beschermen tegen malafide of slechte Tor-exitknooppunten.

Tor in een notendop: wat is Tor?

Tor werkt als volgt: wanneer je een bericht via Tor verzendt, wordt het op een willekeurige koers door het Tor-netwerk verzonden. Het doet dit met behulp van een technologie die bekend staat als "uienroutering". Uienroutering lijkt een beetje op het verzenden van een bericht dat is verzegeld in een reeks enveloppen, elk beveiligd met een hangslot.

Elk knooppunt in het netwerk ontcijfert het bericht door de buitenste envelop te openen om de volgende bestemming te lezen en vervolgens de nog verzegelde (gecodeerde) binnenste enveloppen naar het volgende adres te sturen.

Als gevolg hiervan kan geen enkel afzonderlijk Tor-netwerkknooppunt meer dan één enkele schakel in de keten zien en wordt het pad van het bericht uiterst moeilijk te traceren.

Uiteindelijk moet de boodschap echter ergens terechtkomen. Als het naar een "Tor-verborgen service" gaat, blijven uw gegevens binnen het Tor-netwerk. Een Tor-verborgen service is een server met een directe verbinding met het Tor-netwerk en zonder verbinding met het reguliere internet (ook wel het clearnet genoemd).

Maar als u de Tor-browser en het Tor-netwerk gebruikt als een proxy voor het clearnet, wordt het een beetje ingewikkelder. Uw verkeer moet door een "exit-knooppunt" gaan. Een exit-knooppunt is een speciaal type Tor-knooppunt dat uw internetverkeer weer doorgeeft aan het clearnet.

Hoewel de meeste Tor-exitknooppunten prima zijn, vormen sommige een probleem. Uw internetverkeer is kwetsbaar voor snuffelen vanaf een exitknooppunt. Maar het is belangrijk op te merken dat het verre van allemaal is. Hoe erg is het probleem? Kunt u kwaadaardige exit-knooppunten vermijden?

Hoe u Bad Tor-exitknooppunten kunt vangen

Een Zweedse beveiligingsonderzoeker, onder de naam "Chloe", ontwikkelde een techniek die trucs corrupte Tor exit-knooppunten om zichzelf te onthullen [Internet Archive link; originele blog is niet langer actief]. De techniek staat bekend als een honeypot en zo werkt het.

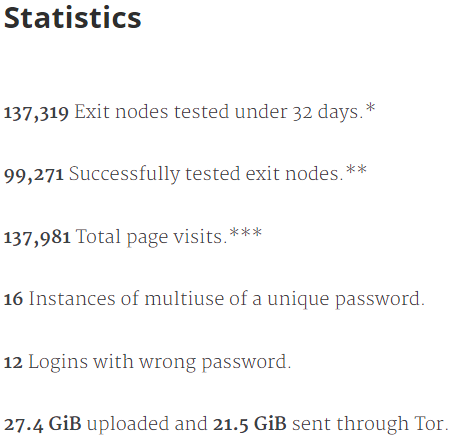

Ten eerste heeft Chloe een website opgezet met een legitiem ogende domeinnaam en webdesign om als honeypot te dienen. Voor de specifieke test heeft Chloe een domein gemaakt dat lijkt op een Bitcoin-handelaar. Vervolgens downloadde Chloe een lijst van elk Tor-exitknooppunt dat op dat moment actief was, meldde zich aan bij Tor en gebruikte op zijn beurt elk Tor-exitknooppunt om in te loggen op de site.

Om de resultaten schoon te houden, gebruikte ze een uniek account voor elk exitknooppunt in kwestie (ongeveer 1.400 ten tijde van het onderzoek).

Vervolgens leunde Chloë achterover en wachtte een maand. Alle exit-knooppunten die probeerden inloggegevens te stelen van het bestaande Tor-verkeer, zouden de unieke inloggegevens zien, de gebruikersnaam en het wachtwoord stelen en proberen deze te gebruiken. De honeypot Bitcoin-verkopersite zou de inlogpogingen noteren en een notitie maken.

Omdat elke combinatie van gebruikersnaam en wachtwoord uniek was voor elk exitknooppunt, ontdekte Chloe snel verschillende kwaadaardige Tor-exitknooppunten.

Van de 1.400 knooppunten probeerden er 16 de inloggegevens te stelen. Het lijkt niet veel, maar zelfs één is teveel.

Zijn Tor Exit-knooppunten gevaarlijk?

Chloe's Tor exit node honeypot-experiment was verhelderend. Het illustreerde dat kwaadaardige Tor-exitknooppunten van de gelegenheid gebruik zullen maken om alle gegevens die ze kunnen verkrijgen te gebruiken.

In dit geval was het onderzoek naar de honeypot alleen het oppakken van de Tor-exitknooppunten waarvan de operators er belang bij hebben snel een paar Bitcoins te stelen. Je moet bedenken dat een ambitieuzere crimineel waarschijnlijk niet zou verschijnen in zo'n eenvoudige honeypot.

Het is echter een zorgwekkende demonstratie van de schade die een kwaadaardig Tor-exitknooppunt kan veroorzaken, gegeven de gelegenheid.

In 2007 voerde beveiligingsonderzoeker Dan Egerstad als experiment vijf gecompromitteerde Tor-exitknooppunten uit. Egerstad was al snel in het bezit van inloggegevens voor duizenden servers over de hele wereld, waaronder servers van de Australische, Indiase, Iraanse, Japanse en Russische ambassades. Het is begrijpelijk dat deze worden geleverd met een enorme hoeveelheid uiterst gevoelige informatie.

Egerstad schat dat 95% van het verkeer dat door zijn Tor-exitknooppunten loopt, niet versleuteld was, met behulp van het standaard HTTP-protocol, waardoor hij volledige toegang tot de inhoud had.

Nadat hij zijn onderzoek online had geplaatst, werd Egerstad door de Zweedse politie overvallen en in hechtenis genomen. Hij beweert dat een van de politieagenten hem vertelde dat de arrestatie het gevolg was van de internationale druk rondom het lek.

5 manieren om kwaadaardige Tor Exit-knooppunten te vermijden

De buitenlandse mogendheden wier informatie in gevaar was gebracht, maakten een fundamentele fout; ze begrepen niet goed hoe Tor werkt en waar het voor is. De aanname is dat Tor een end-to-end encryptietool is. Dat is het niet. Tor anonimiseert de oorsprong van uw browsen en berichten, maar niet de inhoud.

Als u Tor gebruikt om op het gewone internet te surfen, kan een exitknooppunt rondneuzen in uw browsersessie. Dat is een krachtige stimulans voor gewetenloze mensen om exitknooppunten op te zetten, uitsluitend voor spionage, diefstal of chantage.

Het goede nieuws is dat er enkele eenvoudige trucs zijn die je kunt gebruiken om je privacy en veiligheid te beschermen tijdens het gebruik van Tor.

1. Blijf op het Darkweb

De gemakkelijkste manier om te beschermen tegen slechte exit-knooppunten is om ze niet te gebruiken. Als u vasthoudt aan het gebruik van verborgen Tor-services, kunt u al uw communicatie versleuteld houden zonder ooit naar het clearnet te gaan. Dit werkt indien mogelijk goed. Maar het is niet altijd praktisch.

Aangezien het Tor-netwerk (ook wel het 'darkweb' genoemd) duizenden keren kleiner is dan het reguliere internet, vindt u niet altijd wat u zoekt. Bovendien, als u een sociale mediasite wilt gebruiken (bar Facebook, die een Tor-uienlocatie exploiteert Hoe Facebook door Tor te bladeren in 5 stappenWilt u veilig blijven bij het gebruik van Facebook? Het sociale netwerk heeft een .onion-adres gelanceerd! Hier leest u hoe u Facebook op Tor kunt gebruiken. Lees verder ), gebruikt u een exitknooppunt.

2. Gebruik HTTPS

Een andere manier om Tor veiliger te maken, is door end-to-end-encryptie te gebruiken. Meer sites dan ooit gebruiken HTTPS om uw communicatie te beveiligen Google maakt HTTPS de standaard ChromeNu meer dan de helft van alle websites is versleuteld, is het tijd om HTTPS te beschouwen als de standaardoptie in plaats van de uitzondering. Dat is tenminste volgens Google. Lees verder , in plaats van de oude, onveilige HTTP-standaard. HTTPS is de standaardinstelling in Tor, voor sites die dit ondersteunen. Houd er ook rekening mee dat .onion-sites standaard geen HTTPS gebruiken omdat communicatie binnen het Tor-netwerk, met behulp van verborgen Tor-services, van nature versleuteld is.

Maar als u HTTPS inschakelt, behoudt uw privacy wanneer uw verkeer het Tor-netwerk verlaat via een exitknooppunt. Bekijk de Electronic Frontier Foundation's Tor en HTTPS interactieve gids voor meer informatie over hoe HTTPS uw internetverkeer beschermt.

Als je verbinding maakt met een gewone website met de Tor Browser, zorg er dan in ieder geval voor dat de HTTPS-knop groen is voordat je gevoelige informatie verzendt.

3. Gebruik anonieme services

De derde manier om uw Tor-veiligheid te verbeteren, is door websites en services te gebruiken die niet vanzelfsprekend over uw activiteiten rapporteren. Dat is makkelijker gezegd dan gedaan in deze tijd, maar een paar kleine aanpassingen kunnen een grote impact hebben.

Als u bijvoorbeeld overschakelt van Google Zoeken naar DuckDuckGo, verkleint u uw traceerbare datavoetafdruk. Overschakelen naar gecodeerde berichtenservices zoals Ricochet (die u via het Tor-netwerk kunt routeren) verbetert ook uw anonimiteit.

4. Gebruik geen persoonlijke informatie

In aanvulling op het gebruik van tools om uw anonimiteit te vergroten, moet u ook afzien van het verzenden of gebruiken van persoonlijke informatie op Tor. Tor gebruiken voor onderzoek is prima. Maar als u deelneemt aan forums of communiceert met andere verborgen Tor-services, gebruik dan geen persoonlijk identificeerbare informatie.

5. Vermijd aanmeldingen, abonnementen en betalingen

U moet sites en services vermijden waarvoor u zich moet aanmelden. Wat ik hier bedoel, is dat het verzenden van uw inloggegevens via een kwaadaardig Tor-exitknooppunt ernstige gevolgen kan hebben. Chloe's honeypot is daar een perfect voorbeeld van.

Bovendien, als u zich bij Tor aanmeldt bij een dienst, kunt u wellicht identificeerbare accountgegevens gaan gebruiken. Als u zich bijvoorbeeld aanmeldt bij uw normale Reddit-account met Tor, moet u overwegen of u al identificerende informatie heeft.

Evenzo is de Facebook-uiensite een boost voor beveiliging en privacy, maar wanneer u zich aanmeldt en post met uw normale account is niet verborgen en iedereen kan het opsporen (hoewel ze de locatie niet kunnen zien die u het heeft gestuurd) van).

Tor is geen magie. Als u inlogt op een account, laat het een spoor achter.

6. Gebruik een VPN

Gebruik ten slotte een VPN. Een Virtual Private Network (VPN) beschermt u tegen kwaadaardige exit-knooppunten door uw gegevens te blijven versleutelen zodra deze het Tor-netwerk verlaten. Als uw gegevens versleuteld blijven, heeft een kwaadaardig exitknooppunt geen kans om het te onderscheppen en te proberen te achterhalen wie u bent.

Twee van de favoriete VPN-providers van MakeUseOf zijn ExpressVPN (MakeUseOf-lezers krijgen 49% korting) en CyberGhost (onze lezers kunnen dat bespaar 80% met een registratie van drie jaar). Beiden hebben een lange, gerespecteerde geschiedenis van het privé houden van uw gegevens wanneer dat er toe doet.

Veilig blijven tijdens het gebruik van Tor

Tor, en bij uitbreiding het darkweb, hoeft niet gevaarlijk te zijn. Als u de veiligheidstips in dit artikel volgt, neemt uw kans op blootstelling drastisch af. Het belangrijkste om te onthouden is om langzaam te bewegen!

Wil je meer weten over Tor en het dark web? Meld u aan voor de gratis MakeUseOf-e-mailcursus onderzoeken hoe u het verborgen internet kunt verkennen: het beschermt u terwijl u door een verborgen internetwereld reist. Bekijk anders mijn onofficiële gebruikershandleiding voor Tor voor meer veiligheidstips en -trucs Echt privé browsen: een niet-officiële gebruikershandleiding voor TorTor biedt echt anoniem en niet-traceerbaar browsen en berichten, evenals toegang tot het zogenaamde "Deep Web". Tor kan door geen enkele organisatie ter wereld plausibel worden verbroken. Lees verder .

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.