Advertentie

Ransomware evolueert Een geschiedenis van ransomware: waar het begon en waar het naartoe gaatRansomware dateert uit het midden van de jaren 2000 en kwam, net als veel andere computerbeveiligingsbedreigingen, uit Rusland en Oost-Europa voordat het zich ontwikkelde tot een steeds krachtigere bedreiging. Maar wat brengt de toekomst voor ransomware? Lees verder . Ik hoor je roepen: 'Weer aan het evolueren?' Waarop ik zeg: "Ja vrienden, en je kunt maar beter uitkijken ..." Omdat deze keer, ransomware beweegt van zijn wortels 3 Essentiële beveiligingsvoorwaarden die u moet begrijpenVerward door encryptie? Verbijsterd door OAuth of versteend door Ransomware? Laten we eens kijken naar enkele van de meest gebruikte beveiligingsvoorwaarden en wat ze precies betekenen. Lees verder als het instrument van criminelen en boosdoeners in een zorgwekkende dienstensector.

Binnenkort zal er een gedefinieerde lijn zijn tussen makers van ransomware en degenen die ransomware verspreiden onder het grote publiek. In sommige kringen wordt ransomware-as-a-service geadverteerd als educatief hulpmiddel. In andere gevallen is het gewoon een middel om een doel te bereiken, aangezien de handelaar in ransomware 20 procent van het ontvangen losgeld verzamelt.

#Ransomware-as-a-Service (RaaS) is nu beschikbaar op de #DarkWeb voor 'Educatieve doeleinden' #hacken#cybersecurity#infosec#malware

- TheCyberSecurityHub (@TheCyberSecHub) 5 februari 2017

Win-Win

De verspreiding van gemakkelijk toegankelijke bestanden is een win-winsituatie voor ontwikkelaars en distributeurs van malware. Het is volkomen weerzinwekkend voor zowat iedereen De ultieme Ransomware-website die u moet kennenRansomware is een groeiende bedreiging en u moet er alles aan doen om dit te voorkomen. Of je nu informatie nodig hebt of hulp nodig hebt na geraakt te zijn door ransomware, deze geweldige bron kan helpen. Lees verder . Malwarevarianten worden al lang verkocht, en niet alleen aan de hoogste bieder. Gecommercialiseerde malwaredistributienetwerken mogen geen verrassing zijn, en Pay-per-Install-services spelen al lang een integrale rol in de moderne malwaremarkt.

Onverlaten bepalen eenvoudigweg het onbewerkte aantal slachtoffer-systemen (inclusief specifieke geografische spreiding, indien gewenst) dat binnen hun budget past, een PPI-service leveren met betalings- en malware-uitvoerbare bestanden naar keuze van de onverlaten, en in korte tijd wordt hun malware op duizenden nieuwe geïnstalleerd systemen. In de huidige markt kost het hele proces centen per doelhost - goedkoop genoeg voor botmasters herbouwen hun gelederen helemaal opnieuw in het gezicht van verdedigers die uitgebreide, energieke, neerwaartse pogingen ondernemen. — Pay-per-install meten: de commoditisatie van malwaredistributie, IMDEA Software Institute

Ransomware is een voor de hand liggende keuze voor criminele ontwikkeling. Gezien de bijna ongeëvenaarde moeilijkheid om een crypto-ransomware-infectie te verwijderen Versla oplichters met deze ransomware-decoderingstoolsAls u bent geïnfecteerd door ransomware, helpen deze gratis decoderingstools u om uw verloren bestanden te ontgrendelen en herstellen. Wacht geen minuut langer! Lees verder samen met de directe, directe en in wezen onvindbare betalingsmethode van Bitcoin Cybercrime gaat offline: de rol van bitcoins bij losgeld en afpersing Lees verder , ransomware-as-a-service (RaaS) staat al een tijdje op de kaart.

Satan

Onafhankelijke malware-onderzoeker @ Xylit0l ontdekte de Satan ransomware. Deze variant gebruikte RSA-2048- en AES-256-cryptografie, waardoor deze in wezen - althans met de huidige rekenkracht - onbreekbaar was. Ondanks de extreem sterke versleuteling was Satan anderszins niet opmerkelijk en vroeg om een losgeld tussen $ 500 en $ 1.500, te betalen in Bitcoin. Onderzoek toont echter aan dat de Satan ransomware-distributeurs niet echt goed tegen betaling, wat het gevaar van het omgaan met criminelen illustreert.

Nieuw #RaaShttps://t.co/wbqn2GOuvopic.twitter.com/skTTNCDbod

- Xylitol (@ Xylit0l) 18 januari 2017

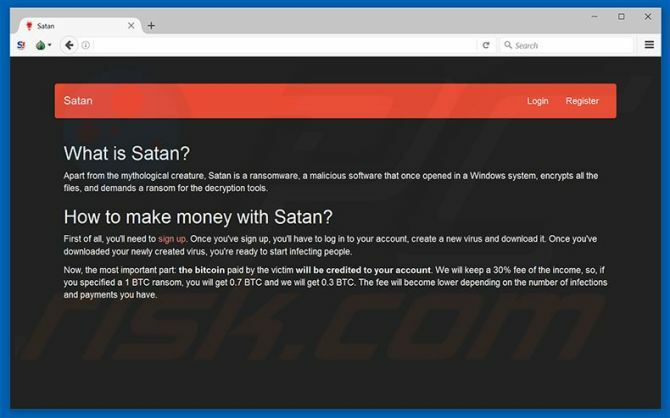

Nader onderzoek wees uit dat Satan ransomware-as-a-service was en een gratis ransomware-kit aanbood. Een potentiële gebruiker hoeft alleen een account op de site te registreren voordat hij toegang krijgt tot de ransomware-kit. De ransomware-ontwikkelaar vraagt alleen dat de distributeur ermee instemt 30 procent van de door de kit gegenereerde inkomsten te delen. Hieronder vindt u de inlogpagina van de Satan ransomware, compleet met het contract van 30 procent.

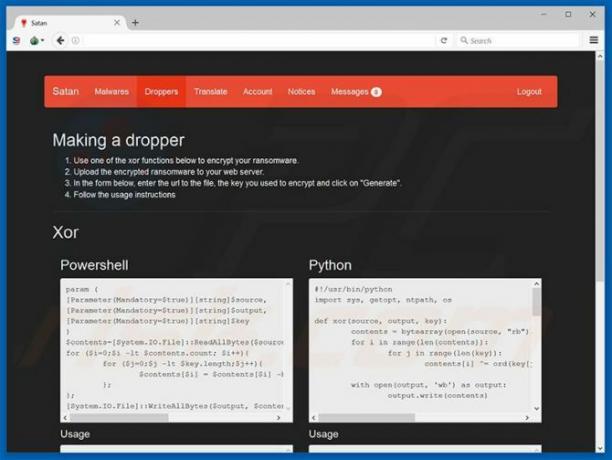

Het is ook een uitgebreide service die niet alleen stopt met de ransomware. De Satan RaaS-site bevatte gedetailleerde instructies over hoe een gateway-proxy te creëren om anonimiteit te verzekeren, hoe maak een versleutelde druppelaar, vertaaldiensten, een accountoverzichtspagina, opmerkingen voor het volgen van slachtoffers en een bericht bord.

Is de Satan Ransomware duivels?

Hoewel de dreiging van ransomware van soort tot soort verschilt, is het belangrijk om te begrijpen hoe gevaarlijk zelfs een gratis kit kan zijn.

Cylance voltooide een uitgebreide afbouw van de Satan ransomware. Ze ontdekten dat “het eigenlijke binaire bestand is versleuteld en veel anti-debugging- en anti-analysetechnieken bevat om dynamische en statische analyse moeilijk te maken. Hoogstwaarschijnlijk hebben malwareschrijvers al een direct beschikbare bibliotheek voor deze technieken die ze in hun malware opnemen, aangezien ze eerder in andere malwares zijn gezien. ”

De Satan-ransomware is weliswaar gratis, maar het is een professioneel ontwikkeld stuk geavanceerde malware dat in de handen van kinderen wordt losgelaten. Ik ga niet eens de vragen stellen over verantwoordelijkheid en moraliteit, omdat ik denk dat we het erover eens kunnen zijn dat ze allebei betwistbaar zijn.

Satan kwam met vrienden

Satan is niet de enige RaaS die er is. Er zijn minstens acht andere services, die verschillende ransomwarekits aanbieden en een bezuiniging eisen.

- Tox - Een van de eerste ransomware-as-a-service-kits, waarmee een uitvoerbaar bestand kan worden gemaakt dat nog steeds onder de radar van grote antivirussuites vliegt. Behoudt 20 procent van het verzamelde losgeld.

- Fakben - Bedraagt een toegangsprijs van $ 50. Begunstigden krijgen toegang tot een breed scala aan tools voor het aanpassen van ransomware. De ontwikkelaars verkopen ook hun exploitkits Dit is hoe ze je hacken: de duistere wereld van exploitkitsOplichters kunnen softwaresuites gebruiken om kwetsbaarheden te misbruiken en malware te creëren. Maar wat zijn deze exploitkits? Waar komen ze vandaan? En hoe kunnen ze worden gestopt? Lees verder , en 10 procent van alle ontvangen losgeld te behouden.

- Encryptor RaaS - Biedt potentiële gebruikers een minimale provisie van 5 procent. Daarnaast wordt elk slachtoffer een individueel Bitcoin-adres toegewezen om betalingen bij te houden.

- ORX Locker - In plaats van het losgeld direct te ontvangen, worden alle betalingen verwerkt door een derde partij. Bovendien installeert ORX de TOR-client om de betaling te vergemakkelijken.

- Ransom32 - Een stap boven zijn 'concurrenten' het aanbieden van een Javascript-ransomware aan zijn klanten Uw nieuwe beveiligingsdreiging voor 2016: JavaScript RansomwareLocky-ransomware baart beveiligingsonderzoekers zorgen, maar sinds de korte verdwijning en de terugkeer als platformonafhankelijke JavaScript-ransomware-bedreiging zijn de zaken veranderd. Maar wat kun je doen om de Locky-ransomware te verslaan? Lees verder . Gebruikers kunnen er ook voor kiezen om de systeemprestaties van de gebruikers te targeten tijdens het coderingsproces. Het laadvermogen is 22 MB, wat vrij groot is. Omdat het echter in JavaScript is geschreven, Windows-, Mac- en Linux-gebruikers kunnen worden getarget Val niet in de problemen van de oplichters: een gids voor ransomware en andere bedreigingen Lees verder .

- AlphaLocker - Beschouwd als een van de meest professionele RaaS-kits. De ontwikkelaars verkopen een gecombineerd pakket unieke ransomware, de binaire master-decryptor en een beheerderspaneel voor slechts $ 65. Daarnaast ontvangt de ransomware regelmatig code-updates om antivirussuites voor te blijven.

- Janus - Een relatief nieuwe RaaS-kit. Het maakt aangepaste builds van de Petya mogelijk Zal de Petya Ransomware-crack uw bestanden terugbrengen?Een nieuwe ransomware-variant, Petya, is gekraakt door een woedend slachtoffer. Dit is een kans om cybercriminelen onder de knie te krijgen, aangezien we u laten zien hoe u uw losgeldgegevens kunt ontgrendelen. Lees verder en Mischa ransomware. Janus heeft een uniek betalingssysteem waarbij de ontwikkelaars betalen op basis van wekelijkse losgeldvolumes. Verder wordt de ransomware gebundeld. Als Petya niet kan worden geïnstalleerd, wordt er een poging ondernomen met Mischa.

- Verborgen traan - Hidden Tear is de enige kit die oorspronkelijk is ontworpen als educatief hulpmiddel. De bron is op GitHub geplaatst om geïnteresseerde partijen de kans te geven te begrijpen hoe ransomware werkt. Helaas werd het gekaapt en bestaan er nu meer dan 20 varianten.

Deze opties vormen een ernstig probleem. De invoerbalk voor geavanceerde ransomware is nu extreem laag. Verder is er geen garantie dat gecodeerde bestanden worden geretourneerd 5 redenen waarom u geen ransomware-oplichters moet betalenRansomware is eng en u wilt er niet door geraakt worden, maar zelfs als u dat wel doet, zijn er dwingende redenen waarom u dit losgeld NIET zou moeten betalen! Lees verder zodra het losgeld is betaald.

Service gaat door zoals normaal

Cybercriminaliteit blijft evolueren. De opkomende markt voor ransomware-as-a-service illustreert de sterk georganiseerde, bedrijfsgerichte benadering die wordt toegepast op malware. Niet alleen heeft ransomware zich ontwikkeld tot een gemakkelijk verkoopbaar product (dat kan worden verpakt met andere cybercriminaliteit) en / of het hacken van producten), is het gemakkelijker dan ooit om toegang te krijgen tot extreem krachtig, echt destructief malware.

In de toekomst is het potentieel voor verstoring voor bijna iedereen moeilijk in te schatten. Wat als het een ultracompetitieve zwarte markt voor ransomware creëert waar de beste ontwikkelaars hun concurrenten willen overtreffen? Mogelijk worden we geconfronteerd met een ongekende tranche van geavanceerde ransomware. Dit is natuurlijk allemaal hypothetisch.

Het slimme (losgeld) geld zegt echter dat er op zijn minst meer ransomware op ons afkomt.

Ben je bezorgd over ransomware? Hoe zit het met de mensen die het verspreiden? Hebben ze een morele verantwoordelijkheid om het voor zichzelf te houden? Laat ons hieronder uw mening weten!

Afbeeldingscredits: Monkey Business Images / Shutterstock

Gavin is Senior Writer voor MUO. Hij is ook de redacteur en SEO-manager voor MakeUseOf's crypto-gerichte zustersite, Blocks Decoded. Hij heeft een BA (Hons) Contemporary Writing with Digital Art Practices geplunderd uit de heuvels van Devon, evenals meer dan een decennium aan professionele schrijfervaring. Hij houdt van veel thee.