Advertentie

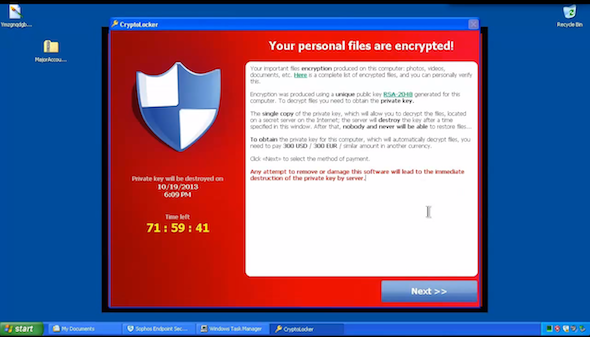

Goed nieuws voor iedereen die getroffen is door Cryptolocker. IT-beveiligingsbedrijven FireEye en Fox-IT hebben een langverwachte service gelanceerd om bestanden te gijzelen die door de beruchte ransomware Don't Fall Foul of the Scammers: A Guide to Ransomware & Other Threats Lees verder .

Dit komt kort nadat onderzoekers die voor Kyrus Technology werken, een blogbericht publiceerden over hoe CryptoLocker werkt, evenals hoe ze het reverse-engineeren om de private sleutel te verkrijgen die wordt gebruikt om honderdduizenden te versleutelen bestanden.

De Trojan CryptoLocker werd voor het eerst ontdekt door Dell SecureWorks afgelopen september. Het werkt door bestanden met specifieke bestandsextensies te coderen en ze alleen te decoderen nadat een losgeld van $ 300 is betaald.

Hoewel het netwerk dat de Trojan diende uiteindelijk werd verwijderd, blijven duizenden gebruikers gescheiden van hun bestanden. Tot nu.

Ben je geraakt door Cryptolocker? Wilt u weten hoe u uw bestanden terug kunt krijgen? Lees verder voor meer info.

Cryptolocker: Laten we samenvatten

Toen Cryptolocker voor het eerst op het toneel verscheen, beschreef ik het als de ‘smerigste malware ooit CryptoLocker is de smerigste malware ooit & hier is wat u kunt doenCryptoLocker is een soort schadelijke software die uw computer volledig onbruikbaar maakt door al uw bestanden te coderen. Het vereist dan geldelijke betaling voordat de toegang tot uw computer wordt geretourneerd. Lees verder ‘. Ik blijf bij die verklaring. Zodra het uw systeem in handen krijgt, grijpt het uw bestanden aan met bijna onbreekbare encryptie en brengt het u in rekening klein fortuin in Bitcoin om ze terug te krijgen.

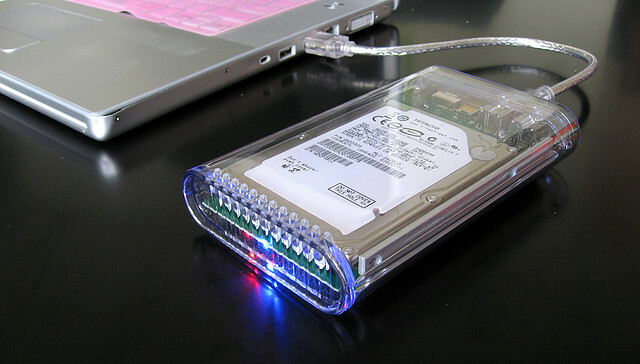

Het viel ook niet alleen lokale harde schijven aan. Als er een externe harde schijf of een toegewezen netwerkstation was aangesloten op een geïnfecteerde computer, zou deze ook worden aangevallen. Dit veroorzaakte chaos in bedrijven waar werknemers vaak samenwerken en documenten delen op op het netwerk aangesloten opslagstations.

De virulente verspreiding van CryptoLocker was ook iets om te aanschouwen, net als de fenomenale hoeveelheid geld die het binnenhaalde. Schat bereik vanaf $ 3 miljoen naar een maar liefst $ 27 miljoen, terwijl slachtoffers het losgeld betaalden dat massaal werd geëist, te popelen om hun bestanden terug te krijgen.

Niet lang daarna werden de servers die werden gebruikt om de Cryptolocker-malware te bedienen en beheren, verwijderd in 'Operationele Tovar'En een database met slachtoffers is hersteld. Dit waren de gezamenlijke inspanningen van politiediensten uit meerdere landen, waaronder de VS, het VK, en de meeste Europese landen, en zag de leider van de bende achter de malware die door de FBI.

Dat brengt ons tot vandaag. CryptoLocker is officieel dood en begraven, hoewel veel mensen geen toegang tot hun kunnen krijgen in beslag genomen bestanden, vooral nadat de betalings- en controleservers zijn verwijderd als onderdeel van Operation Server.

Maar er is nog hoop. Hier is hoe CryptoLocker werd teruggedraaid en hoe u uw bestanden terug kunt krijgen.

Hoe Cryptolocker werd teruggedraaid

Nadat Kyrus Technologies CryptoLocker reverse-engineered, was het volgende wat ze deden het ontwikkelen van een decryptiemotor.

Bestanden gecodeerd met de CryptoLocker-malware volgen een specifiek formaat. Elk gecodeerd bestand wordt gedaan met een AES-256-sleutel die uniek is voor dat specifieke bestand. Deze coderingssleutel wordt vervolgens gecodeerd met een publiek / privaat sleutelpaar, met behulp van een sterker, bijna ondoordringbaar RSA-2048-algoritme.

De gegenereerde openbare sleutel is uniek voor uw computer, niet het gecodeerde bestand. Deze informatie, in combinatie met een begrip van de bestandsindeling die werd gebruikt om gecodeerde bestanden op te slaan, betekende dat Kyrus Technologies in staat was om een effectieve decoderingstool te creëren.

Maar er was een probleem. Hoewel er een hulpmiddel was om bestanden te decoderen, was het nutteloos zonder de privécoderingssleutels. Als gevolg hiervan was de enige manier om een met CryptoLocker gecodeerd bestand te ontgrendelen met de privésleutel.

Gelukkig hebben FireEye en Fox-IT een aanzienlijk deel van de privésleutels van Cryptolocker overgenomen. Details over hoe ze dit voor elkaar kregen zijn dun op de grond; ze zeggen gewoon dat ze ze hebben gekregen via 'verschillende partnerschappen en reverse engineering-opdrachten'.

Deze bibliotheek met privésleutels en het decryptieprogramma gemaakt door Kyrus Technologies betekent dat slachtoffers van CryptoLocker nu zijn een manier hebben om hun bestanden terug te krijgen, en zonder kosten voor hen. Maar hoe gebruik je het?

Een cryptoLocker-geïnfecteerde harde schijf decoderen

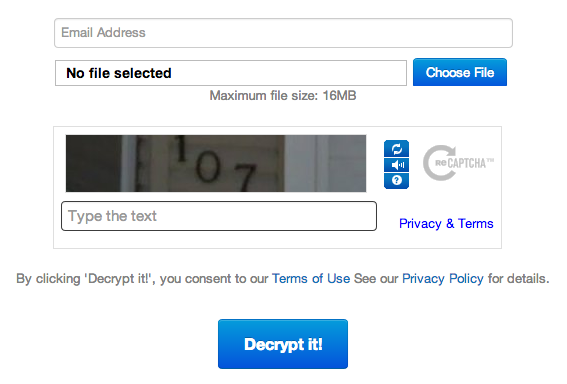

Blader eerst naar decryptcryptolocker.com. Je hebt een voorbeeldbestand nodig dat is gecodeerd met de Cryptolocker-malware bij de hand.

Upload het vervolgens naar de DecryptCryptoLocker-website. Dit zal dan worden verwerkt en (hopelijk) de privésleutel retourneren die aan het bestand is gekoppeld en vervolgens naar u wordt gemaild.

Vervolgens is het een kwestie van het downloaden en uitvoeren van een klein uitvoerbaar bestand. Dit wordt uitgevoerd op de opdrachtregel en vereist dat u de bestanden opgeeft die u wilt decoderen, evenals uw persoonlijke sleutel. Het commando om het uit te voeren is:

Decryptolocker.exe –key “

”

Om te herhalen: dit wordt niet automatisch uitgevoerd op elk getroffen bestand. U moet dit script uitvoeren met Powershell of een Batch-bestand, of het handmatig per bestand uitvoeren.

Dus, wat is het slechte nieuws?

Het is echter niet allemaal goed nieuws. Er zijn een aantal nieuwe varianten van CryptoLocker die blijven circuleren. Hoewel ze op dezelfde manier werken als CryptoLocker, is er nog geen oplossing voor hen, behalve het betalen van het losgeld.

Meer slecht nieuws. Als je het losgeld al hebt betaald, zul je dat geld waarschijnlijk nooit meer zien. Hoewel er enkele uitstekende inspanningen zijn geleverd om het CryptoLocker-netwerk te ontmantelen, is niets van het geld dat is verdiend met de malware teruggevorderd.

Er is nog een andere, relevantere les te leren hier. Veel mensen hebben besloten om hun harde schijven te wissen en opnieuw te beginnen in plaats van het losgeld te betalen. Dit is begrijpelijk. Deze mensen zullen echter niet kunnen profiteren van DeCryptoLocker om hun bestanden te herstellen.

Als je krijgt hit met vergelijkbare ransomware Niet betalen - hoe Ransomware te verslaan!Stel je eens voor dat er iemand aan je deur kwam en zei: "Hé, er zijn muizen in je huis waar je niets van wist. Geef ons $ 100 en we zullen ze kwijtraken. "Dit is de Ransomware ... Lees verder en u wilt niet betalen, misschien wilt u investeren in een goedkope externe harde schijf of USB-schijf en uw gecodeerde bestanden kopiëren. Dit laat de mogelijkheid open om ze op een later tijdstip te herstellen.

Vertel me over je CryptoLocker-ervaring

Ben je geraakt door Cryptolocker? Is het je gelukt om je bestanden terug te krijgen? Vertel me erover. Het opmerkingenveld staat hieronder.

Fotocredits: Systeemvergrendeling (Yuri Samoiliv), OWC externe harde schijf (Karen).

Matthew Hughes is een softwareontwikkelaar en -schrijver uit Liverpool, Engeland. Hij wordt zelden gevonden zonder een kopje sterke zwarte koffie in zijn hand en is absoluut dol op zijn Macbook Pro en zijn camera. Je kunt zijn blog lezen op http://www.matthewhughes.co.uk en volg hem op Twitter op @matthewhughes.