Advertentie

Mensen gebruiken beveiligde berichtenservices met end-to-end-encryptie zoals WhatsApp of Telegram omdat ze denken dat ze hun berichten en apparaten veiliger zullen houden. Hoewel dit over het algemeen het geval is, zijn er beveiligingsproblemen met deze apps waarvan gebruikers op de hoogte moeten zijn.

Onlangs is een exploitatie genaamd media file jacking onthuld op Android-apparaten met WhatsApp en Telegram. Als u een van deze apps gebruikt, zijn er stappen die u moet nemen om uzelf en uw apparaat te beschermen.

Hoe vormen mediabestanden een beveiligingsrisico?

Beveiligingsbedrijf Symantec heeft de kwetsbaarheid aangekondigd, die kan worden gebruikt om nepnieuws te verspreiden of gebruikers te misleiden om betalingen naar het verkeerde adres te sturen. Het werkt via het systeem waarmee berichten-apps mediabestanden kunnen ontvangen, bijvoorbeeld wanneer een vriend je een foto of video stuurt met een app.

Om het bestand te kunnen ontvangen, moet uw Android-apparaat de zogenaamde schrijfrechten voor externe opslag hebben. Dit betekent dat de app een bestand dat naar u wordt verzonden, kan opnemen en op de SD-kaart van uw apparaat kan opslaan.

Idealiter zouden apps zoals Telegram of WhatsApp alleen toestemming hebben om naar de interne opslag te schrijven. Dat betekent dat de bestanden binnen de app kunnen worden bekeken, maar niet kunnen worden geopend door andere apps. Maar dat zou betekenen dat als iemand je een foto stuurt, je deze niet automatisch in je cameragalerij kunt zien.

WhatsApp slaat bestanden standaard op naar externe opslag. Telegram slaat bestanden op de SD-kaart op als de optie "Opslaan in galerij" is ingeschakeld.

Wat is mediabestand Jacking?

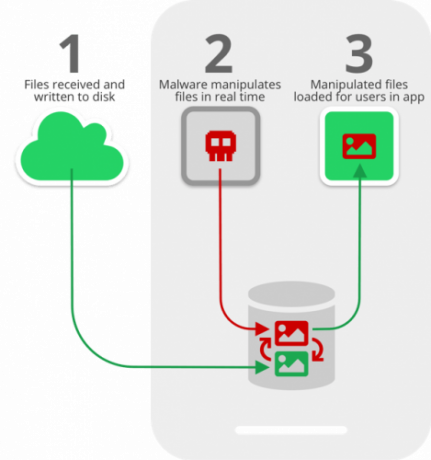

De aanval werkt door het proces te onderscheppen waarmee een berichten-app mediabestanden opslaat.

Ten eerste downloadt een gebruiker een onschuldig ogende app, zoals een gratis game, maar er is eigenlijk malware verborgen die op de achtergrond van zijn apparaat wordt uitgevoerd.

Nu gaat de gebruiker naar zijn berichten-app. Als de app mediabestanden opslaat op externe opslag, kan de kwaadaardige app de bestanden op dit moment targeten tussen het moment waarop ze worden opgeslagen op de harde schijf en het moment waarop ze worden weergegeven in de app.

Afbeelding tegoed: Symantec

Dit is vergelijkbaar met a man-in-the-middle-aanval Wat is een man-in-the-middle-aanval? Beveiligingsjargon uitgelegdAls je hebt gehoord van "man-in-the-middle" -aanvallen maar niet helemaal zeker weet wat dat betekent, dan is dit het artikel voor jou. Lees verder . De kwaadaardige app controleert uw apparaat op eventuele wijzigingen in de externe opslag en voert stappen uit zodra het een wijziging detecteert. Zodra een echt bestand vanuit uw berichten-app op uw apparaat is opgeslagen, stapt de kwaadaardige app in en overschrijft dat bestand met zijn eigen bestand. Vervolgens wordt het nepbestand weergegeven in uw berichten-app.

Dit werkt voor afbeeldingen en audiobestanden. Het verwisselt zelfs de miniatuur in de berichten-app, dus gebruikers hebben geen idee dat het bestand dat ze openen niet het bestand is dat hun contact naar hen heeft gestuurd.

Wat voor soort informatie kan worden gemanipuleerd?

Een voorbeeld van hoe dit kan worden misbruikt, is een leverancier die WhatsApp of Telegram gebruikt om een factuur naar een klant te sturen. Als het apparaat van de klant malware bevat, kan het de echte factuur vervangen door een nep-factuur. Op de nepfactuur staan de bankgegevens van de oplichter in plaats van de bankgegevens van de leverancier.

De klant zou vervolgens het bedrag van de factuur aan de oplichter betalen. Ze zouden nooit weten dat ze voor de gek werden gehouden. Voor zover de klant weet, zouden ze een reguliere factuur van hun leverancier zien en hebben ze geen reden om deze niet te vertrouwen.

Ook andere persoonlijke en zakelijke documenten kunnen gevaar lopen. De exploit kan persoonlijke foto's of video's, spraakmemo's of zakelijke documenten manipuleren. Dit kan iets kleins zijn, zoals het uitwisselen van foto's die via apps zijn verzonden voor ongepaste afbeeldingen. Of het kan iets geavanceerder zijn, zoals een zakenman die een spraakmemo op hun telefoon opslaat en naar een secretaresse stuurt voor transcriptie.

De spraakmemo kan worden gewijzigd om alles te zeggen wat de aanvallers willen, wat chaos veroorzaakt.

Deze situatie is met name zorgwekkend omdat mensen erop zijn gaan vertrouwen dat berichten die ze verzenden met services met end-to-end-encryptie, veilig zijn. Veel mensen weten dat sms-berichten of e-mails kunnen worden vervalst Wat is e-mailspoofing? Hoe oplichters valse e-mails makenHet lijkt erop dat je e-mailaccount is gehackt, maar die rare berichten die je niet hebt verzonden, zijn eigenlijk te wijten aan spoofing van e-mail. Lees verder . Ze zijn dus op zoek naar oplichterij, zelfs als het lijkt alsof een bericht afkomstig is van iemand die ze kennen. Maar mensen vertrouwen op versleutelde berichten. Ze zijn zich niet zo bewust van de potentiële beveiligingsdreiging die deze apps kunnen opleveren.

Hoe kan het opvullen van mediabestanden nepnieuws verspreiden?

Een onverwacht probleem dat deze aanval zou kunnen veroorzaken, is het verspreiden van nepnieuws. Veel mensen gebruiken een Telegram-functie genaamd kanalen. Kanalen zijn forums waarmee een beheerder berichten kan sturen naar een grote groep abonnees. Sommige mensen gebruiken dit als nieuwsfeed en bekijken dagelijkse nieuwsberichten van een vertrouwd kanaal in hun Telegram-app.

De zorg is dat jacking van mediabestanden kan worden gebruikt om nieuwskanalen te verstoren. Een vertrouwde beheerder van een nieuwskanaal zendt een nieuwswaardige afbeelding uit. Vervolgens wordt die afbeelding onderschept door een kwaadaardige app op de telefoon van de ontvanger. De echte afbeelding wordt omgeruild voor een nepnieuwsafbeelding. De beheerder had geen idee dat dit was gebeurd en de ontvanger zou denken dat de afbeelding een echt nieuwsbericht was.

Hoe u uw apparaten kunt beschermen tegen het aankoppelen van mediabestanden

Een echte oplossing voor dit beveiligingslek vereist dat ontwikkelaars opnieuw nadenken over de manier waarop ze het opslaan van bestanden naar opslag in Android benaderen. Ondertussen is er echter een snelle oplossing voor gebruikers. U hoeft alleen maar het opslaan van bestanden naar externe opslag uit te schakelen.

Om dit op Telegram te doen, open je het menu door vanaf de linkerkant van de app te vegen en ga je naar Instellingen. Ga dan naar gespreks instellingen. Zorg ervoor dat de Sla op in je gallerij toggle is ingesteld op uit.

Ga naar om externe bestandsopslag op WhatsApp uit te schakelen Instellingen, dan naar Chats. Zorg ervoor dat de Zichtbaarheid van media toggle is ingesteld op uit.

Zodra u deze instelling heeft gewijzigd, wordt uw berichten-app beschermd tegen aanvallen van mediabestanden.

Update WhatsApp- en Telegram-instellingen om media-jacking te voorkomen

Jacking van mediabestanden is een voorbeeld van de slimme manieren waarop aanvallers uw apparaat kunnen verstoren via een berichten-app. Het is een goed idee om je instellingen te wijzigen om ervoor te zorgen dat je apparaat niet kwetsbaar is.

Bekijk de. Terwijl u meer leert over beveiligings- en berichten-apps WhatsApp-beveiligingsbedreigingen die gebruikers moeten kennen Is WhatsApp veilig? 5 beveiligingsbedreigingen die gebruikers moeten kennenWhatsApp-beveiliging is een uitdaging. Het is een favoriet doelwit van oplichters en hackers. Is WhatsApp veilig? Dit moet je weten. Lees verder .

Georgina is een schrijver voor wetenschap en technologie die in Berlijn woont en een doctoraat in de psychologie heeft. Als ze niet schrijft, is ze meestal aan het sleutelen aan haar pc of aan het fietsen, en je kunt meer van haar schrijven zien op georginatorbet.com.